Uma nova campanha de malware está mirando usuários do macOS com uma tática de engenharia social conhecida como ClickFix, aproveitando a distribuição do infame ladrão de informações Atomic macOS Stealer (AMOS). Segundo relatório da CloudSEK, criminosos estão se passando por serviços legítimos para induzir vítimas a executar comandos perigosos diretamente no Terminal.

Nova campanha com Atomic Stealer usa ClickFix para atacar usuários do macOS

Um novo vetor de ataque no ecossistema Apple

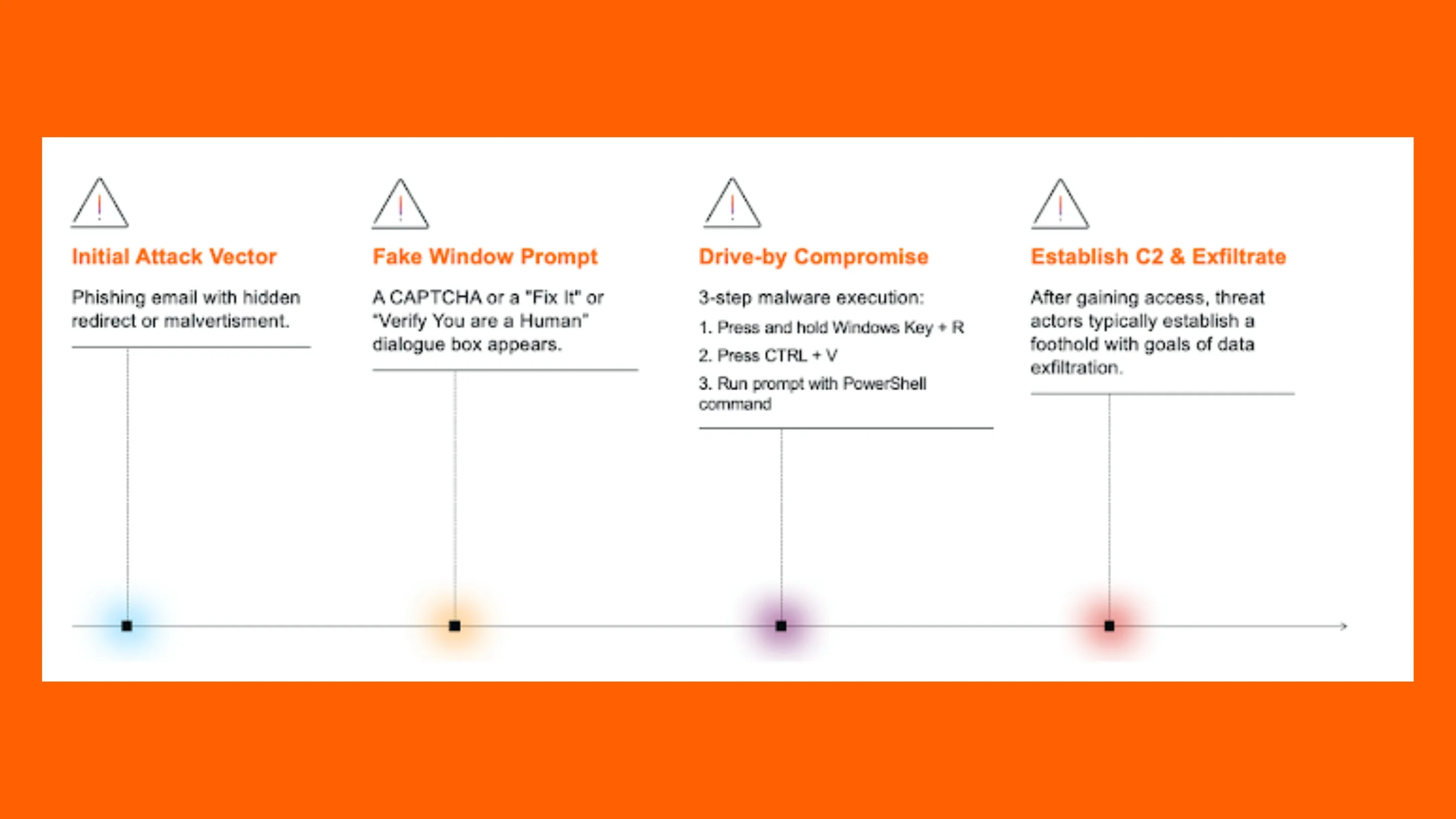

A campanha maliciosa identificada utiliza sites falsos que imitam a operadora norte-americana Spectrum, com domínios typosquat como panel-spectrum[.]net e spectrum-ticket[.]net. Ao visitar essas páginas, o usuário recebe uma mensagem de verificação de segurança hCaptcha. A aparente falha no CAPTCHA leva a uma instrução de “verificação alternativa”, que, na verdade, copia comandos maliciosos para a área de transferência.

A partir daí, a vítima é instruída a colar e executar esse comando no Terminal, que solicita a senha do sistema e inicia o download de uma carga útil — uma nova variante do AMOS, especializada em roubo de senhas, dados sensíveis e credenciais armazenadas no macOS.

ClickFix: Engenharia social como arma cibernética

A tática ClickFix se baseia na exploração de ações rotineiras e automatizadas de usuários, que se acostumaram a interações como CAPTCHAs, prompts de segurança e atualizações rápidas. Ao replicar interfaces familiares, os invasores reduzem o senso crítico da vítima, facilitando a execução de comandos sem questionamento.

O ataque documentado também apresenta erros básicos na implementação, como comandos PowerShell sendo mostrados para usuários Linux e instruções de Windows para sistemas macOS. Isso sugere uma infraestrutura improvisada e rápida, típica de campanhas de curta duração, mas com alto impacto.

AMOS: o ladrão de dados que não para de evoluir

O Atomic macOS Stealer, ativo desde 2023, tem sido constantemente atualizado para explorar novas vulnerabilidades no ecossistema Apple. Com suporte a coleta de dados do navegador, chaveiros, carteiras de criptomoedas e muito mais, o AMOS representa uma ameaça crescente, especialmente porque muitos usuários do macOS ainda operam sob a falsa sensação de segurança oferecida pelo sistema da Apple.

Além disso, segundo a CloudSEK, comentários em russo presentes no código-fonte sugerem envolvimento de grupos cibercriminosos de língua russa. Esse dado reforça a tese de que o AMOS é distribuído por meio de uma rede organizada com recursos avançados.

Ataques ClickFix estão se multiplicando

A técnica ClickFix não é exclusiva do AMOS. Grupos cibercriminosos vêm utilizando versões falsas de verificações populares como o Google reCAPTCHA e o Cloudflare Turnstile para distribuir outras famílias de malware, incluindo ladrões como Lumma e StealC, além de trojans de acesso remoto como o NetSupport RAT.

Essas páginas falsas são réplicas perfeitas das originais e, em alguns casos, são injetadas em sites legítimos comprometidos. Essa tática dificulta a detecção por usuários comuns e por filtros automatizados, ampliando o alcance e a eficácia das campanhas.

“Os usuários modernos da internet estão condicionados a clicar rapidamente em CAPTCHAs e avisos de segurança. Os invasores exploram essa fadiga de verificação para enganar e obter acesso aos sistemas”, alerta Daniel Kelley, da SlashNext.

O que esperar daqui para frente

A disseminação crescente do ClickFix como vetor de ataque aponta para uma nova onda de ameaças baseadas em engenharia social, em que o elo mais fraco não é o software, mas o comportamento humano. Para usuários do macOS, a mensagem é clara: não execute comandos copiados da internet sem validação técnica, mesmo que venham de páginas que pareçam legítimas.

Empresas de segurança recomendam maior conscientização, políticas de autenticação multifator e soluções de monitoramento comportamental para endpoints. À medida que os criminosos se tornam mais sofisticados na imitação de processos legítimos, os métodos tradicionais de detecção tornam-se cada vez menos eficazes.