Nos últimos dias, uma notícia assustadora tomou conta das redes sociais e de diversos sites de tecnologia: um suposto vazamento de 16 bilhões de credenciais que estaria sendo considerado a “mãe de todas as violações de dados”. A manchete viralizou, gerando pânico entre os usuários e levantando dúvidas sobre a segurança das informações pessoais na internet.

Entenda por que o suposto vazamento de 16 bilhões de credenciais não é uma nova ameaça

Mas antes de entrar em pânico e sair trocando todas as suas senhas, é importante esclarecer os fatos. Este não é um novo vazamento. Na verdade, estamos diante de uma gigantesca compilação de dados antigos, reunidos a partir de múltiplas violações e, principalmente, fruto de uma ameaça silenciosa que muitos desconhecem: os infostealers.

Neste artigo, vamos desmistificar essa história, explicar o que são os infostealers, como eles funcionam, de onde vêm esses dados e, principalmente, como você pode proteger suas credenciais e sua privacidade digital de forma eficiente.

O que realmente é a “mãe de todas as violações”?

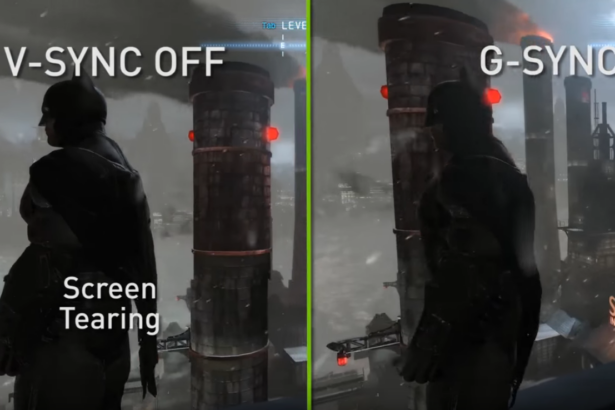

O título alarmista pode ter gerado milhares de cliques, mas a realidade é bem menos sensacionalista. O chamado vazamento de 16 bilhões de credenciais não se trata de uma única e inédita invasão a servidores de grandes empresas. Na verdade, o que aconteceu foi a divulgação pública de um grande compilado de dados roubados ao longo de anos, reunindo informações de múltiplos incidentes anteriores.

Essa prática não é nova no universo da cibersegurança. Grupos de cibercriminosos frequentemente organizam bases de dados gigantescas com credenciais vazadas de diferentes fontes. Esses arquivos são conhecidos como “megaleaks” ou “combo lists” e são usados principalmente em ataques de preenchimento de credenciais (credential stuffing) e em esquemas de phishing.

Compilados, mas de onde vêm?

Grande parte dessas credenciais vazadas tem origem em violação de dados anteriores, mas uma fonte cada vez mais comum e preocupante são os infostealers. Esses malwares especializados são projetados para roubar credenciais diretamente dos dispositivos das vítimas, antes mesmo de serem criptografadas ou protegidas.

Além dos infostealers, ataques de phishing, exposições acidentais de dados e até vazamentos de plataformas populares também acabam alimentando essas compilações. Ou seja, o problema é mais amplo e crônico do que um único evento.

Entendendo os infostealers: a verdadeira ameaça silenciosa

Se por um lado a recente divulgação de dados causou alarde, por outro ela trouxe à tona uma ameaça que muitos usuários ainda desconhecem: os infostealers.

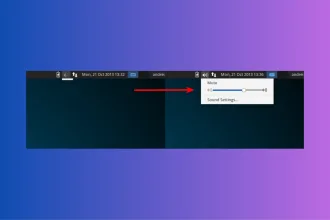

Os infostealers são malwares especializados em roubo de informações, especialmente credenciais de login, cookies de sessão, dados bancários, carteiras de criptomoedas e até informações de preenchimento automático dos navegadores.

Como um infostealer age no seu dispositivo?

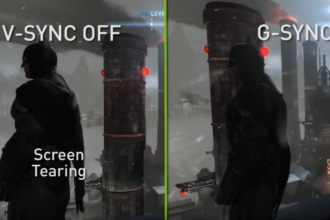

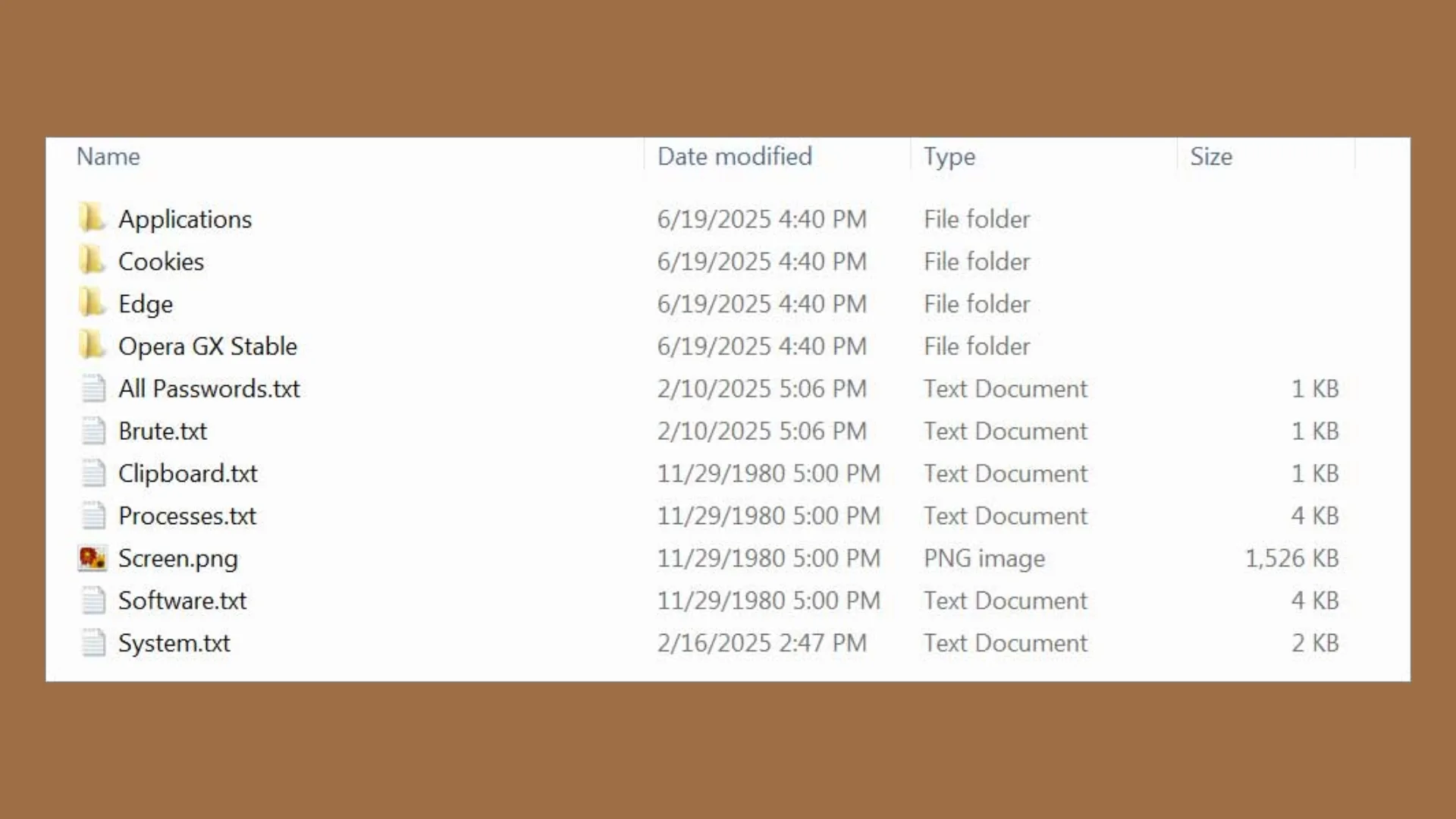

O funcionamento de um infostealer é tão silencioso quanto eficaz. Após infectar o computador ou smartphone da vítima – geralmente através de downloads maliciosos, sites infectados ou e-mails de phishing – o malware começa a vasculhar o sistema em busca de dados sensíveis.

Ele coleta tudo o que puder: logins salvos nos navegadores, cookies, histórico de navegação, credenciais de FTP, chaves de autenticação, entre outros. Os dados são então compactados em um arquivo de log, geralmente no formato “URL:usuário:senha“, e enviados para os servidores controlados pelos criminosos.

Em muitos casos, esse processo ocorre de forma tão discreta que a vítima sequer percebe que está sendo espionada.

O mercado de dados roubados: de logs a compilações massivas

Uma vez coletados, esses logs são vendidos ou distribuídos em fóruns clandestinos da deep web, grupos no Telegram e outros canais usados por cibercriminosos. Os compradores desses dados podem ser desde hackers amadores tentando invadir contas pessoais, até grupos organizados que criam compilações massivas, como a que gerou o recente alarde.

O ciclo é simples, mas devastador: infecção → roubo de dados → venda ou compartilhamento → uso em ataques futuros.

Por isso, mesmo que você nunca tenha sido vítima direta de uma violação de um grande serviço online, pode ter suas credenciais expostas caso seu dispositivo tenha sido comprometido por um infostealer.

Proteja-se: um guia essencial contra roubo de credenciais

A boa notícia é que há medidas eficazes que você pode tomar para proteger suas informações. Abaixo, reunimos um passo a passo essencial para aumentar sua segurança digital e reduzir os riscos de ter suas credenciais expostas.

Passo 1: Verifique a segurança do seu dispositivo

Antes de sair trocando senhas, é fundamental garantir que o seu computador ou smartphone não esteja atualmente infectado por um infostealer. Afinal, se o malware ainda estiver ativo, ele simplesmente capturará suas novas senhas assim que você as alterar.

Recomendações:

- Execute uma varredura completa com um antivírus confiável.

- Utilize ferramentas antimalware especializadas.

- Mantenha o sistema operacional e todos os softwares atualizados.

Passo 2: Adote senhas únicas e fortes

Um dos maiores erros cometidos pelos usuários é reutilizar a mesma senha em vários serviços. Essa prática facilita ataques de credential stuffing, nos quais criminosos testam credenciais vazadas em múltiplos sites.

Dicas práticas:

- Use senhas longas, com letras maiúsculas, minúsculas, números e caracteres especiais.

- Evite informações pessoais óbvias.

- Considere utilizar um gerenciador de senhas confiável, que pode criar e armazenar senhas fortes de forma segura.

Passo 3: Não dispense a autenticação de dois fatores (2FA)

Mesmo que suas credenciais sejam comprometidas, a autenticação de dois fatores (2FA) pode impedir que um invasor acesse sua conta.

O ideal é optar por métodos baseados em aplicativos autenticadores (como Google Authenticator, Microsoft Authenticator ou Authy), que são mais seguros do que o recebimento de códigos por SMS.

Passo 4: Monitore suas credenciais

Ferramentas como o site Have I Been Pwned permitem que você verifique se seu e-mail ou outras informações já apareceram em vazamentos anteriores.

Outras dicas:

- Configure alertas de segurança em seus serviços mais importantes.

- Considere utilizar serviços de monitoramento de identidade, se disponível.

Conclusão: segurança cibernética é um hábito contínuo

O recente alarde sobre os 16 bilhões de credenciais expostas serve como um importante lembrete: a maior ameaça não é um vazamento único e sim a soma de anos de descuidos e ataques silenciosos, com destaque para os infostealers, que continuam operando de forma furtiva e eficaz.

Proteger-se exige vigilância constante, boas práticas de segurança e uma mentalidade de que a cibersegurança é uma responsabilidade diária.

Não espere ser vítima. Comece agora a aplicar as dicas deste artigo, fortaleça suas senhas, ative o 2FA e mantenha seus dispositivos protegidos. Compartilhe este conteúdo com amigos e colegas e ajude a criar uma internet mais segura para todos.