À medida que a inteligência artificial se torna cada vez mais integrada a sistemas críticos e fluxos de trabalho de desenvolvimento, garantir a segurança das ferramentas de IA deixou de ser uma recomendação e passou a ser uma necessidade urgente. A recente vulnerabilidade crítica descoberta no Model Context Protocol (MCP) Inspector, da Anthropic, levanta sérias preocupações sobre como falhas aparentemente simples podem resultar em graves exposições para desenvolvedores e organizações.

Vulnerabilidade crítica no MCP da Anthropic expõe máquinas de desenvolvedores a explorações remotas

O problema, identificado como CVE-2025-49596, permite execução remota de código (RCE) em ambientes locais de desenvolvimento, uma ameaça direta à integridade dos sistemas e à segurança de dados sensíveis. Neste artigo, analisamos em profundidade como essa vulnerabilidade funciona, quais são suas implicações e as medidas corretivas já implementadas pela Anthropic. Vamos também explorar o impacto dessa falha e refletir sobre a importância da segurança em ferramentas modernas de IA.

Em um cenário onde a exploração de falhas pode ser automatizada e potencializada por agentes maliciosos com acesso a IA, garantir que componentes como o MCP estejam blindados contra ataques tornou-se fundamental para o ecossistema tecnológico atual.

Entendendo o Model Context Protocol (MCP) e o Inspector

O que é o MCP?

O Model Context Protocol (MCP) é uma camada de comunicação que permite aos desenvolvedores interagirem de forma estruturada com modelos de linguagem de IA. Ele define como as requisições são organizadas, contextualizadas e enviadas ao modelo, permitindo uma interação mais controlada e auditável com sistemas como o Claude, da Anthropic.

O papel do MCP Inspector

O MCP Inspector é uma ferramenta desenvolvida para ajudar engenheiros a depurar, monitorar e refinar as interações entre seus sistemas e os modelos de IA. Ele funciona como um proxy local, interceptando requisições, apresentando o histórico de chamadas e fornecendo interfaces gráficas para visualização de contexto.

Arquitetura do Inspector: Cliente e servidor proxy

O Inspector roda localmente como um servidor proxy HTTP, geralmente acessado via localhost. Ele aceita conexões do navegador para mostrar painéis de controle e logs em tempo real. Essa arquitetura, embora conveniente para desenvolvimento, abre brechas potencialmente exploráveis, como veremos a seguir.

A vulnerabilidade crítica CVE-2025-49596: Detalhes e impacto

Execução remota de código (RCE): O que significa?

A falha CVE-2025-49596 permite que atacantes executem código arbitrário na máquina local do desenvolvedor, bastando que este acesse um site malicioso enquanto o Inspector está em execução. Essa é uma clássica RCE (Remote Code Execution), uma das formas mais graves de vulnerabilidade.

Pontuação CVSS e gravidade da falha

A falha recebeu pontuação 9.8 no CVSS v3.1, classificando-a como crítica. Essa pontuação leva em conta a baixa complexidade do ataque, o alto impacto e a ausência de autenticação prévia. Isso significa que qualquer desenvolvedor com o MCP Inspector ativo está em risco imediato, bastando visitar um site comprometido.

Implicações para desenvolvedores e empresas de IA

O risco não é apenas teórico. Um atacante poderia, por exemplo, injetar código que vaza tokens de API, modifica pipelines de deploy, ou instala backdoors. Para empresas de IA, isso representa uma ameaça direta a modelos proprietários, dados sensíveis e à confiança no ambiente de desenvolvimento.

Mecanismo do ataque: Como a exploração acontece

O papel da configuração padrão insegura

Por padrão, o MCP Inspector escuta na interface 0.0.0.0, o que significa que ele aceita conexões de qualquer origem na rede. Isso, combinado com a ausência de validação de origem HTTP (headers como Origin e Referer), torna possível burlar proteções básicas de navegador, como a política de mesma origem (SOP).

A falha “0.0.0.0 Day” e sua relevância

Apelidada informalmente de “0.0.0.0 Day”, essa má prática de exposição ampla do serviço abre a porta para ataques de revinculação de DNS (DNS rebinding). Um site malicioso pode enganar o navegador do usuário a tratar um domínio externo como se fosse o localhost, conseguindo assim interagir com o Inspector.

Vulnerabilidade CSRF no Inspector

Além disso, o Inspector era vulnerável a CSRF (Cross-Site Request Forgery). Isso significa que um site externo poderia enviar requisições maliciosas automaticamente para o Inspector, sem o consentimento do usuário, ativando comandos ou manipulando sessões internas.

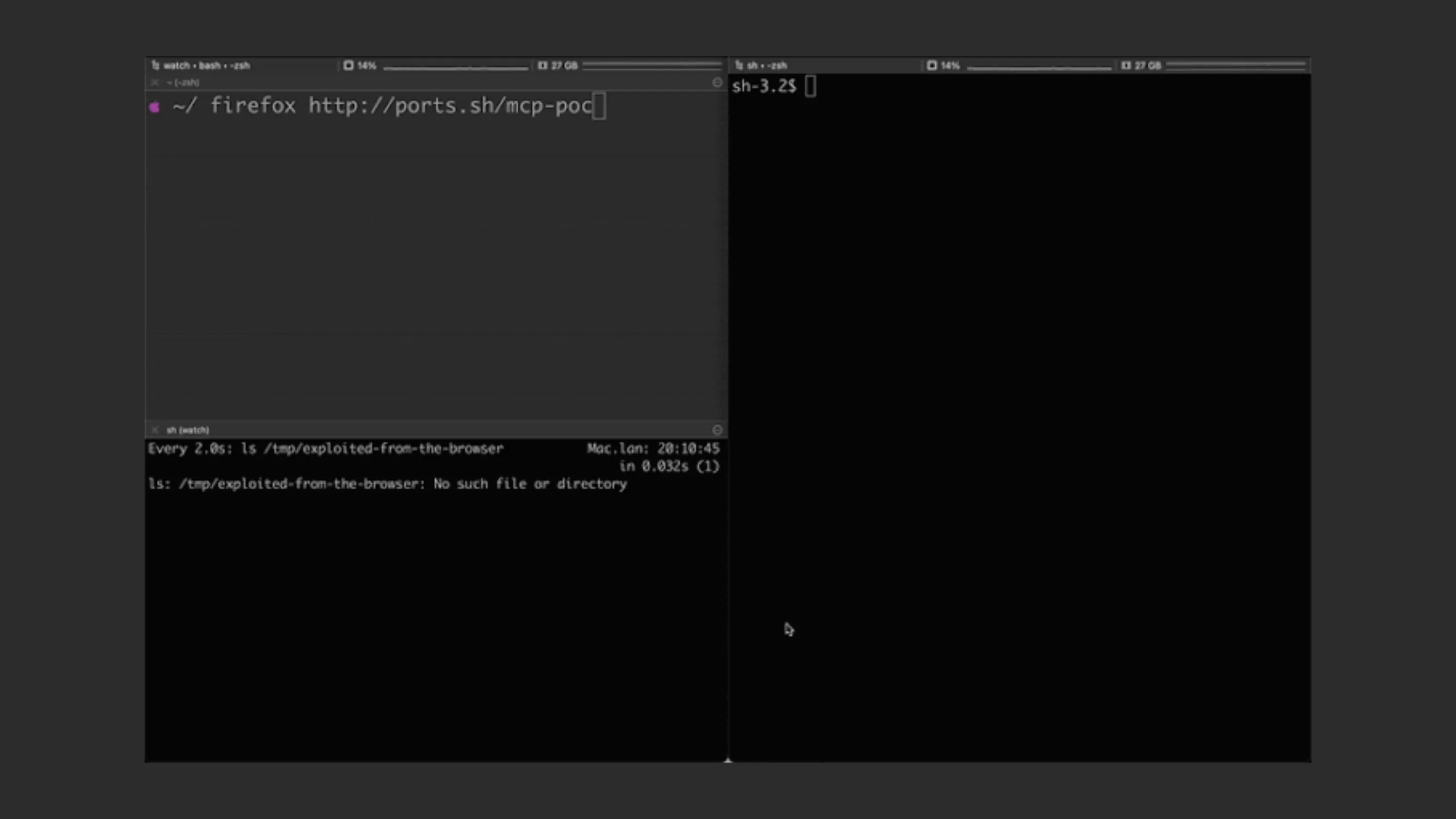

Encadeamento de falhas: Do site malicioso à RCE

Com CSRF, DNS rebinding e a escuta em 0.0.0.0, o atacante pode:

- Fazer o navegador do usuário se comunicar com o Inspector;

- Enviar comandos ou scripts maliciosos;

- Executar código local usando interfaces JavaScript ou chamadas de API do Inspector.

Essa combinação de falhas cria um vetor de ataque silencioso e eficaz, capaz de comprometer ambientes inteiros de desenvolvimento.

O ataque com revinculação de DNS (DNS rebinding)

No DNS rebinding, o domínio malicioso resolve inicialmente para um servidor remoto (permitindo que o navegador o aceite), e em seguida para 127.0.0.1, enganando o navegador a tratar o recurso como se fosse local. Essa técnica é antiga, mas extremamente eficaz contra servidores mal configurados como o MCP Inspector.

A resposta da Anthropic: Correções e mitigação

Versão 0.14.1 e as mudanças implementadas

A Anthropic lançou a versão 0.14.1 do MCP Inspector para corrigir a falha. Essa versão altera a configuração padrão do Inspector para escutar apenas em localhost, bloqueando conexões externas por padrão.

Token de sessão e validação de origem

Outras melhorias incluem:

- Token de sessão obrigatório para autenticação local;

- Validação dos cabeçalhos

OrigineReferer, prevenindo ataques CSRF; - Rejeição de requisições de domínios não autorizados, reforçando a política de mesma origem.

Lições aprendidas e melhores práticas de segurança

Esse incidente destaca a necessidade de:

- Revisar configurações padrão de ferramentas de desenvolvimento;

- Implementar proteções contra CSRF e DNS rebinding;

- Educar desenvolvedores sobre riscos locais e a falsa sensação de segurança em ambientes “localhost”.

Ferramentas voltadas à IA, especialmente proxies, debugadores e interfaces locais, devem seguir os mesmos padrões de segurança que aplicações web em produção.

Conclusão: Segurança em IA, uma prioridade constante

O caso da vulnerabilidade Anthropic MCP é mais um lembrete de que ambientes locais não são, por padrão, seguros. A execução remota de código, possibilitada por uma combinação de práticas inseguras e falhas conhecidas, revela como até ferramentas de apoio ao desenvolvimento de IA podem representar graves riscos à segurança.

A resposta rápida da Anthropic foi um passo positivo, mas reforça que segurança deve ser um componente de projeto, e não uma correção posterior. Para desenvolvedores e empresas, a lição é clara: atualize suas ferramentas, revise as configurações padrão e mantenha-se informado sobre vulnerabilidades emergentes.

A segurança em IA não é opcional — é um pré-requisito para inovação responsável e sustentável.