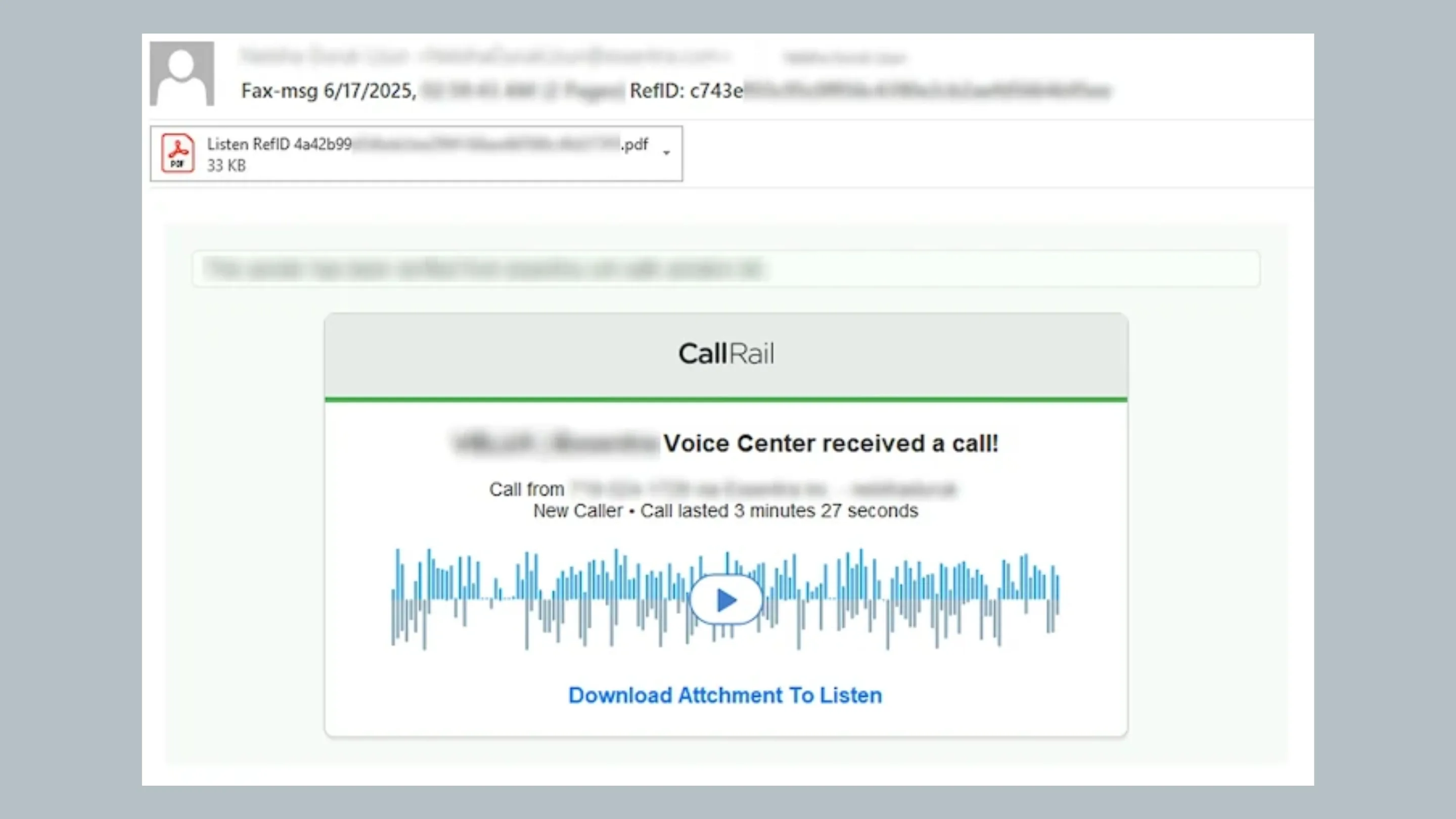

A sofisticação dos ataques de phishing nunca esteve tão alta. Cibercriminosos estão combinando documentos em PDF com ligações telefônicas para enganar usuários, explorando técnicas cada vez mais elaboradas para driblar defesas digitais. Uma das ameaças mais preocupantes atualmente é o phishing de retorno de chamada, também conhecido como TOAD (Telephone-Oriented Attack Delivery).

Hackers usam PDFs para se passar por grandes marcas em golpes de phishing de retorno de chamada

Esse tipo de golpe tem chamado atenção por usar PDFs maliciosos com marcas famosas como Microsoft, DocuSign, PayPal e outras, aproveitando a confiança do usuário nessas empresas para induzir ligações telefônicas a centrais falsas. Além disso, os hackers estão manipulando modelos de linguagem de inteligência artificial (LLMs) e até explorando recursos legítimos do Microsoft 365, tornando os ataques ainda mais convincentes.

Este artigo vai explicar como o phishing de retorno de chamada funciona, quais são as técnicas envolvidas, quais marcas estão sendo falsificadas, e como usuários e empresas podem se proteger. Com um olhar acessível e técnico ao mesmo tempo, você entenderá por que é essencial se manter alerta e atualizado em um cenário de ciberameaças em constante evolução.

Entendendo o phishing de retorno de chamada (TOAD)

O phishing de retorno de chamada (TOAD) é uma variação moderna do phishing tradicional, com um diferencial crucial: em vez de induzir a vítima a clicar em links maliciosos, o ataque convence o usuário a fazer uma ligação para um número fraudulento.

Esse golpe geralmente começa com o envio de um documento em PDF que simula uma cobrança ou renovação de serviço (como Microsoft 365, antivírus ou assinatura digital). O arquivo contém um número de telefone de “suporte” ou “cancelamento”. Quando a vítima liga, é atendida por um agente falso que coleta dados sensíveis ou instala malware remotamente.

A eficácia desse ataque está no fator humano. Ao criar um senso de urgência — como uma cobrança indevida ou uma renovação automática — o criminoso manipula a vítima para que ela aja impulsivamente. Além disso, por evitar links e anexos executáveis, o TOAD contorna muitas soluções antivírus e filtros de e-mail.

As marcas mais visadas e a estratégia de engenharia social

Entre as empresas mais falsificadas nesses ataques de TOAD estão:

- Microsoft

- DocuSign

- NortonLifeLock

- PayPal

- Geek Squad (Best Buy)

Essas marcas são escolhidas por seu alto grau de reconhecimento e confiança. Os criminosos reproduzem logotipos, linguagem corporativa e até design de e-mails autênticos, criando PDFs praticamente indistinguíveis de documentos oficiais.

A técnica de engenharia social utilizada nesses golpes é extremamente sofisticada. Os criminosos usam:

- Urgência: alegam cobranças indevidas que precisam ser canceladas imediatamente.

- Autoridade: fingem representar empresas respeitadas.

- Ambiguidade: forçam o usuário a ligar para obter “esclarecimentos”, quando, na verdade, essa ligação inicia o golpe.

O papel dos PDFs maliciosos e códigos QR

O uso de PDFs maliciosos nesses ataques é estratégico. Esses arquivos geralmente não contêm malware em si, mas instruções para que a vítima inicie o contato por telefone, o que dificulta a detecção por softwares de segurança.

Muitas vezes, os PDFs incluem códigos QR que, ao serem escaneados, redirecionam o usuário a páginas falsas ou disparam ações que ampliam a fraude.

Além disso, esses documentos podem conter:

- Anotações visuais personalizadas

- Designs realistas de faturas ou contratos

- Dados “reais” do usuário, coletados de vazamentos anteriores, para aumentar a credibilidade

Essa abordagem mistura o digital com o físico, ao envolver ações fora do ambiente online, como ligações telefônicas ou digitalizações manuais de QR codes.

Táticas avançadas: Explorando o Microsoft 365 Direct Send

Uma das táticas mais engenhosas utilizadas em ataques de TOAD envolve a exploração do recurso Microsoft 365 Direct Send, que permite o envio de e-mails legítimos diretamente de servidores da organização.

Os cibercriminosos, após comprometer contas corporativas, usam esse recurso para enviar e-mails com documentos falsificados de dentro da própria rede da empresa vítima. Isso confere ao e-mail um nível de legitimidade extremamente alto, pois:

- Passa por verificações SPF/DKIM

- Aparece como vindo de um domínio confiável

- Evita filtros de spam baseados em reputação

Assim, até profissionais de segurança bem treinados podem cair ao receber comunicações que parecem internas e legítimas.

Similaridades e distinções com outros ataques

O phishing de retorno de chamada pode se parecer com outras táticas de engenharia social, mas há diferenças importantes:

- Vishing: ataques puramente por voz, onde a ligação é iniciada pelos criminosos. No TOAD, quem liga é a vítima.

- BEC (Business Email Compromise): geralmente envolve fraudes por e-mail com foco em transferências bancárias, enquanto o TOAD foca em interação direta por voz.

- Golpes de suporte técnico: semelhantes, mas frequentemente envolvem pop-ups e ligação direta; o TOAD depende da confiança no documento recebido.

A principal distinção do TOAD é o uso de arquivos aparentemente inofensivos como gatilho, o que dificulta ainda mais sua detecção.

A nova fronteira: Manipulação de inteligência artificial

Modelos de linguagem de IA, como LLMs e assistentes de codificação, também estão sendo explorados. Criminosos estão manipulando essas ferramentas ao:

- Inserir código malicioso em bases de dados públicas, como GitHub, para que assistentes sugiram projetos comprometidos.

- Alimentar modelos com informações falsas ou distorcidas, para que eles direcionem usuários a URLs maliciosas quando perguntados por recomendações.

Essa técnica, conhecida como data poisoning, visa comprometer a confiabilidade das respostas dos assistentes de IA, transformando uma ferramenta de ajuda em um vetor de ataque.

O caso Netcraft e os perigos dos LLMs desinformados

Uma pesquisa recente da Netcraft revelou que modelos de linguagem estavam sugerindo URLs erradas para páginas oficiais, levando usuários a sites falsos ou abandonados — alguns dos quais haviam sido adquiridos por criminosos.

Isso demonstra como LLMs podem amplificar ataques de phishing ao fornecer informações incorretas de forma convincente e com aparente autoridade.

Com o uso crescente dessas ferramentas, a manipulação de IA se torna uma camada extra de risco, especialmente para usuários menos experientes que confiam cegamente nas sugestões automatizadas.

Hacklink: Manipulando resultados de busca para sites de phishing

Outra técnica usada por hackers é o chamado hacklink, onde códigos maliciosos são injetados em sites legítimos e de boa reputação (muitas vezes WordPress) para influenciar os resultados de mecanismos de busca como o Google.

Esses códigos:

- Criam páginas ocultas dentro de sites legítimos

- Redirecionam usuários para sites de phishing ao clicarem em links aparentemente confiáveis

- Aproveitam o SEO positivo do site original para enganar os mecanismos de busca

Esse método aumenta a exposição dos sites fraudulentos nos resultados de pesquisa, o que os torna ainda mais perigosos.

Como se proteger: Dicas essenciais de cibersegurança

Para evitar cair em golpes de phishing de retorno de chamada, usuários devem seguir práticas rigorosas de cibersegurança:

- Desconfie de cobranças inesperadas ou mensagens urgentes com pedido de ação imediata

- Nunca ligue para números fornecidos em e-mails ou documentos sem verificar a fonte

- Evite escanear QR codes desconhecidos

- Verifique o domínio do remetente com atenção

- Use autenticação multifator (MFA) em todas as suas contas

- Mantenha antivírus e sistemas atualizados

- Participe de treinamentos de conscientização em segurança

A prevenção ainda é a melhor arma contra essas ameaças.

Para empresas: Estratégias de defesa proativas

Empresas, especialmente pequenas e médias, devem adotar uma postura ativa contra essas táticas. Algumas recomendações incluem:

- Implementar filtros de e-mail avançados com detecção de spoofing e TOAD

- Monitorar o uso do Microsoft 365 Direct Send

- Investir em soluções de detecção de personificação de marca

- Realizar simulações regulares de phishing

- Capacitar todos os funcionários com treinamentos de segurança recorrentes

- Adotar plataformas de resposta a incidentes e análise comportamental

Segurança é um investimento, não um custo.

Conclusão: A vigilância constante como escudo

O phishing de retorno de chamada representa uma evolução perigosa dos golpes digitais, mesclando documentos legítimos, engenharia social e canais offline. Combinado à manipulação de inteligência artificial e técnicas de SEO maliciosas, o cenário torna-se cada vez mais complexo.

Manter-se informado, educado e vigilante é essencial para enfrentar essas ameaças. Seja como usuário individual ou como gestor de TI, entender essas táticas é o primeiro passo para combatê-las com eficácia.