O malware NimDoor para macOS representa uma nova e alarmante ameaça que desafia as defesas tradicionais dos sistemas Apple. Criado com técnicas avançadas de evasão e persistência, ele volta à vida automaticamente mesmo após ser encerrado, o que o torna uma das mais sofisticadas ameaças já vistas para o ecossistema macOS — especialmente entre usuários de criptomoedas e Web3.

Malware NimDoor para macOS se recupera sozinho quando morto

Neste artigo, você entenderá em detalhes como o NimDoor funciona, quais táticas ele usa para permanecer ativo, como ele infecta sistemas macOS, quem está por trás de sua criação e, principalmente, como se proteger contra essa ameaça crescente. Em um cenário onde ativos digitais estão constantemente na mira de grupos de espionagem cibernética, o NimDoor é um alerta para a necessidade de reforçar as barreiras de segurança digital.

Com foco em usuários de macOS, investidores de criptomoedas e profissionais da área de segurança, este artigo também destaca como ataques persistentes avançados (APTs) estão evoluindo para burlar as proteções convencionais, inclusive na plataforma que por muito tempo foi vista como mais segura: o macOS.

O que é o NimDoor e como ele opera?

O NimDoor é um malware desenvolvido em Nim, uma linguagem de programação moderna e de baixo perfil, escolhida justamente por dificultar a detecção e a análise estática por antivírus tradicionais. Ele visa principalmente usuários de macOS e tem como alvo preferencial pessoas envolvidas com investimentos em criptomoedas.

O malware foi atribuído ao grupo BlueNoroff, uma subdivisão do notório coletivo Lazarus, que opera a serviço da Coreia do Norte. Essa célula de espionagem digital tem histórico de ataques a exchanges, carteiras de criptomoedas e desenvolvedores Web3, com o objetivo de financiar atividades ilegais do regime norte-coreano.

O NimDoor é altamente modular e utiliza uma arquitetura em múltiplos estágios, começando com a infecção inicial, seguida por persistência furtiva, coleta de dados e comando remoto.

A cadeia de ataque: do Telegram à falsa atualização do Zoom

O vetor inicial de infecção do NimDoor demonstra o quanto os ataques modernos são sofisticados e cuidadosamente planejados. O grupo BlueNoroff costuma iniciar o contato com a vítima por meio de mensagens no Telegram, se passando por investidores ou recrutadores interessados em projetos Web3.

Após o contato, os invasores encaminham a vítima para uma página falsa do Calendly ou enviam um e-mail contendo um link para download de uma suposta atualização do Zoom, customizada para macOS. Esse instalador malicioso, que simula o legítimo SDK do Zoom, é o ponto de entrada do NimDoor no sistema da vítima.

O uso de marcas confiáveis como Zoom é parte da estratégia de engenharia social, aumentando a taxa de sucesso da infecção ao explorar a confiança das vítimas em ferramentas amplamente utilizadas.

Componentes do NimDoor: Installer, GoogIe LLC e CoreKitAgent

Uma vez executado, o malware se instala por meio de um pacote .dmg contendo três binários principais:

- Installer: responsável por iniciar o processo de infecção e soltar os outros componentes no sistema.

- GoogIe LLC (com “i” maiúsculo no lugar da letra “l”): atua como um intermediário entre o installer e o agente principal, disfarçando-se como uma ferramenta legítima do Google.

- CoreKitAgent: o verdadeiro agente de persistência do NimDoor. Ele é executado como um processo de segundo plano e representa o núcleo das funcionalidades maliciosas, incluindo comunicação com o servidor de comando e controle (C2) e coleta de dados.

Esses componentes trabalham de forma coordenada para garantir furtividade, persistência prolongada e capacidade de recuperação automática, tornando a remoção manual extremamente difícil.

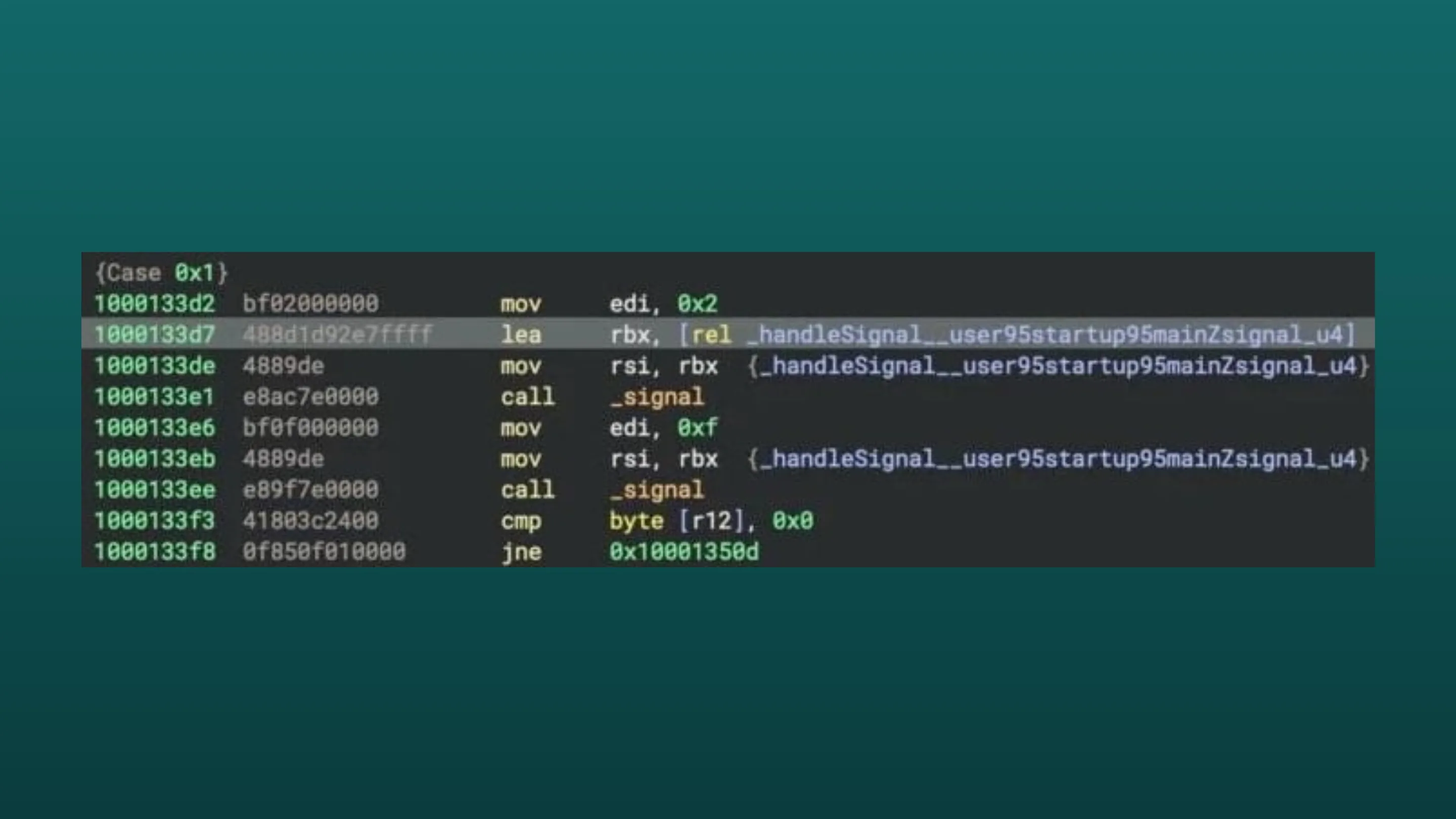

A inovação perigosa: persistência baseada em sinais

O que torna o NimDoor para macOS tão excepcionalmente perigoso é sua utilização do mecanismo kqueue do macOS — uma interface para notificação de eventos no sistema de arquivos e processos. O malware monitora sinais como SIGINT (interrupção) e SIGTERM (encerramento), que são normalmente utilizados para matar processos.

Quando o processo do CoreKitAgent recebe um desses sinais, o malware não apenas intercepta o evento, mas aciona automaticamente uma reinstância de si mesmo, garantindo sua recuperação imediata mesmo após ser encerrado manualmente.

Esse comportamento o diferencia de malwares convencionais e o classifica como altamente resiliente, já que exige técnicas avançadas de desinfecção para ser totalmente removido do sistema.

Exfiltração de dados e comunicação C2

Uma vez estabelecido no sistema, o NimDoor começa a coletar e transmitir dados sigilosos ao seu servidor de controle remoto. Ele utiliza arquivos auxiliares como:

- zoom_sdk_support.scpt: um script AppleScript que coleta informações sensíveis do sistema.

- upl: responsável por carregar dados roubados para os servidores dos invasores.

- tlgrm: um módulo dedicado a roubar credenciais e conversas do aplicativo Telegram.

Além disso, o malware tem acesso ao Keychain do macOS, o cofre de senhas do sistema, e pode extrair informações de navegadores como Safari, Chrome e Brave, incluindo cookies, tokens de sessão e chaves de API.

O NimDoor também aceita comandos remotos, permitindo que os atacantes executem scripts arbitrários, atualizem módulos ou mesmo instalem novas cargas maliciosas, transformando o sistema infectado em uma plataforma de espionagem permanente.

Protegendo-se contra o NimDoor e malwares semelhantes

Diante da crescente sofisticação de ameaças como o malware NimDoor para macOS, é fundamental adotar práticas de segurança digital mais robustas. Veja algumas recomendações essenciais:

- Evite abrir links ou anexos de fontes desconhecidas, especialmente se forem enviados via Telegram, e-mail ou outras plataformas de mensagens.

- Desconfie de solicitações de atualização de softwares populares fora de seus sites oficiais, como Zoom, Slack ou Discord.

- Utilize soluções antivírus compatíveis com macOS, preferencialmente com recursos de detecção comportamental.

- Mantenha seu macOS sempre atualizado, inclusive com os patches de segurança mais recentes.

- Reforce sua proteção com firewalls personalizados e ferramentas de monitoramento de processos.

- Aprenda a usar o Monitor de Atividade do macOS para identificar comportamentos anômalos.

- Invista em educação digital: conheça as táticas de engenharia social, phishing e spear-phishing.

A combinação de ferramentas, boas práticas e consciência situacional pode reduzir significativamente o risco de infecção.

Conclusão: um alerta para o ecossistema macOS e cripto

O NimDoor para macOS representa uma evolução significativa nas táticas usadas por grupos de APTs, como o BlueNoroff. Sua capacidade de persistir mesmo após ser encerrado, aliada à sua habilidade de roubar dados sensíveis e se comunicar de forma encoberta com servidores maliciosos, o torna uma ameaça crítica para usuários de criptomoedas e o ecossistema Web3.

Este é um alerta claro: a ideia de que o macOS é invulnerável já não se sustenta. Usuários, especialmente aqueles que lidam com ativos digitais, precisam adotar posturas proativas de segurança, reforçando tanto suas defesas técnicas quanto a vigilância comportamental.