O cibercrime está avançando para uma nova fronteira: a falsa promessa da Inteligência Artificial tem sido usada como isca para enganar desenvolvedores Web3 e roubar seus ativos digitais. Em uma campanha sofisticada, o grupo EncryptHub está explorando plataformas de IA falsas para distribuir o perigoso malware Fickle Stealer, um infostealer especializado em roubar carteiras de criptomoedas e credenciais sensíveis.

Este artigo é um alerta urgente para a comunidade Web3. Iremos detalhar quem são os cibercriminosos por trás da campanha, como funciona o ataque com iscas de IA e, principalmente, como você pode se proteger para não se tornar a próxima vítima. Em um cenário onde engenharia social e disfarces tecnológicos se tornam mais eficazes do que vulnerabilidades técnicas, estar bem-informado é sua melhor defesa.

Desenvolvedores Web3 são alvos valiosos por gerenciarem contratos inteligentes, carteiras cripto e infraestrutura blockchain, frequentemente fora dos controles rígidos das grandes corporações. Isso os torna um prato cheio para ameaças como o Fickle Stealer.

O que é o EncryptHub e por que ele mira em desenvolvedores Web3?

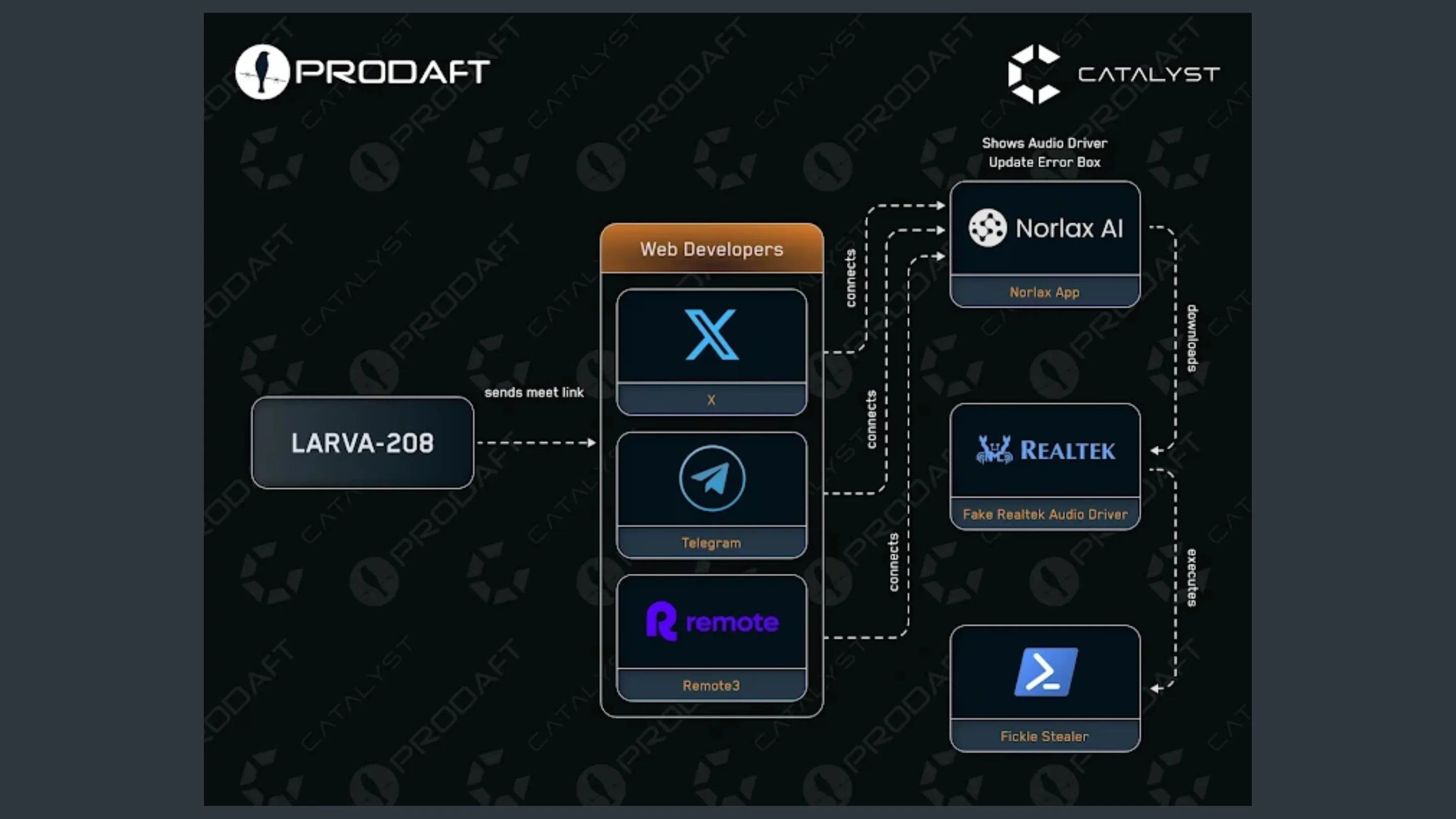

O EncryptHub, também conhecido como LARVA-208 ou Water Gamayun, é um grupo cibercriminoso com histórico em campanhas de ransomware. Recentemente, no entanto, eles migraram para táticas mais furtivas, especializando-se em malwares do tipo infostealer, como o Fickle Stealer.

Essa mudança de abordagem reflete uma tendência clara entre grupos sofisticados: o foco deixou de ser apenas o sequestro de dados para a coleta silenciosa e lucrativa de informações sensíveis.

O alvo principal dessa campanha são os desenvolvedores Web3. Eles controlam carteiras de criptomoedas, desenvolvem contratos inteligentes e lidam com chaves privadas valiosas. Além disso, por atuarem frequentemente de forma autônoma ou em startups, não contam com as mesmas proteções que grandes empresas oferecem, como EDRs corporativos ou políticas rígidas de segurança. Isso os torna altamente vulneráveis a ataques direcionados.

A isca perfeita: Como plataformas de IA falsas enganam as vítimas

O ataque do EncryptHub é um exemplo clássico e evoluído de engenharia social: usa o interesse crescente em ferramentas de IA como gancho para fisgar desenvolvedores, que acabam baixando malware sem perceber.

A isca inicial: Vagas e portfólios

Tudo começa com uma abordagem personalizada. Os cibercriminosos entram em contato com desenvolvedores através do X (antigo Twitter), Telegram ou sites de emprego voltados para Web3, como o Remote3. As ofertas parecem legítimas: projetos em blockchain, contratos bem pagos, startups promissoras.

O contato inicial geralmente ocorre em plataformas legítimas, como Google Meet, o que passa credibilidade e reduz a desconfiança inicial. Após o primeiro contato, os criminosos convidam os alvos a testar uma nova ferramenta de IA, supostamente usada para gerar código, revisar contratos inteligentes ou melhorar produtividade.

Essa ferramenta é a plataforma falsa Norlax AI — um ambiente visualmente convincente, mas inteiramente controlado pelo atacante.

Do clique ao roubo: A anatomia do ataque

Na plataforma Norlax AI, a vítima é induzida a inserir um e-mail e um código enviado previamente. Em seguida, um erro técnico falso aparece na tela, indicando que é necessário instalar um driver de áudio Realtek para continuar.

Esse “driver” é, na verdade, um executável malicioso disfarçado que instala o Fickle Stealer no sistema da vítima. O ataque é silencioso, sem alertas de segurança, e se aproveita da confiança criada durante toda a interação inicial.

Fickle Stealer: O malware que esvazia suas carteiras

O Fickle Stealer é um malware do tipo infostealer, cuja especialidade é roubar informações sensíveis do sistema infectado.

Após a instalação, o malware utiliza comandos do PowerShell para estabelecer persistência e iniciar o processo de coleta de dados. Seus alvos principais incluem:

- Carteiras de criptomoedas (arquivos de seed, cookies, extensões do navegador)

- Credenciais de plataformas de desenvolvimento

- Dados de autenticação em sites e apps Web3

- Histórico de navegação e arquivos locais relevantes

As informações coletadas são exfiltradas automaticamente para um servidor remoto operado pelo grupo, identificado como SilentPrism. Tudo ocorre sem levantar suspeitas do usuário.

Como se proteger desta e de outras ameaças semelhantes

A melhor defesa contra ataques como o do malware Fickle Stealer é a prevenção ativa. Abaixo, listamos medidas simples, porém eficazes, para reduzir drasticamente os riscos.

Desconfie de ofertas boas demais

Se uma oferta parecer boa demais para ser verdade, ela provavelmente é. Verifique sempre a legitimidade da empresa e do recrutador. Busque referências no LinkedIn, GitHub, redes sociais e em sites como o Remote3. Nunca aceite instalar ferramentas sem um motivo técnico concreto.

Nunca baixe software de fontes não confiáveis

Evite instalar qualquer software recebido por meio de links diretos em chats ou e-mails, mesmo que se passe por algo legítimo, como um driver de áudio ou app de reunião. Se for necessário instalar algo, acesse diretamente o site oficial do fabricante e baixe por lá.

Monitore o comportamento do sistema

Utilize soluções de segurança como EDR (Endpoint Detection and Response) e esteja atento a comportamentos incomuns, como:

- Processos do PowerShell iniciando automaticamente

- Conexões de rede não autorizadas

- Aplicações tentando acessar dados de carteiras cripto

Ferramentas como Firewalls, Antivírus com foco em comportamento e monitores de integridade de arquivos são aliados valiosos.

O cenário de ameaças em evolução: Além do Fickle Stealer

O uso de infostealers como o Fickle Stealer mostra como os atacantes estão evoluindo para métodos mais sutis e eficazes. Mas ele não está sozinho.

Outras ameaças emergentes incluem:

- KAWA4096, um novo ransomware que imita os famosos Akira e Qilin, dificultando sua detecção por ferramentas convencionais.

- Crux, malware avançado ligado ao grupo BlackByte, com foco em exfiltração silenciosa de dados corporativos.

Esses exemplos mostram que a criatividade dos cibercriminosos não tem limites, e que a vigilância constante é essencial para qualquer profissional que lida com ativos digitais.

Conclusão: A vigilância é a nova linha de defesa

O EncryptHub encontrou uma maneira engenhosa de explorar o hype em torno da IA para atrair vítimas e implantar o malware Fickle Stealer. O uso de plataformas falsas como Norlax AI e a manipulação emocional em propostas de emprego são apenas algumas das armas de sua engenharia social.

Mais do que nunca, desenvolvedores Web3 e profissionais de tecnologia precisam adotar uma postura de “confiança zero”. Avaliar cada link, cada proposta e cada instalação com rigor é essencial para evitar perdas devastadoras.

Compartilhe este artigo com seus colegas, comunidades e grupos. A informação é a melhor defesa contra ameaças invisíveis.