A inteligência artificial deixou de ser apenas uma ferramenta de produtividade para se tornar, também, uma arma nas mãos de cibercriminosos. A mais nova evidência disso vem do caso alarmante do pacote NPM malicioso @kodane/patch-manager, que foi usado para roubar fundos de mais de 1.500 carteiras Solana, com forte indício de ter sido criado por uma IA.

Neste artigo, você vai entender como o malware operava, quais os indícios de que foi escrito com ajuda da IA Claude, da Anthropic, e por que esse incidente deve servir como alerta para todos os envolvidos com desenvolvimento de software, especialmente em ecossistemas como o NPM.

O episódio destaca uma ameaça crescente: os ataques à cadeia de suprimentos de software. Mesmo plataformas amplamente confiáveis, como o NPM, estão sendo exploradas para disseminar código malicioso de forma cada vez mais sofisticada.

O que aconteceu: O caso do @kodane/patch-manager

A descoberta foi feita pela empresa de segurança Safety, que identificou o pacote @kodane/patch-manager como contendo um malware NPM com foco em drenar carteiras Solana.

Esse pacote NPM malicioso foi publicado em 28 de julho de 2025 e, até ser retirado do repositório, já havia sido baixado mais de 1.500 vezes. Isso representa um número alarmante de possíveis vítimas, já que bastava instalar o pacote para acionar o ataque.

O impacto foi rápido e discreto. Por estar disfarçado como um componente de gerenciamento de patches, o pacote parecia legítimo e funcional — mas escondia um código de ataque altamente sofisticado.

Como o ataque funcionava: Uma análise técnica

O código malicioso estava embutido no mecanismo de pós-instalação, explorando o comportamento padrão do NPM em execuções automáticas.

O perigo oculto do script postinstall

No ecossistema Node.js/NPM, o script postinstall é executado automaticamente após a instalação de um pacote. Essa funcionalidade, útil para configuração de bibliotecas, também se tornou um vetor eficaz para ataques, pois não exige nenhuma interação do usuário.

No caso do @kodane/patch-manager, o script postinstall iniciava silenciosamente o malware assim que o pacote era adicionado a um projeto.

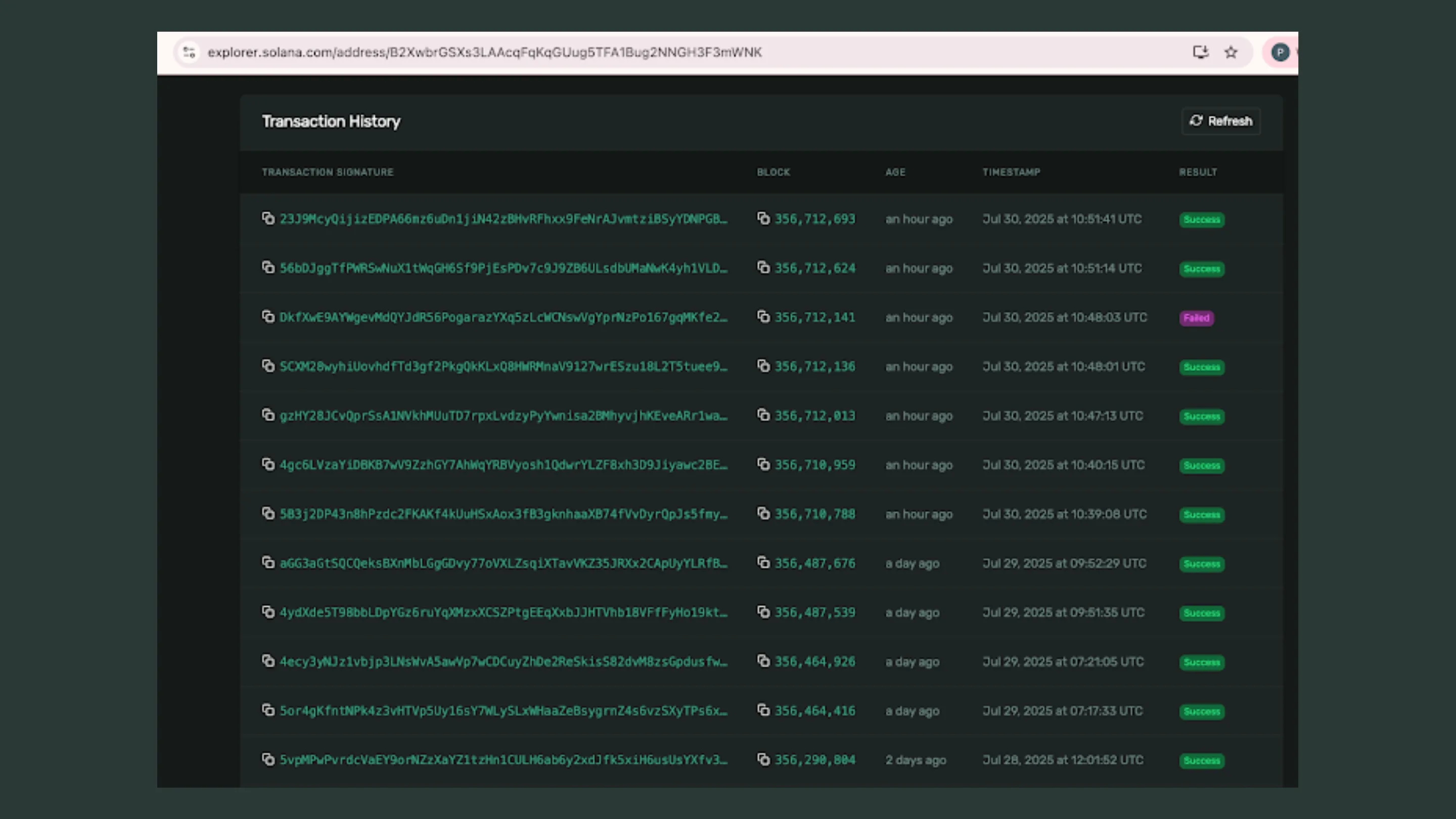

Do C2 ao dreno da carteira Solana

Após a execução do script malicioso, o pacote realizava a instalação de arquivos em diretórios ocultos do sistema. Em seguida, conectava-se a um servidor de comando e controle (C2), responsável por orquestrar a operação.

O malware gerava um ID exclusivo da máquina infectada e iniciava a busca por carteiras da blockchain Solana. Ao localizar arquivos de carteira (como seeds ou credenciais), o malware os transmitia ao C2, que executava transações para esvaziar os fundos da vítima.

A assinatura da IA: As pistas que apontam para o Claude

Uma das partes mais intrigantes da investigação foi a forte evidência de que o código foi gerado por uma IA, especificamente o Claude, da Anthropic.

Os analistas da Safety encontraram padrões linguísticos e estilísticos que apontam para a autoria por IA:

- Uso de emojis em trechos do código, algo comum em saídas do Claude, mas incomum entre desenvolvedores humanos em contexto técnico.

- Comentários extremamente detalhados, com explicações didáticas e estilo bem estruturado, típicos da geração por IA.

- O arquivo README.md possuía uma redação coesa e neutra, no padrão da documentação gerada automaticamente por modelos de linguagem.

- Os commits seguiam um padrão recorrente como “Aprimorado“, uma marca registrada de versões do Claude em interações de desenvolvimento.

Embora não haja confirmação absoluta, a convergência de sinais fortalece a hipótese de que uma IA foi usada para criar ou refinar o pacote malicioso.

O impacto: A nova fronteira dos ataques à cadeia de suprimentos

Esse incidente levanta uma bandeira vermelha para o futuro da segurança em software. A IA generativa, que tem sido usada para acelerar desenvolvimento e aumentar a produtividade, agora também facilita a criação de malwares convincentes e difíceis de detectar.

Ferramentas como o Claude, o GPT-4 ou outras IAs poderosas permitem que qualquer pessoa — inclusive agentes mal-intencionados — gere código funcional, documentado e aparentemente legítimo em questão de minutos.

Isso complica a vida das equipes de segurança, que agora precisam lidar com um novo tipo de ameaça: malwares criados com a aparência de boas práticas de engenharia, mas cujo propósito é totalmente malicioso.

Como se proteger de pacotes maliciosos no NPM

Apesar da sofisticação dos ataques, existem medidas práticas que desenvolvedores e organizações podem adotar para reduzir os riscos com segurança NPM:

- Evite instalar pacotes pouco conhecidos ou de fontes anônimas.

- Inspecione manualmente o conteúdo de pacotes novos, especialmente os que utilizam scripts como postinstall.

- Utilize ferramentas como

**npm audit**para identificar vulnerabilidades conhecidas. - Fixe as versões de dependências em arquivos como

package-lock.jsonpara evitar atualizações indesejadas ou injeções tardias. - Implemente ferramentas de análise de dependências que rastreiam comportamento anômalo e alertam sobre pacotes de risco.

- Esteja atento a mudanças inesperadas em dependências populares, pois cibercriminosos frequentemente assumem pacotes abandonados para injetar código malicioso.

A prevenção começa com a consciência e a cautela no uso de bibliotecas externas.

Conclusão: A cibersegurança na era da inteligência artificial

O caso do @kodane/patch-manager representa um marco na evolução dos ataques à cadeia de suprimentos de software: um pacote NPM malicioso, com indícios de ter sido gerado por uma IA, foi usado para drenar carteiras Solana com notável eficácia e sofisticação.

O episódio alerta para um cenário em que a inteligência artificial pode ser usada não só para proteger, mas também para atacar. Para os desenvolvedores, profissionais de segurança e usuários de criptomoedas, a mensagem é clara: a vigilância deve ser redobrada.

Você já encontrou um pacote suspeito no NPM? Compartilhe suas experiências e dicas de segurança nos comentários abaixo. A colaboração é uma das armas mais poderosas contra essa nova geração de ameaças digitais.