Durante a DEF CON 33, pesquisadores de segurança revelaram uma cadeia de ataque extremamente perigosa contra ambientes Windows, capaz de levar um invasor de um simples acesso de usuário comum a Administrador de Domínio em poucas etapas. Essa técnica explora a vulnerabilidade CVE-2025-49760, um ataque de envenenamento do EPM (Endpoint Mapper) que pode passar despercebido por mecanismos tradicionais de defesa.

Neste artigo, vamos explicar o que é o envenenamento do EPM, como ele se encaixa em uma sequência de exploração sofisticada, quais são os riscos para organizações e, principalmente, como detectar e mitigar a ameaça. O conteúdo será apresentado de forma técnica e detalhada, mas acessível para administradores, profissionais de segurança e estudantes da área.

A relevância do tema é alta porque envolve dois pilares críticos de redes corporativas Windows: o protocolo RPC (Remote Procedure Call) e os Active Directory Certificate Services (AD CS). Uma falha nesse nível pode comprometer não apenas um servidor, mas todo o domínio corporativo.

O que é o RPC e o EPM do Windows?

O RPC (Remote Procedure Call) é um protocolo que permite que programas em diferentes computadores se comuniquem como se estivessem no mesmo sistema. No Windows, o RPC é usado extensivamente para que clientes solicitem serviços a servidores.

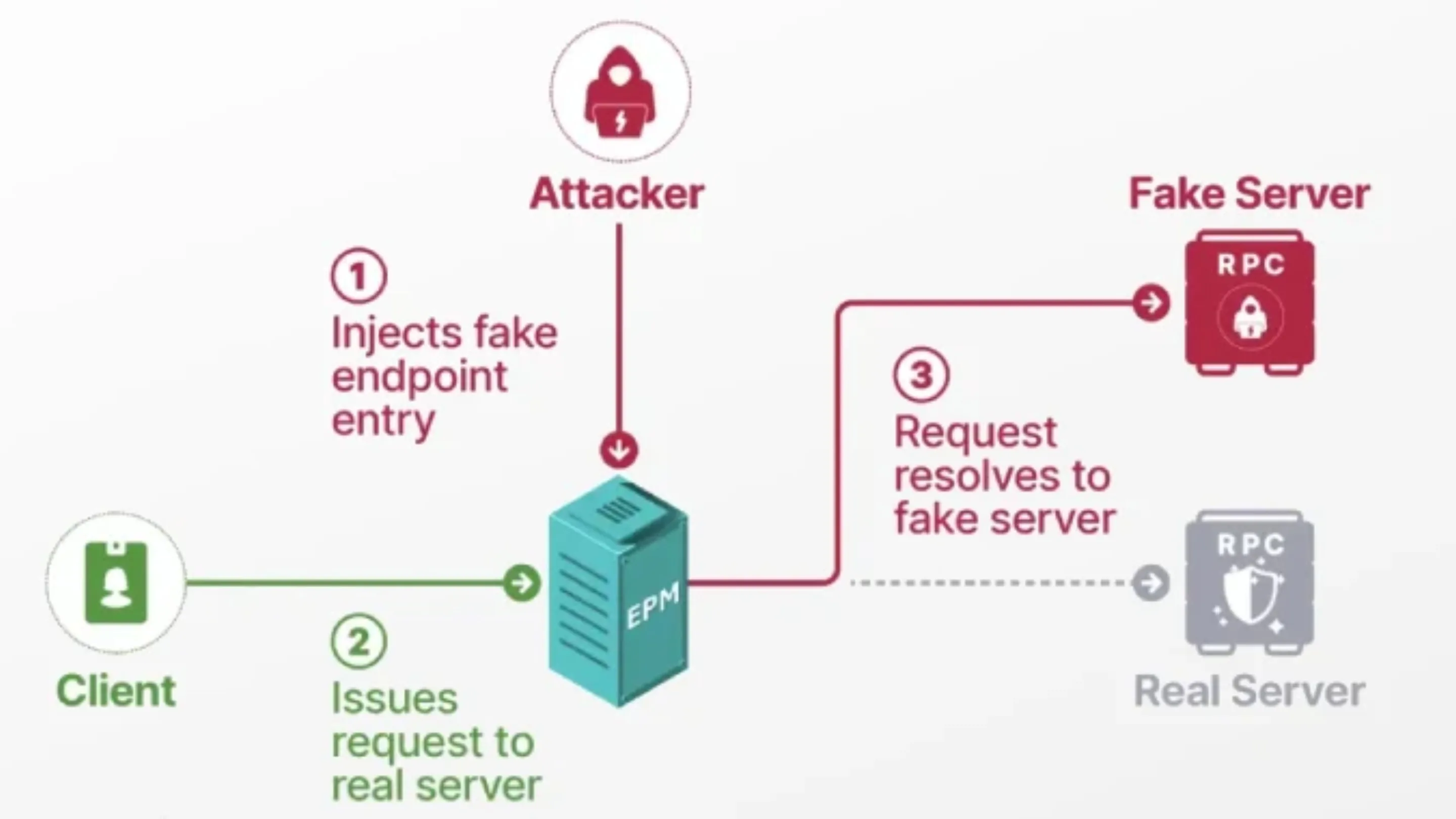

Dentro desse ecossistema, o EPM (Endpoint Mapper) funciona como uma espécie de “catálogo de endereços”. Ele mantém um mapa de quais serviços estão disponíveis e onde podem ser encontrados. Podemos compará-lo ao DNS, que traduz nomes de sites em endereços IP. No caso do EPM, ele associa identificadores de interface (UUIDs) a endereços e portas para que o cliente possa localizar e se conectar ao serviço correto.

Esse papel central torna o EPM um alvo atraente para ataques, pois um registro malicioso pode redirecionar clientes para serviços falsos, criando oportunidades para interceptação, manipulação ou escalada de privilégios.

A falha: Entendendo o envenenamento do EPM (CVE-2025-49760)

A vulnerabilidade CVE-2025-49760 decorre de uma falha na forma como o EPM lida com o registro de novas interfaces. Em condições normais, apenas serviços legítimos deveriam poder registrar seus UUIDs. No entanto, pesquisadores descobriram que um processo sem privilégios pode registrar interfaces associadas a serviços legítimos, especialmente quando esses serviços estão configurados para início atrasado (delayed start).

Esse envenenamento do EPM significa que, quando um cliente ou serviço protegido tentar se conectar a um serviço legítimo, o EPM pode redirecioná-lo para o processo controlado pelo invasor. Esse desvio abre as portas para coleta de credenciais, ataques NTLM relay e, eventualmente, a tomada de controle do domínio.

A cadeia de ataque passo a passo: Do usuário comum ao dono do domínio

A exploração da CVE-2025-49760 segue uma sequência precisa. Vamos detalhar cada etapa.

Passo 1: A corrida contra os serviços de ‘início atrasado’

O invasor identifica serviços essenciais configurados com início atrasado, como o Serviço de Armazenamento (StorSvc.dll). Antes que o serviço real seja carregado, o atacante registra a interface do serviço no EPM com seu próprio endpoint malicioso. Isso cria uma janela de oportunidade para interceptar conexões legítimas.

Passo 2: O sequestro da interface com o RPC-Racer

Usando ferramentas como RPC-Racer, o invasor registra rapidamente uma interface falsa para substituir a do serviço original. Assim, quando um cliente tentar localizar o serviço legítimo, o EPM o direcionará para o endpoint controlado pelo atacante.

Esse movimento é crítico, pois coloca o invasor no caminho de autenticação entre processos de alto privilégio e o serviço esperado.

Passo 3: Coagindo um processo protegido (PPL) a se autenticar

A partir daí, o invasor interage com processos protegidos por PPL (Protected Process Light), como o Serviço de Otimização de Entrega (DoSvc.dll), fazendo com que ele se conecte ao endpoint falso. O serviço protegido acaba tentando se autenticar contra um servidor SMB controlado pelo invasor, vazando o hash NTLM da conta da máquina.

Esse hash é extremamente valioso, pois permite a realização de ataques de retransmissão NTLM contra outros serviços corporativos.

Passo 4: O golpe final com ESC8 e Certipy

Com o hash NTLM, o invasor executa um ataque ESC8 contra o Active Directory Certificate Services (AD CS). Utilizando ferramentas como Certipy, o atacante solicita um certificado digital em nome da conta da máquina.

Esse certificado é então usado para obter um Ticket Granting Ticket (TGT) Kerberos, elevando os privilégios para Administrador de Domínio. A partir desse ponto, o invasor possui controle total sobre o ambiente.

Impacto, detecção e mitigação

Impacto

As consequências de um ataque de envenenamento do EPM bem-sucedido são severas:

- Controle total do domínio Windows.

- Roubo e manipulação de dados sensíveis.

- Persistência de longo prazo no ambiente comprometido.

- Possibilidade de ataques adicionais, como Adversary-in-the-Middle (AitM) e Negação de Serviço (DoS).

Como detectar

Pesquisadores sugerem monitorar cuidadosamente:

- Chamadas para a função RpcEpRegister, especialmente de processos não privilegiados.

- Eventos anômalos registrados via Event Tracing for Windows (ETW) relacionados a registros de interface suspeitos.

- Conexões SMB não esperadas ou origem de hashes NTLM fora do padrão.

Como mitigar

A principal defesa é aplicar imediatamente o patch de segurança de julho de 2025, que corrige a CVE-2025-49760.

Além disso:

- Restringir o uso de início atrasado para serviços críticos.

- Implementar hardening no AD CS, reduzindo superfícies para ataques ESC8.

- Monitorar e bloquear tráfego SMB suspeito.

- Implementar autenticação mais forte, como Kerberos restrito.

Conclusão

A vulnerabilidade CVE-2025-49760 mostra como até componentes antigos e essenciais do Windows, como o RPC, podem esconder falhas capazes de derrubar toda a segurança de um domínio corporativo. O envenenamento do EPM não é apenas uma falha isolada — ele serve como ponto de partida para uma cadeia de exploração sofisticada e devastadora.

Organizações que dependem de ambientes Windows devem agir rapidamente, aplicando patches e reforçando configurações de segurança para impedir que um invasor transforme um acesso limitado em controle absoluto do domínio.

A ação preventiva é a melhor defesa: atualize, monitore e endureça seu ambiente antes que essa vulnerabilidade seja explorada em larga escala.