Um dos malwares mais temidos do universo Android acaba de ter seus segredos expostos. O trojan bancário ERMAC V3.0, usado por cibercriminosos para roubar dados de aplicativos financeiros, teve todo o seu código-fonte completo vazado na internet.

Esse episódio levanta um alerta sério: se por um lado especialistas em segurança agora têm acesso a informações que podem ajudar na proteção dos usuários, por outro, criminosos de menor experiência também podem se aproveitar do vazamento para criar novas variantes e ampliar o número de ataques.

Neste artigo, você vai entender o que é o ERMAC, como ele funciona, o que exatamente foi revelado no vazamento, por que até os próprios hackers cometeram erros básicos de segurança e, sobretudo, como proteger seu smartphone Android contra essa ameaça.

O que é o ERMAC e por que ele é tão perigoso?

A evolução de uma ameaça

O ERMAC surgiu em 2021 como uma evolução de outros trojans bancários famosos, como o Cerberus e o BlackRock. Sua especialidade é atacar usuários de aplicativos bancários e de criptomoedas, mirando principalmente dispositivos Android.

Ao longo dos anos, o malware ganhou novas versões, chegando ao ERMAC V3, considerado ainda mais sofisticado e difícil de detectar.

O método de ataque: sobreposição

O truque central do ERMAC é o chamado ataque de sobreposição (overlay attack). Nesse método, quando o usuário abre um app legítimo do banco, o malware exibe uma tela falsa idêntica à original.

Ao digitar suas credenciais, o usuário entrega involuntariamente suas informações diretamente aos criminosos. O ERMAC já foi configurado para atacar mais de 700 aplicativos diferentes, incluindo carteiras de criptomoedas, plataformas de pagamento e apps bancários populares.

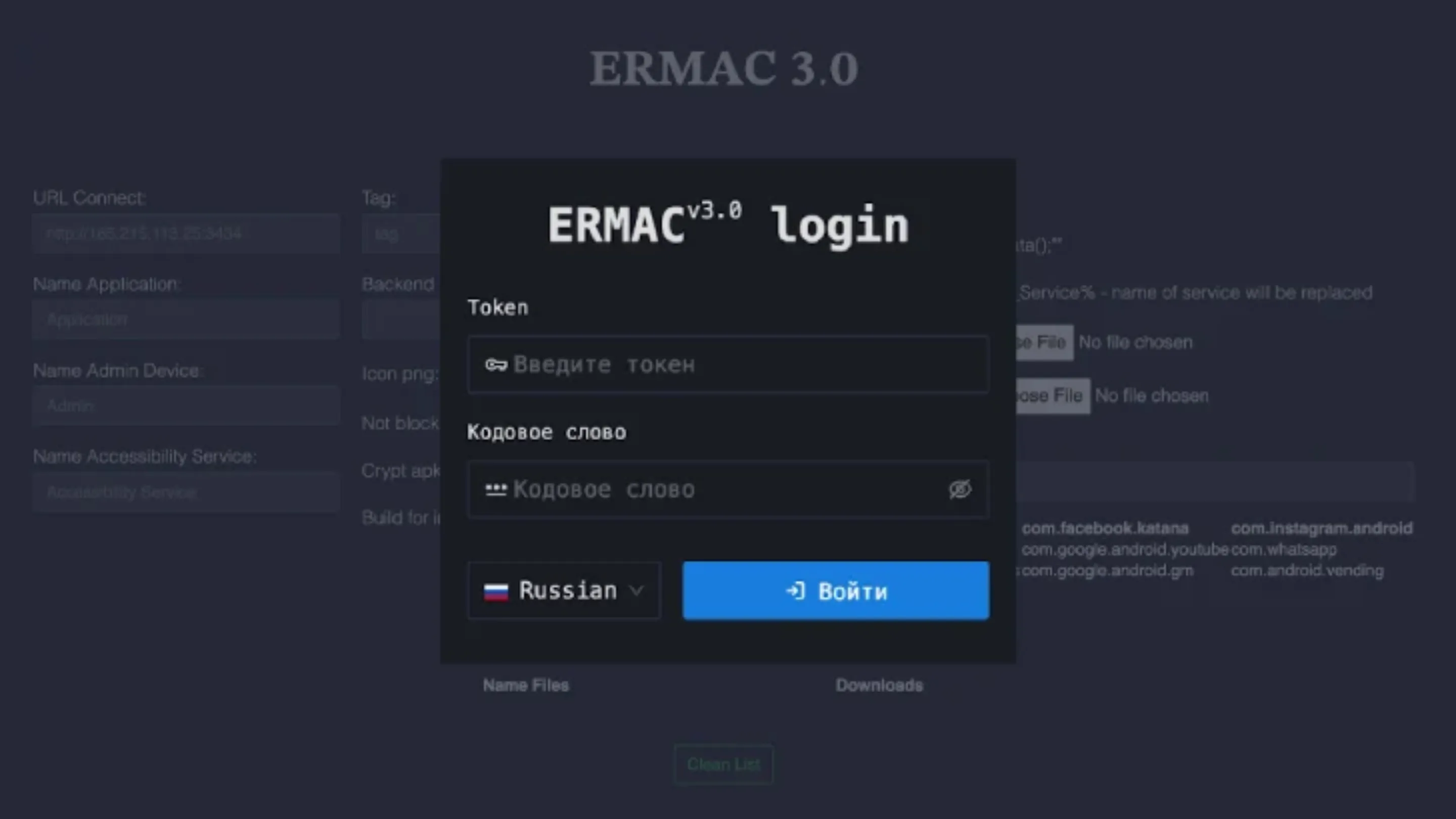

A anatomia de um vazamento completo

O vazamento recente não revelou apenas trechos do malware, mas todo o seu ecossistema de ataque. Entre os itens expostos, estão:

- Backend em PHP e Laravel: responsável por gerenciar os dados roubados.

- Frontend em React: usado para construir o painel de controle acessado pelos criminosos.

- Servidor de exfiltração em Golang: encarregado de transferir as informações coletadas das vítimas.

- Painel do construtor: que permite a criação de novas variantes personalizadas do malware.

- Backdoor para Android: a peça principal, que infecta o smartphone e coleta credenciais.

Esse conjunto mostra que o ERMAC não é um simples aplicativo malicioso, mas sim uma plataforma completa de cibercrime, comparável a ferramentas empresariais, só que voltada para o lado ilegal.

A ironia da cibersegurança: falhas na própria fortaleza do hacker

Curiosamente, a análise feita pela Hunt.io revelou que o ERMAC V3 trazia falhas de segurança básicas em sua própria infraestrutura.

Credenciais fracas e segredos expostos

Entre as descobertas, estão:

- Segredo JWT codificado no código: deveria ser mantido em sigilo, mas foi deixado exposto.

- Token de administrador estático: uma falha que permite que qualquer pessoa, com acesso ao painel, consiga privilégios totais.

- Credenciais de root padrão: o equivalente a deixar uma porta escancarada para qualquer invasor.

Em termos leigos, os próprios criadores do malware não seguiram práticas mínimas de segurança que eles tanto exploram em suas vítimas.

Implicações do vazamento: uma faca de dois gumes

O lado positivo: uma vantagem para os defensores

Com o código-fonte aberto, empresas de cibersegurança e pesquisadores agora conseguem analisar a fundo o ERMAC, criando ferramentas mais eficazes de detecção, bloqueio e até vacinas digitais contra esse tipo de ataque.

Isso significa que soluções de antivírus e sistemas de proteção como o Google Play Protect podem se tornar mais eficientes na identificação de variantes do trojan.

O lado negativo: armando novos criminosos

Por outro lado, esse vazamento também facilita o trabalho de criminosos inexperientes, que agora podem usar o código já pronto para montar suas próprias versões do malware.

Isso aumenta o risco de vermos novas campanhas maliciosas se espalhando rapidamente, especialmente contra usuários desavisados que instalam apps fora da Google Play Store.

Como proteger seu dispositivo Android contra o ERMAC e outros trojans

Mesmo diante dessa ameaça, existem medidas simples que podem reduzir drasticamente os riscos:

Baixe aplicativos apenas de fontes oficiais

Prefira sempre a Google Play Store. Evite instalar APKs de sites desconhecidos ou de links recebidos por mensagem.

Desconfie de permissões excessivas

Trojan bancário como o ERMAC frequentemente solicita acesso a permissões de acessibilidade. Se um aplicativo pede mais do que deveria, desconfie.

Mantenha o Google Play Protect ativo

O Play Protect escaneia aplicativos instalados e ajuda a bloquear apps maliciosos. Além disso, mantenha seu sistema Android atualizado.

Use a autenticação de dois fatores (2FA)

Ativar o 2FA em aplicativos bancários e de criptomoedas adiciona uma camada extra de proteção. Mesmo que um trojan consiga roubar sua senha, ele terá mais dificuldade para acessar sua conta.

Conclusão

O vazamento do código-fonte do trojan bancário ERMAC V3 é um episódio marcante no cenário de cibersegurança. Ele mostra tanto a sofisticação dos criminosos, capazes de criar plataformas avançadas, quanto a negligência, revelada em falhas de segurança elementares no próprio sistema do malware.

Para os usuários de Android, a mensagem é clara: a ameaça é real, mas as defesas estão ao alcance de todos. Manter bons hábitos digitais continua sendo a melhor forma de proteção.

Agora é o momento de revisar suas práticas, reforçar a segurança dos aplicativos financeiros e ficar atento a movimentações suspeitas. Afinal, quando o assunto é cibercrime, informação e prevenção são as armas mais poderosas.

![Como usar GeoIP no Linux: Bloqueio por país e análise de tráfego [Guia 2026] 12 H0UMzxwm geoip linux](https://uploads.sempreupdate.com.br/2026/01/H0UMzxwm-geoip-linux-330x220.webp)