Um simples e-mail de notificação sobre sua conta no Facebook, aparentemente legítimo, pode ser a porta de entrada para uma ameaça cibernética sofisticada. Essa é a estratégia da campanha de malware Noodlophile, que vem chamando atenção por seu uso de falsos avisos de violação de direitos autorais para enganar vítimas e instalar um ladrão de informações silencioso e altamente perigoso.

Neste artigo, vamos detalhar como funciona a campanha, explicar as táticas de engenharia social utilizadas pelos criminosos, mostrar como o malware consegue escapar de antivírus tradicionais e, principalmente, indicar formas práticas de proteção contra ataques desse tipo.

O caso do Noodlophile reforça o alerta sobre o crescimento dos ataques de spear-phishing — mensagens altamente personalizadas, construídas para parecer legítimas e enganar até mesmo usuários experientes e cuidadosos.

O que é a campanha de malware Noodlophile?

O Noodlophile é um malware do tipo “information stealer”, ou seja, um programa malicioso especializado em roubar informações sensíveis. Seu foco está em capturar dados armazenados em navegadores (como senhas, cookies e históricos de navegação), além de informações sobre o sistema da vítima.

A campanha está em atividade em diferentes regiões do mundo, com casos já identificados nos Estados Unidos, Europa e Ásia. Ela demonstra como grupos criminosos conseguem adaptar rapidamente suas táticas, aproveitando temas que despertam medo e urgência — no caso, a ameaça de perder uma conta no Facebook por suposta violação de direitos autorais.

Vale destacar que o Noodlophile não é totalmente novo: versões anteriores do ataque utilizavam iscas relacionadas a ferramentas falsas de inteligência artificial para convencer usuários a instalar o malware. Agora, os criminosos mudaram o foco para um golpe ainda mais convincente.

A isca perfeita: como funciona o golpe dos direitos autorais

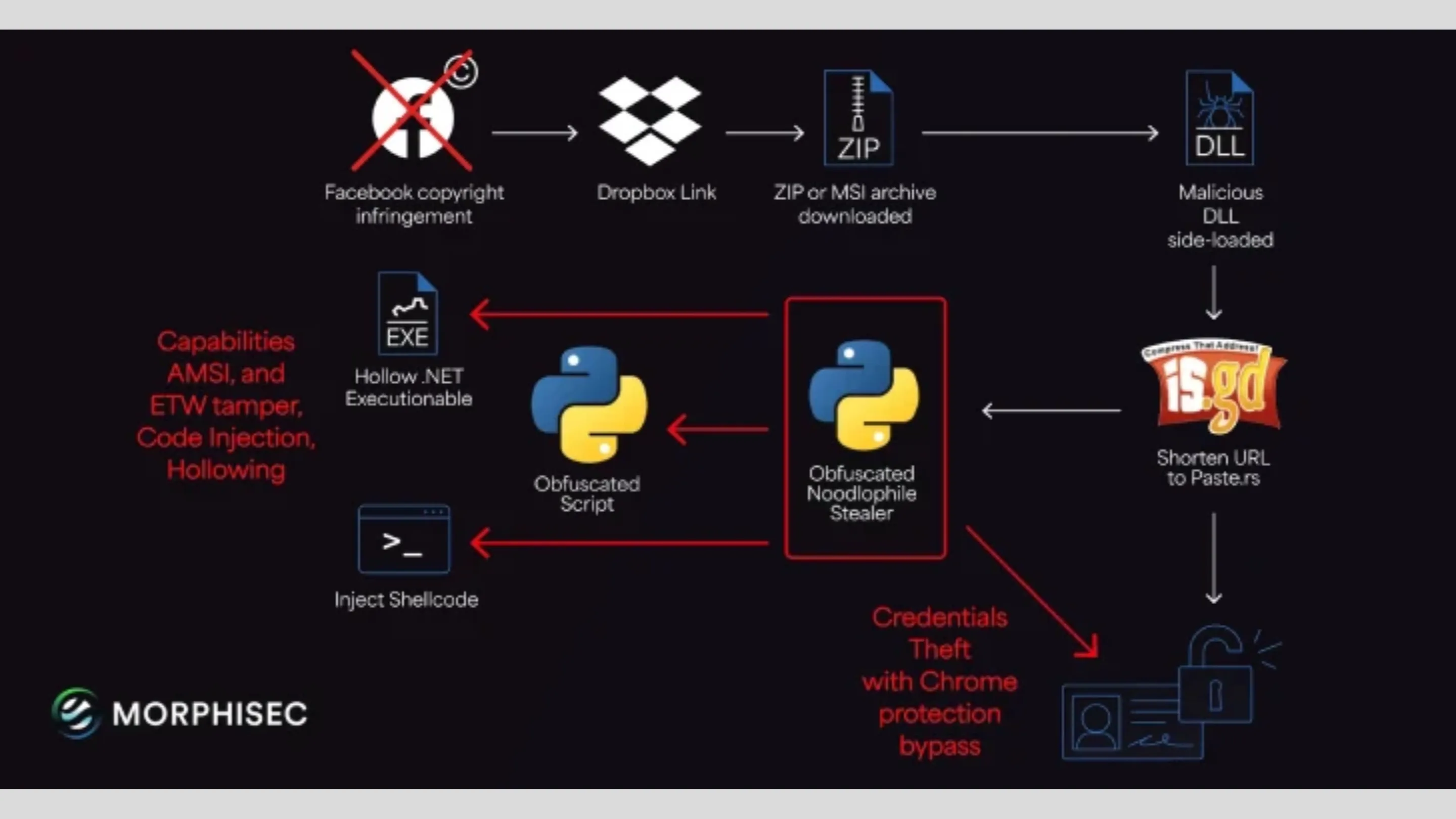

O ataque do Noodlophile segue uma cadeia de infecção bem planejada, que começa com um e-mail cuidadosamente elaborado e termina com a instalação do ladrão de dados na máquina da vítima.

O e-mail de spear-phishing personalizado

Os criminosos enviam mensagens personalizadas que imitam comunicações oficiais do Facebook, mencionando até nomes de empresas ou IDs de páginas específicas para dar mais credibilidade.

Esses e-mails alegam que a conta da vítima foi denunciada por violação de direitos autorais, criando um senso de urgência: se o usuário não agir rapidamente, pode perder acesso à conta.

Outro detalhe importante é que as mensagens geralmente são enviadas a partir de contas do Gmail, o que ajuda a contornar filtros corporativos de spam e aumenta as chances de chegar diretamente à caixa de entrada da vítima.

A cadeia de infecção: do clique ao controle

Ao clicar no link fornecido no e-mail, a vítima é direcionada para um arquivo malicioso hospedado no Dropbox — geralmente em formato ZIP ou MSI.

O instalador utiliza a técnica de DLL side-loading, um truque em que um programa aparentemente legítimo (como o Haihaisoft PDF Reader) é manipulado para carregar um componente malicioso escondido em meio aos arquivos.

Após a execução, o malware se estabelece no sistema, configurando persistência no Registro do Windows para garantir que seja executado toda vez que o computador for ligado.

Táticas de evasão: por que o Noodlophile é difícil de detectar?

Um dos fatores que tornam a campanha do Noodlophile particularmente perigosa é sua sofisticação em evitar detecção por antivírus e outras soluções de segurança.

Usando o Telegram para esconder o servidor de comando

O malware utiliza uma técnica engenhosa conhecida como “dead drop resolver”. Em vez de se conectar diretamente a um servidor controlado pelos criminosos, ele busca o endereço do servidor de comando (C2) escondido na descrição de grupos no Telegram.

Isso dificulta o bloqueio, já que os antivírus e firewalls não conseguem facilmente distinguir o tráfego legítimo de comunicação com o Telegram das instruções maliciosas escondidas.

Execução em memória para evitar o antivírus

Outro diferencial é a capacidade de executar o payload final diretamente na memória do sistema, sem criar arquivos visíveis no disco.

Essa técnica reduz significativamente as chances de detecção, já que muitos antivírus dependem da análise de arquivos armazenados no computador. Na prática, o malware se mantém invisível para a maioria das soluções tradicionais.

O futuro do Noodlophile e como se proteger de ataques semelhantes

Pesquisadores de segurança alertam que o Noodlophile pode estar apenas no início de sua evolução. Novas versões já estão sendo testadas com recursos adicionais, como:

- Keylogging: captura de tudo o que o usuário digita.

- Screenshotting: captura de telas para roubar dados visuais, como credenciais exibidas em aplicativos.

- Criptografia de arquivos: adicionando uma camada de ransomware ao ataque, potencializando os danos.

Para reduzir os riscos diante dessa e de outras campanhas semelhantes, seguem algumas recomendações práticas:

- Desconfie de comunicações urgentes sobre violações ou bloqueios de contas.

- Verifique sempre o remetente e nunca clique em links ou baixe anexos de fontes não confirmadas.

- Acesse diretamente o site oficial (ex: facebook.com) para verificar qualquer notificação.

- Mantenha sistemas e softwares atualizados para reduzir brechas exploráveis.

- Use soluções de segurança robustas, como antivírus de última geração, EDR e autenticação multifator (MFA).

Conclusão: a vigilância é a melhor defesa

A campanha do malware Noodlophile mostra como os cibercriminosos combinam engenharia social sofisticada e técnicas avançadas de evasão para aumentar suas chances de sucesso.

Mais do que nunca, a atenção e a desconfiança saudável são ferramentas essenciais para evitar cair em golpes digitais. Compartilhar informações sobre ameaças como essa ajuda a fortalecer a comunidade e a proteger tanto usuários individuais quanto empresas inteiras.

Manter boas práticas de segurança digital e revisar constantemente as estratégias de proteção é o caminho mais eficaz para não se tornar mais uma vítima.