O universo da segurança digital vive um ciclo constante de inovação, marcado por um jogo interminável de “gato e rato” entre pesquisadores e cibercriminosos. A cada nova camada de proteção implementada, surgem técnicas ainda mais sofisticadas para contorná-la. Nesse contexto, as ameaças de malware continuam evoluindo em ritmo acelerado, desafiando tanto empresas quanto usuários comuns.

Recentemente, especialistas identificaram duas frentes particularmente preocupantes: o uso de arquivos SVG em campanhas de phishing quase indetectáveis e o crescimento do Atomic macOS Stealer (AMOS), um ladrão de informações que se dissemina através de software crackeado, visando usuários do ecossistema Apple.

Compreender como esses ataques funcionam e quais medidas adotar é fundamental para garantir proteção em qualquer sistema operacional, seja Linux, Windows ou macOS.

A nova fronteira do phishing: arquivos SVG com armadilhas ocultas

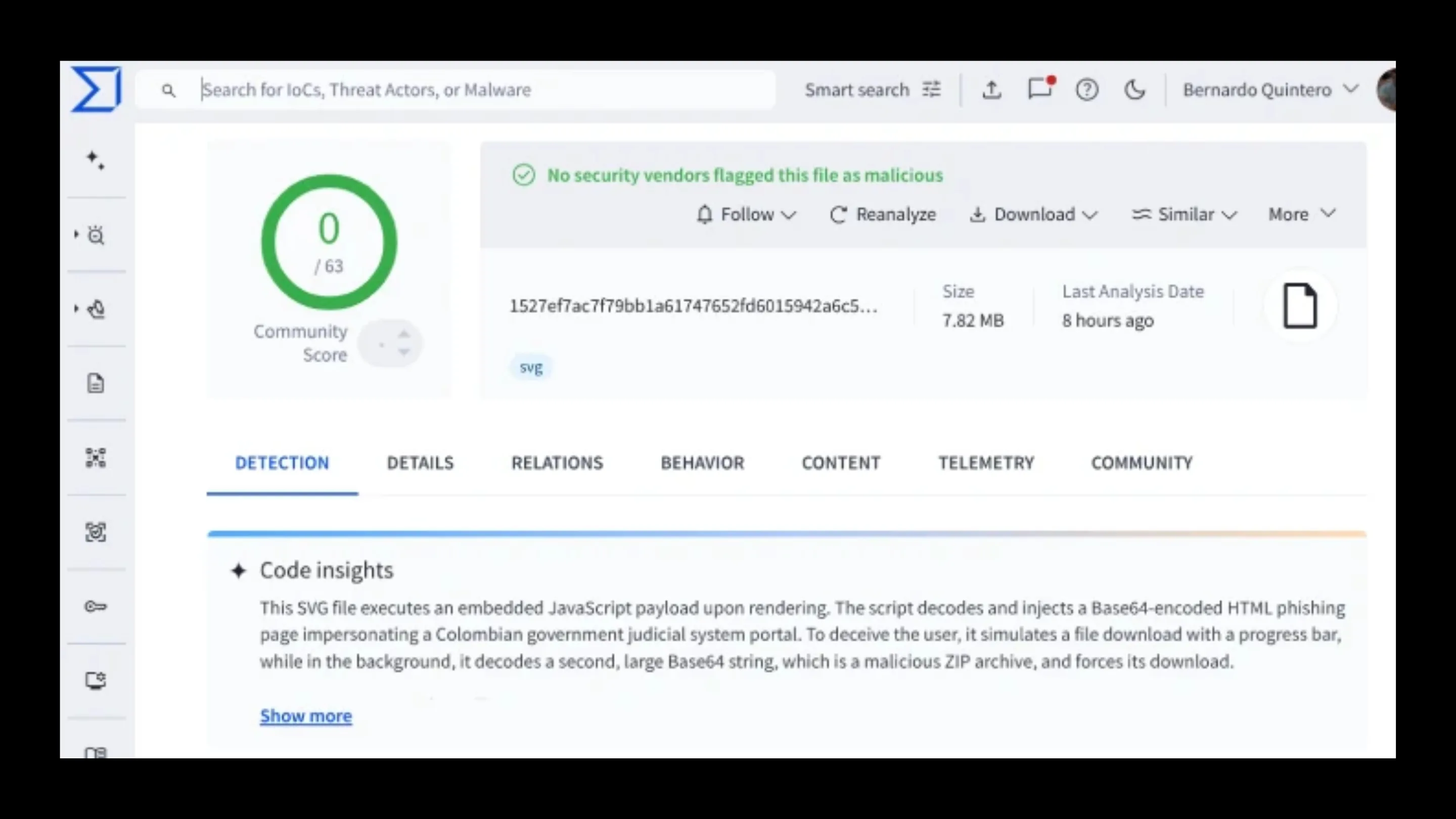

Uma campanha revelada pelo VirusTotal mostrou que arquivos SVG, tradicionalmente vistos como imagens inofensivas, estão sendo explorados como vetores de ataque para distribuir malware. O alvo identificado foi o sistema judiciário colombiano, mas a técnica representa um risco global, já que pode ser adaptada para atingir qualquer organização.

O que são arquivos SVG e por que são um vetor de ataque eficaz?

Diferente de imagens comuns como JPEG ou PNG, os SVGs são documentos baseados em XML, capazes de armazenar não apenas gráficos, mas também código executável. Isso abre espaço para a inclusão de elementos como JavaScript, que podem transformar uma simples figura em um cavalo de Troia digital.

Na campanha descoberta, os atacantes usaram codificação Base64 para esconder uma página de phishing completa dentro do arquivo SVG. Essa ofuscação, combinada com técnicas de polimorfismo, foi suficiente para enganar 44 mecanismos de antivírus, permitindo que a ameaça circulasse praticamente sem detecção.

Anatomia do ataque: do e-mail ao download malicioso

O fluxo do ataque segue um roteiro clássico de phishing, mas com um diferencial técnico:

- O e-mail inicial contém um anexo disfarçado como imagem SVG legítima.

- Ao abrir o arquivo, o JavaScript oculto é executado, injetando uma página HTML falsa no navegador da vítima.

- Essa página, cuidadosamente clonada, solicita informações sigilosas, como credenciais de login.

- Por fim, o ataque ainda induz o usuário a baixar um arquivo ZIP malicioso, ampliando a superfície de infecção.

Esse método ilustra como imagens aparentemente inocentes podem se tornar armas poderosas nas mãos de cibercriminosos.

macOS na mira: o perigoso ladrão de informações Atomic (AMOS)

Enquanto o phishing com SVG expande as possibilidades de ataque, outra ameaça cresce rapidamente no ecossistema da Apple: o Atomic macOS Stealer (AMOS). Este malware demonstra que o macOS, tradicionalmente visto como mais seguro, tornou-se um alvo lucrativo para grupos especializados em roubo de dados.

O golpe do software crackeado e a tática ‘ClickFix’

Uma das principais estratégias de distribuição do AMOS envolve sites de software pirata. Nessas páginas, os criminosos oferecem versões crackeadas de programas populares, atraindo usuários em busca de economizar.

O diferencial é a técnica chamada ClickFix, que orienta a vítima a copiar e colar comandos maliciosos no Terminal do macOS. Esse simples passo dá ao atacante controle direto sobre o sistema, contornando proteções nativas e abrindo a porta para a instalação do stealer.

O impacto do AMOS e as novas defesas do macOS Sequoia

Uma vez instalado, o AMOS coleta uma ampla gama de dados sensíveis, incluindo:

- Credenciais de login de navegadores.

- Carteiras de criptomoedas.

- Chaves de autenticação e tokens.

- Informações bancárias e pessoais.

Em resposta ao aumento desse tipo de ameaça, o macOS Sequoia introduziu melhorias no Gatekeeper, dificultando a execução de arquivos .dmg não assinados. Porém, os criminosos se adaptaram: ao invés de insistirem em instalar aplicativos suspeitos, agora instruem o usuário a usar diretamente o Terminal, o que demonstra a sofisticação das novas campanhas.

Como se proteger dessas ameaças de malware emergentes

Apesar do avanço das técnicas empregadas pelos atacantes, existem medidas práticas que reduzem significativamente os riscos de infecção.

Contra phishing com SVG

- Desconfiar de anexos inesperados, mesmo que pareçam imagens comuns.

- Verificar cuidadosamente o remetente e o conteúdo do e-mail.

- Utilizar soluções de segurança robustas, capazes de analisar arquivos em múltiplos níveis.

Contra o AMOS no macOS

- Jamais baixar software pirata ou crackeado, independentemente da fonte.

- Nunca executar comandos no Terminal sem verificar a procedência.

- Manter o macOS e todos os aplicativos atualizados com os últimos patches de segurança.

Essas boas práticas, embora simples, podem ser decisivas para bloquear ataques altamente sofisticados.

Conclusão: a vigilância é a principal ferramenta de defesa

As duas ameaças apresentadas — o phishing via arquivos SVG e o Atomic macOS Stealer (AMOS) — revelam um ponto em comum: os cibercriminosos estão sempre em busca de novas formas de enganar usuários e contornar proteções.

Embora as tecnologias de segurança evoluam, a vigilância constante e o ceticismo saudável permanecem como as ferramentas mais eficazes para evitar compromissos digitais.

Adotar hábitos seguros, manter-se informado e compartilhar conhecimento são atitudes que fortalecem não apenas o usuário individual, mas toda a comunidade online. Afinal, quando se trata de ameaças de malware, a melhor defesa é estar sempre um passo à frente.