O legado sombrio do Petya e NotPetya ainda ecoa na memória de profissionais de cibersegurança. Esses malwares deixaram um rastro de destruição global ao sequestrar dados críticos e derrubar infraestruturas inteiras. Agora, uma nova ameaça surge: o ransomware HybridPetya, que combina técnicas antigas com métodos de ataque modernos e altamente sofisticados.

Diferente de ataques tradicionais que operam apenas dentro do sistema operacional, o HybridPetya avança para um território mais perigoso: ele compromete a Tabela Mestre de Arquivos (MFT) e, ainda mais alarmante, explora a vulnerabilidade CVE-2024-7344 para burlar o UEFI Secure Boot, uma das camadas de proteção mais fundamentais dos computadores modernos.

Este artigo vai detalhar como o HybridPetya funciona, por que ele representa uma ameaça tão séria, como ele se compara ao histórico NotPetya e quais medidas você deve adotar para proteger seus sistemas.

O que é o ransomware HybridPetya?

A herança sombria do Petya e NotPetya

O Petya, surgido em 2016, chamou atenção por seu método de ataque diferenciado: em vez de criptografar arquivos individualmente, ele atacava diretamente a MFT (Master File Table) dos sistemas NTFS. Isso tornava os discos inteiros inacessíveis, causando danos devastadores.

O NotPetya, lançado em 2017, foi ainda mais destrutivo. Disfarçado de ransomware, funcionava como um wiper, apagando dados permanentemente. Ele atingiu empresas globais, causando prejuízos bilionários e demonstrando o poder de um ataque bem arquitetado contra a infraestrutura digital.

O HybridPetya herda essa abordagem devastadora e a combina com técnicas modernas de ataque a baixo nível, tornando-o uma ameaça ainda mais perigosa.

Os dois componentes principais: bootkit e instalador

O HybridPetya opera em duas frentes:

- Instalador: responsável por preparar o ambiente e injetar o bootkit malicioso no sistema.

- Bootkit UEFI: o “cérebro” do ataque, carregado antes mesmo do sistema operacional iniciar, permitindo que o ransomware assuma o controle absoluto do processo de inicialização.

Essa combinação garante que o malware atue em um ponto crítico, onde as defesas tradicionais do sistema operacional ainda não estão ativas.

Como o ataque funciona passo a passo

A criptografia da tabela mestre de arquivos (MFT)

Nos sistemas de arquivos NTFS, a MFT funciona como um índice que organiza todos os arquivos e diretórios do disco. Quando essa tabela é corrompida ou criptografada, o acesso ao disco inteiro se torna impossível, mesmo que os dados ainda estejam fisicamente intactos.

O HybridPetya aproveita exatamente esse ponto frágil: ao criptografar a MFT, ele transforma um ataque de ransomware em um sequestro total do sistema.

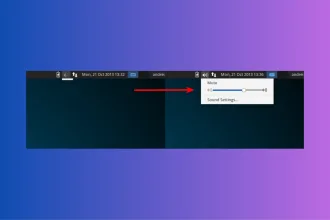

A falsa tela do CHKDSK e a nota de resgate

Durante o ataque, o usuário é enganado por uma tela falsa de verificação de disco (CHKDSK). Enquanto a suposta checagem é exibida, o ransomware está secretamente criptografando a MFT.

Após a conclusão, o sistema exibe uma nota de resgate, exigindo pagamento em Bitcoin para recuperar o acesso. Esse teatro digital aumenta o impacto psicológico sobre a vítima, criando a sensação de que a única saída é ceder à extorsão.

A chave do ataque: burlando o UEFI Secure Boot

Explicando a vulnerabilidade CVE-2024-7344

O Secure Boot é um recurso fundamental do UEFI (Unified Extensible Firmware Interface) que impede que softwares não autorizados sejam carregados durante a inicialização. Ele garante que apenas bootloaders assinados digitalmente e confiáveis sejam executados, evitando que malwares assumam o controle do sistema logo no início.

A falha CVE-2024-7344 afeta o aplicativo Howyar Reloader UEFI (reloader.efi). Essa vulnerabilidade permite a execução de código não assinado, abrindo uma brecha perigosa no processo de validação do Secure Boot.

Como o HybridPetya explora a falha

O HybridPetya utiliza a vulnerabilidade da seguinte forma:

- Substitui o bootloader legítimo pelo arquivo reloader.efi vulnerável.

- Usa o arquivo auxiliar cloak.dat para injetar seu código malicioso.

- Ignora as verificações do Secure Boot, ganhando execução privilegiada no estágio inicial do sistema.

Essa estratégia coloca o ransomware em uma posição privilegiada, permitindo que ele opere fora do alcance das soluções de segurança convencionais.

O impacto e as diferenças para o NotPetya

Uma ameaça real ou prova de conceito?

Até o momento, o HybridPetya foi identificado como um projeto de prova de conceito (PoC), sem registros confirmados de ataques em larga escala. No entanto, o simples fato de existir um ransomware com esse nível de sofisticação já representa um alerta vermelho para profissionais de segurança.

Mesmo sem uso massivo, ferramentas como o HybridPetya podem ser adaptadas rapidamente por grupos criminosos e lançadas em campanhas devastadoras.

A crescente ameaça dos bootkits UEFI

O HybridPetya não está sozinho. Outras ameaças recentes, como o BlackLotus e o BootKitty, também exploram vulnerabilidades no UEFI Secure Boot.

Esse cenário mostra que os bootkits UEFI se tornaram um novo campo de batalha da cibersegurança, explorando falhas em um dos pontos mais críticos da arquitetura dos sistemas modernos.

Conclusão: como se proteger dessa nova ameaça

O ransomware HybridPetya é um exemplo claro de como os cibercriminosos estão evoluindo. Ao combinar a devastadora técnica de criptografia da MFT com um sofisticado bypass do Secure Boot, ele se destaca como uma das ameaças mais preocupantes já registradas.

A boa notícia é que já existem medidas de mitigação:

- Mantenha seus sistemas e firmwares rigorosamente atualizados.

- A Microsoft já revogou o binário vulnerável (reloader.efi) nas atualizações de segurança de janeiro de 2025.

- Verifique se seus sistemas receberam este patch.

- Compartilhe este alerta para aumentar a conscientização entre administradores e usuários.

Em um cenário de ameaças em constante evolução, a vigilância proativa é a melhor defesa.