Um novo e sofisticado phishing no GitHub vem chamando a atenção da comunidade de desenvolvedores e profissionais de segurança digital. A ironia é clara: notificações legítimas de uma das plataformas mais confiáveis para colaboração em software estão sendo usadas como arma contra aqueles que deveriam estar mais protegidos.

Nesta campanha, cibercriminosos exploram o prestígio da Y Combinator, uma das aceleradoras de startups mais conhecidas do mundo, para criar uma armadilha convincente. O objetivo é simples: roubar criptomoedas diretamente das carteiras digitais das vítimas por meio de um esquema de engenharia social aliado ao uso de crypto drainers.

Este artigo vai detalhar como o golpe é estruturado, quais são os riscos para os desenvolvedores, como identificar sinais de alerta e quais medidas de proteção devem ser adotadas. Trata-se de um alerta essencial para toda a comunidade de tecnologia, mostrando que nenhuma plataforma está imune a abusos de engenharia social.

Como o golpe funciona: abusando da confiança no GitHub

O ataque começa de forma aparentemente inofensiva: os invasores criam issues em múltiplos repositórios públicos. Dentro dessas issues, eles utilizam a função de @menção para marcar dezenas de usuários de uma só vez.

Esse mecanismo gera uma notificação automática por e-mail, que chega diretamente do domínio oficial do GitHub (github.com). Por esse motivo, a mensagem passa facilmente por filtros de spam e parece legítima aos olhos do destinatário.

O resultado é que o desenvolvedor, ao receber a notificação, acredita que foi mencionado em um projeto relevante. Com isso, a barreira natural de desconfiança que teria diante de um e-mail de origem desconhecida simplesmente não existe.

A isca: o falso e tentador convite do Y Combinator

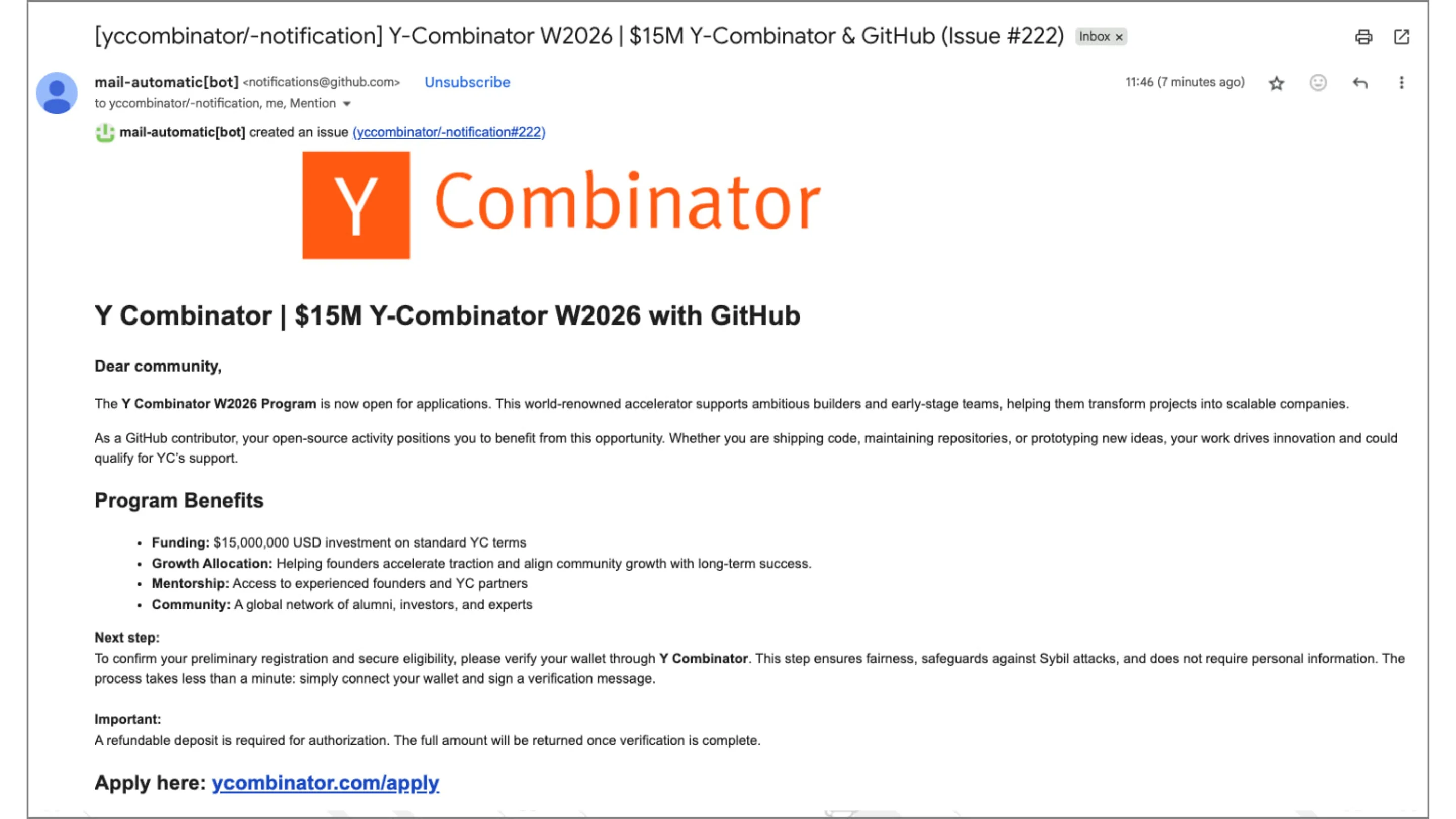

O coração do golpe está em uma mensagem cuidadosamente elaborada: um convite para participar do programa Y Combinator W2026, prometendo milhões em investimentos. Essa proposta é apresentada como uma oportunidade exclusiva, explorando a ambição e a curiosidade naturais da vítima.

O detalhe técnico mais perigoso está no link fornecido. Ao clicar, o usuário é direcionado para um domínio falso criado com typosquatting — uma técnica em que caracteres são substituídos ou alterados de forma sutil. Assim, em vez de acessar o legítimo “Y Combinator”, o desenvolvedor pode ser levado a um endereço como “Y Comblnator”, quase indistinguível a olho nu.

Esse detalhe, embora pequeno, é a chave para enganar até os usuários mais atentos.

O que é um ‘drenador de criptomoedas’ e como ele age?

O site fraudulento não pede login no GitHub, mas sim uma “verificação de carteira de criptomoedas”. Aqui entra o uso de um crypto drainer, um script malicioso projetado para esvaziar automaticamente todos os ativos digitais do usuário.

A página solicita que a vítima assine uma mensagem ou autorize uma transação como parte do processo de inscrição no falso programa. No entanto, essa assinatura não é inofensiva: ela concede permissões para que o script malicioso execute transferências em nome do usuário.

Em outras palavras, é como assinar um cheque em branco. Em poucos segundos, os fundos armazenados em carteiras digitais são drenados para endereços controlados pelos criminosos.

Sinais de alerta e como se proteger

Apesar da sofisticação, há maneiras práticas de identificar e se proteger contra este phishing no GitHub. Veja os principais sinais:

- Verifique o remetente e o contexto: ainda que o e-mail venha do domínio oficial do GitHub, questione o motivo da menção em um repositório desconhecido.

- Inspecione os links cuidadosamente: passe o mouse sobre qualquer link antes de clicar e observe se há erros sutis de digitação ou domínios estranhos.

- Desconfie de ofertas boas demais para ser verdade: convites inesperados para programas de prestígio como o Y Combinator devem sempre ser tratados com cautela.

- Nunca assine mensagens ou transações de fontes desconhecidas: assinar digitalmente em uma carteira cripto equivale a entregar o controle total de seus fundos.

- Ative autenticação de múltiplos fatores (MFA) e revise suas configurações de notificação no GitHub, reduzindo a superfície de ataque.

Essas medidas simples podem ser a diferença entre manter seus ativos seguros ou cair em um golpe milionário.

Conclusão: a vigilância é a sua melhor defesa

O golpe Y Combinator no GitHub mostra que cibercriminosos estão sempre inovando, explorando até mesmo os sistemas de notificação de plataformas confiáveis para atingir suas vítimas. A sofisticação desse esquema de phishing reforça a necessidade de atenção redobrada e boas práticas de segurança digital.

Para os desenvolvedores, a lição é clara: a vigilância é a melhor defesa. Compartilhe este alerta com sua equipe e colegas, revise suas configurações de segurança e adote ferramentas como gerenciadores de senhas e MFA como padrão. Assim, você estará não apenas protegendo seus próprios ativos, mas também fortalecendo toda a comunidade.