Uma falha OnePlus séria, catalogada como CVE-2025-10184, está expondo usuários do sistema OxygenOS a riscos de privacidade e segurança. Essa vulnerabilidade, ainda sem correção oficial, permite que aplicativos maliciosos instalados no celular tenham acesso ao conteúdo e aos metadados de mensagens SMS, mesmo sem autorização.

O objetivo deste artigo é explicar de forma clara e acessível o que é essa falha, como ela funciona, quais modelos estão vulneráveis e, principalmente, o que você pode fazer agora para proteger suas informações antes que a fabricante libere uma atualização.

Vale lembrar que, apesar de muitos considerarem o SMS ultrapassado, ele ainda é amplamente utilizado para receber códigos de autenticação de dois fatores (2FA), notificações bancárias e até comunicações pessoais. Por isso, a exposição dessas mensagens é extremamente preocupante.

O que é a vulnerabilidade CVE-2025-10184?

A vulnerabilidade CVE-2025-10184 permite que qualquer aplicativo instalado no celular consiga acessar o banco de dados de SMS sem precisar da permissão oficial READ_SMS, normalmente exigida pelo Android.

O problema foi descoberto pela empresa de segurança Rapid7, que identificou que diversas versões do OxygenOS estão afetadas — da 12 à 15. Nos testes, aparelhos como o OnePlus 8T e o OnePlus 10 Pro se mostraram vulneráveis, mas outros modelos também estão em risco.

Na prática, basta que o usuário instale um app malicioso para que ele consiga ler as mensagens SMS silenciosamente, sem levantar suspeitas.

A causa técnica: por que essa falha acontece?

A origem da falha está nas modificações que a OnePlus fez no Android para adaptar o OxygenOS, mas sem configurar corretamente os mecanismos de segurança.

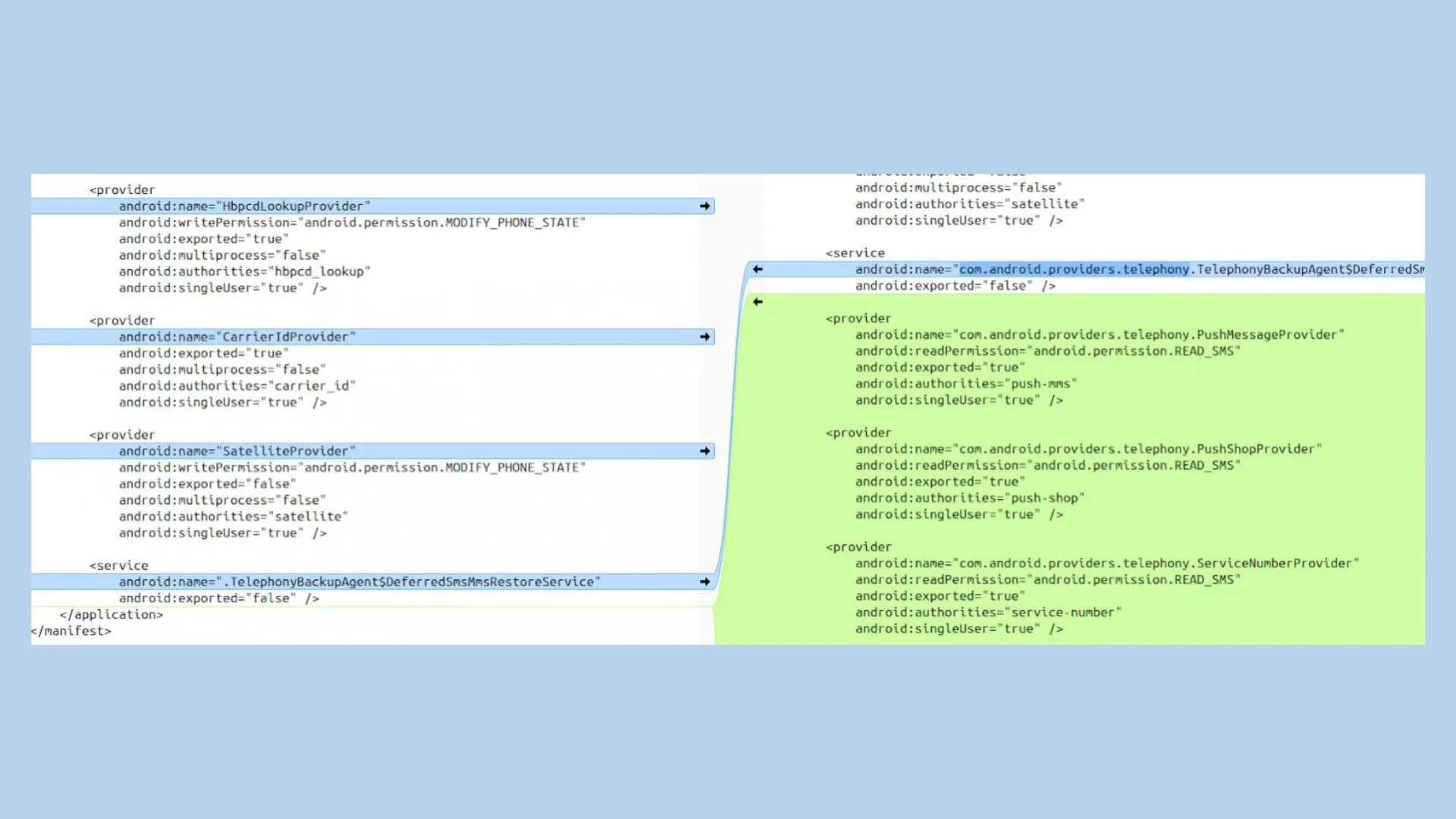

Provedores de conteúdo expostos

O sistema Android utiliza content providers (provedores de conteúdo) para que aplicativos acessem dados de forma segura. No entanto, a OnePlus acabou expondo esses provedores ao não aplicar as permissões adequadas. Com isso, abriu-se uma porta para acesso indevido ao banco de dados de SMS.

A brecha da injeção de SQL

A falha também permite um tipo de ataque chamado injeção de SQL indireta. Isso significa que um aplicativo malicioso pode enviar consultas ao banco de dados, caractere por caractere, até reconstruir a mensagem inteira.

Assim, mesmo sem ter a permissão formal para ler SMS, o app consegue vazar informações críticas do dispositivo.

O maior risco: por que o acesso aos seus SMS é tão perigoso?

O acesso não autorizado a SMS é especialmente perigoso porque abre espaço para golpes direcionados. Entre os riscos estão:

- Roubo de códigos de autenticação (2FA): usados em bancos, e-mails, redes sociais e serviços online.

- Interceptação de links de redefinição de senha, permitindo que criminosos tomem conta de suas contas pessoais.

- Leitura de mensagens privadas e confidenciais, violando sua privacidade.

- Obtenção de tokens bancários temporários, o que pode resultar em fraudes financeiras.

Em resumo, a vulnerabilidade transforma cada SMS recebido em um possível vetor para perda de dados ou invasão de contas.

Como se proteger enquanto a OnePlus não libera uma correção

Enquanto a fabricante não lança uma atualização que feche essa falha, é fundamental adotar medidas imediatas para reduzir os riscos.

Audite seus aplicativos

Verifique cuidadosamente todos os aplicativos instalados no seu celular. Remova apps que você não usa, que pareçam suspeitos ou que tenham sido baixados fora da Play Store. Quanto menos aplicativos com acesso ao sistema, menor a chance de exploração da falha.

Abandone o 2FA por SMS imediatamente

Essa é a medida mais eficaz. Troque o uso de SMS para aplicativos de autenticação que geram códigos temporários offline, como Google Authenticator, Authy ou Microsoft Authenticator.

Dessa forma, mesmo que um app consiga ler seus SMS, não terá acesso aos códigos de autenticação.

Prefira comunicadores com criptografia

Para mensagens pessoais ou sensíveis, use aplicativos com criptografia de ponta a ponta, como Signal ou WhatsApp, em vez do SMS padrão. Isso reduz drasticamente as chances de espionagem por meio dessa brecha.

Conclusão: a resposta da OnePlus e o que esperar

A falha CVE-2025-10184 é grave, mas tem solução. O mais preocupante é que a OnePlus demorou meses para responder aos pesquisadores da Rapid7, deixando milhões de usuários em risco nesse período. Essa postura levanta questionamentos sobre a responsabilidade da marca em lidar com a segurança de seus clientes.

O mais importante agora é que você não espere pela atualização: revise seus aplicativos, mude o método de autenticação de dois fatores e evite usar SMS para informações sensíveis.

Não adie essa decisão. Sua segurança digital depende das ações que você toma hoje.