Uma falha Zimbra de dia zero (CVE-2025-27915) foi explorada por hackers em ataques direcionados a organizações estratégicas — incluindo uma instituição militar brasileira, segundo relatório da empresa de segurança StrikeReady. A vulnerabilidade, explorada antes da liberação de correção oficial, permitia a execução de código malicioso via convites de calendário (.ICS), um método simples e engenhoso que escapava facilmente da detecção inicial.

O incidente destaca um risco crescente para empresas e órgãos públicos no Brasil que utilizam o Zimbra Collaboration Suite (ZCS) como plataforma de e-mail e colaboração. Amplamente adotado em ambientes corporativos e governamentais, o Zimbra tornou-se um alvo valioso para campanhas de espionagem e ataques de ciberinteligência.

Neste artigo, explicamos como o ataque funciona, quais são os impactos da vulnerabilidade CVE-2025-27915, os sinais de comprometimento e, principalmente, como proteger seu ambiente Zimbra aplicando as atualizações críticas liberadas pelos desenvolvedores.

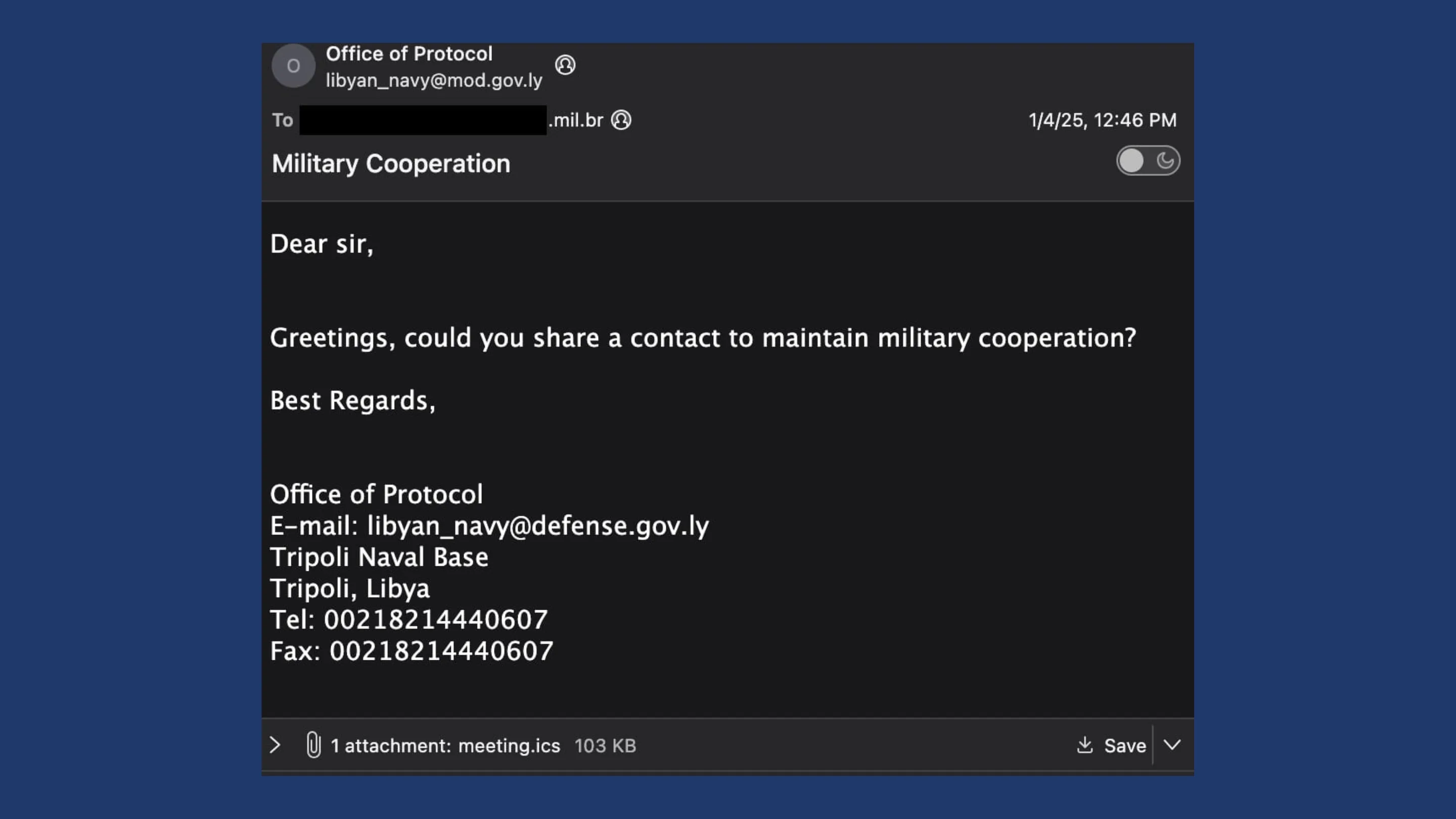

Imagem: StrikeReady

Entendendo o ataque: como a falha CVE-2025-27915 funciona

A vulnerabilidade CVE-2025-27915 é um ataque de dia zero explorado antes da divulgação pública, tornando-o particularmente perigoso. Ela permitia que um invasor executasse código JavaScript malicioso diretamente no navegador da vítima, explorando uma falha de validação em convites de calendário enviados por e-mail.

O vetor de entrada: o perigo escondido nos convites de calendário (.ics)

Arquivos iCalendar (.ICS) são amplamente utilizados para agendar reuniões, convites e eventos corporativos. Esses anexos são considerados seguros na maioria das plataformas — e justamente por isso tornaram-se o disfarce perfeito.

Os atacantes criaram convites de calendário adulterados, nos quais inseriram código HTML e JavaScript dentro dos campos de descrição do evento. Ao abrir ou visualizar o convite, o conteúdo era automaticamente processado pelo cliente de e-mail Zimbra, acionando o script malicioso de forma invisível para o usuário.

A vulnerabilidade XSS: executando código malicioso na caixa de entrada

O ataque explorava uma falha de Cross-Site Scripting (XSS) — um tipo de vulnerabilidade que permite a execução de scripts maliciosos em navegadores.

No caso do Zimbra Collaboration Suite, o problema residia na higienização insuficiente do conteúdo HTML embutido nos arquivos .ICS. Assim, ao interagir com o convite malicioso, o navegador do usuário executava o JavaScript injetado, permitindo que os invasores acessassem informações sensíveis e controlassem funções do e-mail sem autorização.

O que o malware faz? Os objetivos do JavaScript malicioso

De acordo com a StrikeReady, o script injetado foi projetado para executar uma série de ações automatizadas dentro da conta comprometida. Entre as principais funções observadas, estão:

- Roubo de credenciais de formulários de login.

- Monitoramento da atividade do usuário, capturando interações e acessos.

- Uso da API SOAP do Zimbra para pesquisar e extrair e-mails armazenados.

- Criação de um filtro oculto chamado “Correo” para redirecionar mensagens automaticamente a um endereço controlado pelos atacantes.

- Exfiltração de dados sensíveis, incluindo contatos, listas de distribuição e pastas compartilhadas.

Essas ações indicam que o objetivo do ataque vai além de simples espionagem: trata-se de uma campanha de coleta sistemática de informações, com potencial para comprometer redes inteiras e expor comunicações internas críticas.

O alvo brasileiro e a possível autoria do ataque

Entre os alvos confirmados, o relatório destaca uma organização militar brasileira, evidenciando a sofisticação e o caráter direcionado da campanha. Esse tipo de alvo reforça a hipótese de espionagem cibernética e preocupa especialistas em segurança nacional, já que o Zimbra é amplamente utilizado por instituições públicas e privadas no país.

A análise dos indicadores de comprometimento (IOCs) e das técnicas, táticas e procedimentos (TTPs) utilizados sugere semelhanças com grupos ligados à Rússia e à Bielorrússia, em especial o grupo UNC1151, anteriormente associado à campanha Ghostwriter, conhecida por atacar alvos governamentais na Europa.

Embora a atribuição ainda não seja definitiva, os pesquisadores acreditam que a operação visa coletar inteligência estratégica e mapear redes de comunicação militar e diplomática em países da América Latina.

Como se proteger e mitigar o risco: atualize o seu Zimbra agora

A Zimbra lançou patches de emergência que corrigem a falha CVE-2025-27915 em diversas versões da plataforma. A empresa alerta que a única maneira eficaz de mitigar o risco é atualizar imediatamente o ambiente afetado.

As versões corrigidas incluem:

- ZCS 9.0.0 P44

- ZCS 10.0.13

- ZCS 10.1.5

Administradores devem aplicar as atualizações o quanto antes e verificar logs em busca de atividades suspeitas relacionadas a convites .ICS ou criação de filtros automáticos incomuns.

Além disso, recomenda-se:

- Desabilitar a visualização automática de convites de calendário até a confirmação da atualização.

- Implementar regras adicionais no firewall ou no gateway de e-mail para bloquear anexos suspeitos.

- Revisar permissões de usuários e tokens de API SOAP para prevenir abuso futuro.

Adiar a aplicação desses patches pode deixar o ambiente exposto a novos ataques explorando a mesma falha, especialmente considerando que o código de exploração já está circulando em fóruns clandestinos.

Conclusão: um alerta para a segurança de e-mails no Brasil

O caso da falha Zimbra CVE-2025-27915 reforça a importância de manter sistemas de comunicação corporativa atualizados e monitorados. O uso de um simples convite de calendário como vetor de ataque demonstra como os invasores continuam explorando vetores triviais para comprometer alvos de alto valor.

Com o Brasil figurando entre os países atingidos, o episódio serve como um alerta para administradores de TI e equipes de segurança, que devem agir rapidamente para atualizar suas instâncias do Zimbra e revisar medidas de defesa.

Verifique agora mesmo a versão do seu servidor Zimbra e compartilhe este alerta com colegas e equipes de segurança. Cada minuto conta quando se trata de vulnerabilidades de dia zero.