A busca por um novo emprego já é desafiadora por si só, mas um novo malware chamado Vampire Bot está tornando essa jornada ainda mais perigosa. Especialistas em cibersegurança alertam que cibercriminosos estão explorando a esperança e a necessidade de profissionais de marketing digital e candidatos a emprego para aplicar golpes altamente sofisticados. A ameaça não apenas visa roubar dados, mas também sequestrar contas comerciais e informações sensíveis de sistemas corporativos.

Neste artigo, vamos detalhar como o grupo vietnamita BatShadow está utilizando táticas avançadas de engenharia social para enganar suas vítimas. Mostraremos a cadeia completa de infecção do Vampire Bot e, mais importante, forneceremos orientações práticas para que profissionais de TI, candidatos a emprego e entusiastas de segurança digital possam se proteger.

O cenário de ameaças cibernéticas que exploram o fator humano está crescendo rapidamente. Com o aumento de golpes direcionados a profissionais em busca de oportunidades, compreender como essas ameaças operam é essencial para evitar prejuízos financeiros e danos à reputação.

Quem é o grupo BatShadow?

O BatShadow é um grupo de ameaças originário do Vietnã, conhecido por focar em alvos específicos com objetivos financeiros. Historicamente, o grupo tem se especializado em sequestrar contas comerciais do Facebook e roubar dados sensíveis de profissionais de marketing digital. Entre suas campanhas anteriores, destacam-se a disseminação do Agent Tesla e do Lumma Stealer, malwares voltados para roubo de credenciais e informações corporativas.

O modus operandi do BatShadow é sofisticado e cuidadoso. Ao mirar profissionais que frequentemente lidam com dados empresariais e sistemas online, eles maximizam suas chances de sucesso, aproveitando vulnerabilidades humanas em vez de falhas técnicas puras.

A anatomia do ataque: como o Vampire Bot infecta suas vítimas

O primeiro contato: a isca da engenharia social

O ataque começa com mensagens cuidadosamente elaboradas que se passam por recrutadores de empresas conhecidas. Os criminosos enviam arquivos ZIP maliciosos que supostamente contêm descrições de vagas ou documentos corporativos. Este é o primeiro ponto de contato, onde a engenharia social desempenha um papel crucial: a vítima acredita estar acessando material legítimo relacionado a uma oportunidade de emprego.

A cadeia de infecção passo a passo

O Vampire Bot utiliza uma cadeia de infecção sofisticada. Ao abrir o arquivo ZIP, o usuário encontra um arquivo de atalho (.LNK). Quando ativado, este atalho executa um script PowerShell oculto, iniciando o processo de infecção sem que a vítima perceba.

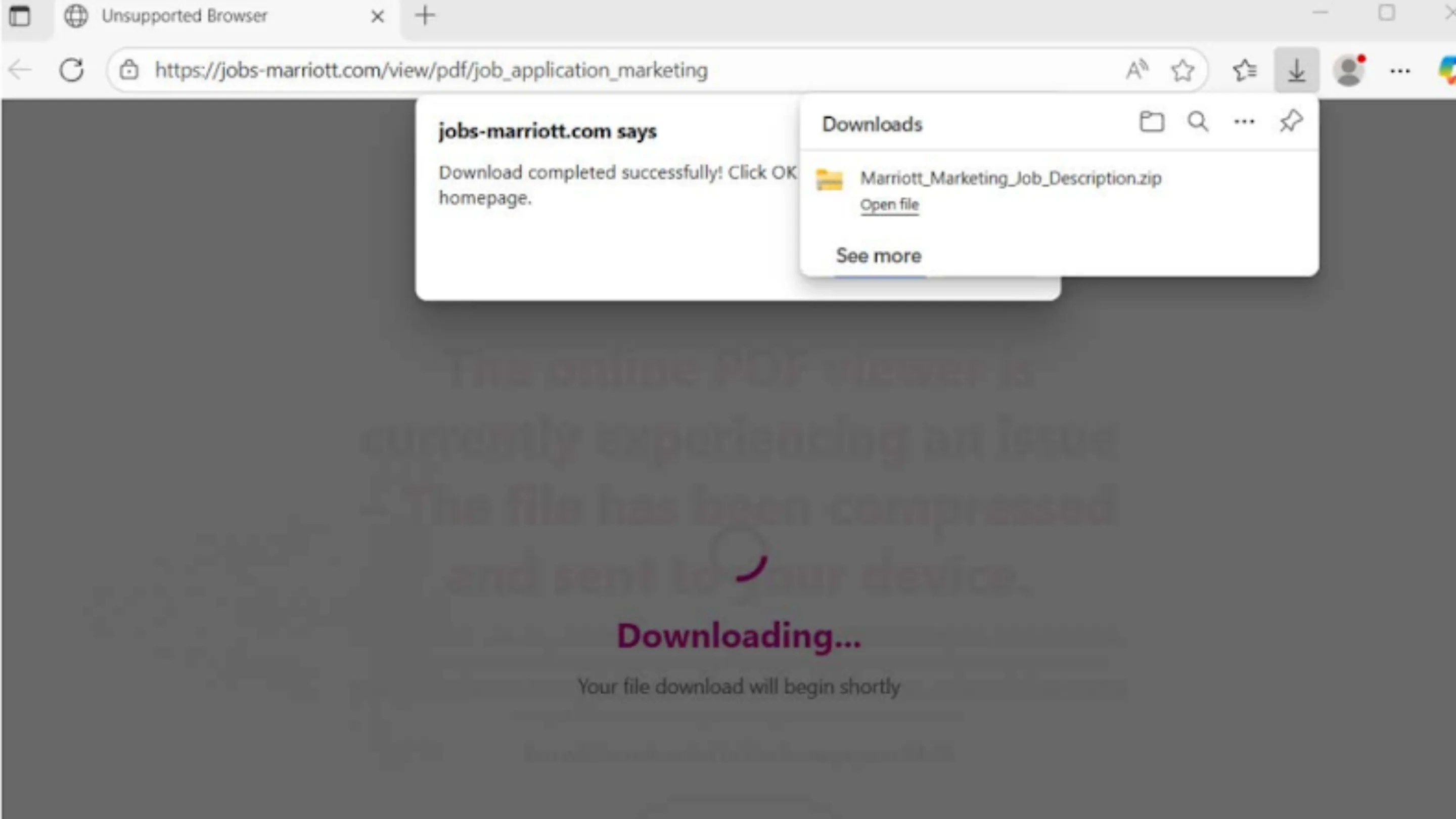

O script baixa simultaneamente dois arquivos: um documento isca legítimo, como um PDF da Marriott, para dar credibilidade ao golpe, e o malware Vampire Bot, que se instala silenciosamente no sistema da vítima.

Por que o navegador Edge? A tática por trás da escolha

Uma parte engenhosa do ataque envolve instruir a vítima a abrir o link em Microsoft Edge. Os invasores exibem uma mensagem de erro falsa, orientando o usuário a copiar e colar a URL manualmente no navegador. Essa técnica contorna as proteções de segurança de outros navegadores, como o Chrome, aumentando a chance de execução bem-sucedida do malware.

Vampire Bot em detalhes: o que o malware baseado em Go é capaz de fazer?

O Vampire Bot é um malware escrito em Golang, projetado para ser eficiente e difícil de detectar. Entre suas funcionalidades destacam-se:

- Coleta de informações do sistema: cria um perfil detalhado do dispositivo infectado.

- Roubo de dados: captura credenciais, informações sensíveis e dados corporativos.

- Captura de telas: registra imagens do desktop em intervalos regulares para monitorar atividades.

- Comunicação com servidor C2: envia dados roubados e recebe novas instruções de forma discreta.

Essa combinação torna o Vampire Bot uma ameaça poderosa, especialmente para profissionais que lidam com dados empresariais ou pessoais críticos.

Como se proteger de ameaças disfarçadas de vagas de emprego

Para reduzir o risco de infecção pelo Vampire Bot, profissionais e candidatos a emprego devem adotar medidas preventivas rigorosas:

- Verifique a origem: desconfie de contatos não solicitados. Confirme o perfil do recrutador no LinkedIn e consulte o site oficial da empresa.

- Cuidado com os anexos: nunca abra arquivos executáveis (.exe) ou de atalho (.LNK) disfarçados de documentos. Habilite a opção de exibir extensões no sistema operacional.

- Analise os links: passe o mouse sobre URLs para verificar o destino. Evite clicar em links encurtados ou que não correspondam ao domínio da empresa.

- Não siga instruções suspeitas: não siga passos incomuns, como copiar e colar links em outro navegador. Navegadores modernos são compatíveis com a maioria dos sites corporativos.

- Mantenha o software atualizado: atualize o sistema operacional, navegadores e antivírus regularmente para corrigir vulnerabilidades conhecidas.

Conclusão: a vigilância é a melhor defesa

O ataque do Vampire Bot demonstra como a engenharia social continua sendo uma das ferramentas mais eficazes para cibercriminosos. A sofisticação da cadeia de infecção, a escolha de alvos estratégicos e a utilização de técnicas de disfarce fazem deste malware uma ameaça séria para profissionais de marketing e candidatos a emprego.

Manter-se informado, desconfiar de contatos não solicitados e aplicar práticas de segurança recomendadas são medidas essenciais para proteger dados pessoais e corporativos. Compartilhar informações sobre essas ameaças também ajuda a aumentar a conscientização, fortalecendo a segurança de toda a comunidade digital.