Os cibercriminosos estão constantemente desenvolvendo formas mais criativas e perigosas de enganar sistemas de segurança. O que antes exigia downloads suspeitos ou anexos de e-mail maliciosos agora pode começar com algo tão simples quanto copiar e colar um comando na tela do computador. É nesse contexto que surge o ataque FileFix, uma evolução engenhosa que mostra como até ações rotineiras podem abrir brechas devastadoras.

O ataque FileFix representa a mais recente mutação de uma técnica de engenharia social projetada para enganar usuários e contornar antivírus. Ele combina um método sofisticado chamado contrabando de cache (cache smuggling) com truques de PowerShell e phishing visual para infiltrar malware de forma quase invisível.

Este artigo vai explicar como esse ataque funciona, por que ele é tão eficaz em burlar as defesas digitais e, o mais importante, o que você pode fazer para se proteger. A ameaça já foi identificada em campanhas reais — o que significa que não se trata de uma teoria, mas de um risco concreto para empresas e usuários domésticos.

O que é o ataque FileFix e como ele evoluiu?

O ponto de partida para entender o ataque FileFix é o ClickFix, criado pelo pesquisador de segurança Mr.d0x. Essa técnica explorava a tendência de usuários seguirem instruções online sem questionar. O golpe envolvia induzir a vítima a colar comandos maliciosos em janelas do sistema — muitas vezes disfarçadas como verificações legítimas.

Com o tempo, os criminosos perceberam que poderiam aprimorar essa abordagem. Assim nasceu o FileFix, uma versão mais perigosa que se aproveita da barra de endereços do Explorador de Arquivos do Windows. Em vez de pedir que o usuário cole algo em um terminal, o golpe incentiva a colar um comando aparentemente inofensivo nessa barra, o que, na prática, executa scripts ocultos de PowerShell sem levantar suspeitas.

Essa evolução tornou o FileFix mais silencioso e eficaz, já que elimina os sinais visuais que antes denunciavam a execução de um código perigoso.

A técnica do contrabando de cache (Cache Smuggling) explicada

O grande diferencial do ataque FileFix está em seu uso inovador da técnica conhecida como contrabando de cache (cache smuggling). Essa abordagem aproveita o comportamento normal do navegador para armazenar arquivos maliciosos de forma invisível, sem acionar alertas de segurança.

Passo a passo: como o ataque engana o usuário e o sistema

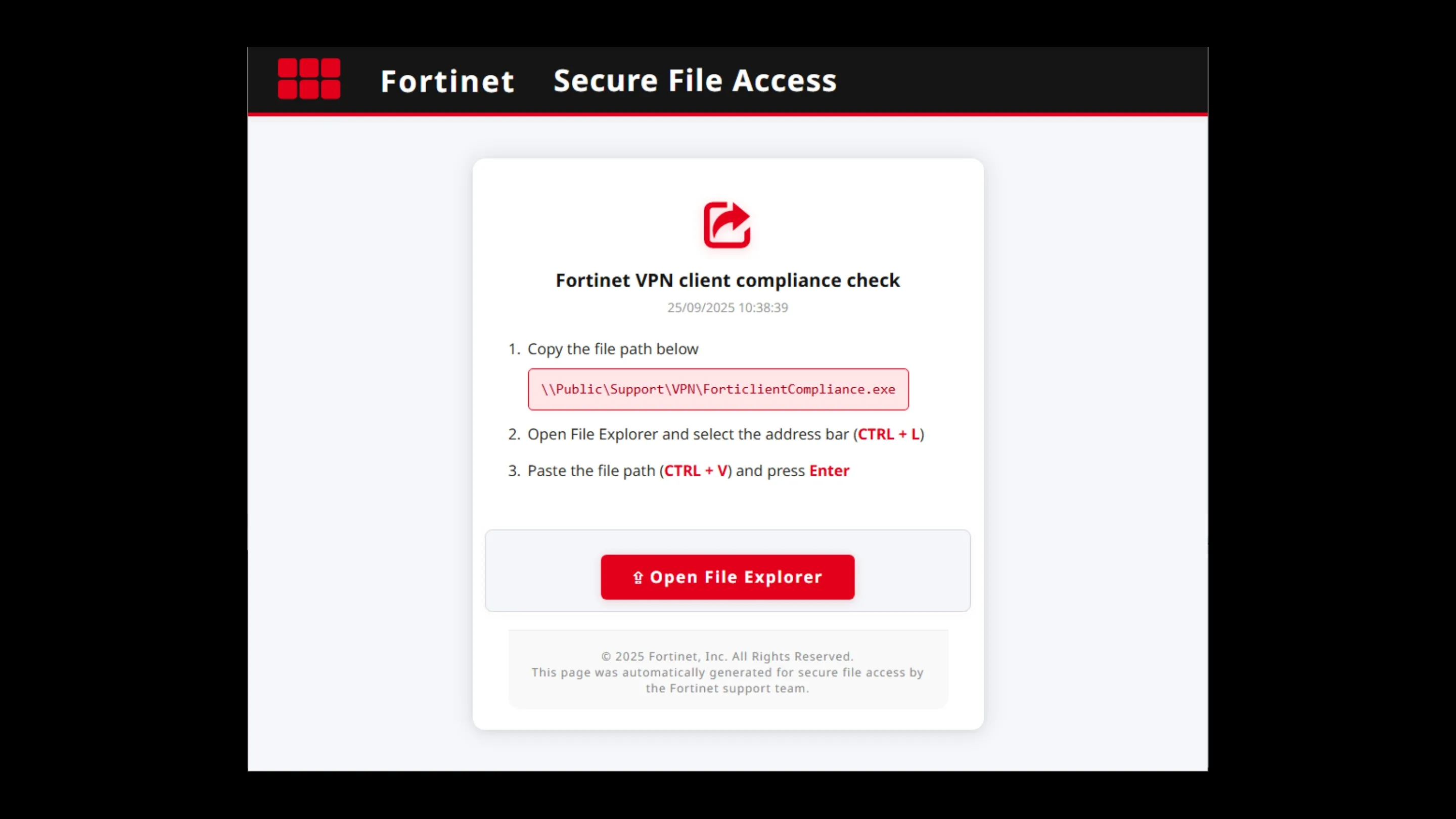

A versão mais recente do FileFix se disfarça como uma falsa página de verificação de conformidade da Fortinet VPN, um software legítimo amplamente usado em ambientes corporativos.

- O cenário inicial: o usuário tenta acessar um serviço ou rede e é redirecionado para uma página que parece autêntica. A interface mostra um aviso dizendo que é preciso “verificar a conformidade do sistema”.

- O comando suspeito: a página orienta o usuário a copiar um comando e colar na barra de endereços do Explorador de Arquivos do Windows. O comando parece simples e inofensivo — algo como “verificar status da VPN”.

- O truque invisível: dentro desse comando, há um script de PowerShell oculto entre espaços, que passa despercebido. Esse script não baixa nada da internet.

- O verdadeiro golpe: antes mesmo de o usuário colar o comando, o site já fez o navegador baixar e armazenar em cache uma “imagem” que, na realidade, é um arquivo ZIP malicioso.

- Execução final: ao executar o comando, o PowerShell é acionado em modo oculto e extrai o malware diretamente do cache do navegador, sem acionar firewalls ou antivírus.

Em outras palavras, o arquivo malicioso já está dentro do computador antes da execução — o que torna o ataque incrivelmente difícil de detectar.

Por que essa técnica é tão perigosa e eficaz?

O contrabando de cache oferece aos invasores duas grandes vantagens:

- Engana ferramentas de segurança tradicionais: como o malware não é baixado da internet de forma explícita, os antivírus e proxies de rede não veem nenhum “download” suspeito.

- Execução invisível: o PowerShell é executado em modo headless, ou seja, sem abrir janelas ou alertas visuais. O usuário não vê nada acontecendo — e o sistema parece funcionar normalmente.

Esse método também dificulta a detecção por analistas forenses, já que os artefatos maliciosos se misturam a arquivos legítimos do cache do navegador, dificultando a análise posterior.

O ecossistema se expande: conheça o IUAM ClickFix Generator

O ataque FileFix não é apenas uma curiosidade técnica — ele está se tornando parte de um ecossistema criminoso em expansão. Pesquisadores da Unidade 42 da Palo Alto Networks descobriram uma ferramenta chamada IUAM ClickFix Generator, criada para automatizar a produção de páginas falsas usadas em golpes desse tipo.

Com ela, os criminosos podem gerar em minutos páginas de phishing altamente convincentes, simulando captchas do Cloudflare, telas de login do Microsoft Teams, formulários da Microsoft 365 e outros portais populares. Tudo com o objetivo de induzir o usuário a copiar e colar comandos nocivos.

Essas campanhas já foram associadas à distribuição de malwares perigosos, como o DeerStealer, voltado para roubo de credenciais e carteiras de criptomoedas, e o Odyssey, usado para controle remoto e espionagem em redes corporativas.

O resultado é um modelo de ataque escalável e acessível, que qualquer criminoso com conhecimento básico pode implementar — multiplicando o alcance da ameaça FileFix.

Como se proteger do ataque FileFix e de ameaças semelhantes

Apesar de toda a sofisticação técnica do ataque FileFix, a defesa mais eficaz continua sendo a atenção do usuário. Abaixo estão as medidas práticas que reduzem drasticamente o risco de infecção:

- Desconfie de instruções para copiar e colar. Nenhum site legítimo ou ferramenta corporativa pedirá para você colar comandos em caixas de diálogo, terminal ou barra de endereços do Explorador de Arquivos.

- Inspecione o que você cola. Se precisar copiar algo da internet, cole primeiro em um editor simples, como o Bloco de Notas, para verificar se há conteúdo oculto (espaços, caracteres estranhos ou scripts).

- Mantenha o sistema e o navegador atualizados. Correções de segurança ajudam a fechar brechas que podem ser exploradas por técnicas como o contrabando de cache.

- Desative a execução automática de scripts do PowerShell. Usuários avançados podem aplicar políticas de restrição para evitar execuções não autorizadas.

- Educação e conscientização. A maior linha de defesa é sempre o fator humano. Empresas devem treinar funcionários para reconhecer golpes de engenharia social, enquanto usuários domésticos devem adotar uma postura de cautela diante de instruções incomuns.

Adotar essas práticas pode parecer simples, mas elas bloqueiam a grande maioria dos vetores de infecção explorados pelo FileFix e ataques similares.

Conclusão: a engenharia social continua sendo a principal porta de entrada

O ataque FileFix é um lembrete poderoso de que, mesmo em um mundo de antivírus avançados e firewalls inteligentes, o elo mais fraco ainda é o humano. A técnica de contrabando de cache é brilhante do ponto de vista técnico, mas depende integralmente de enganar uma pessoa para funcionar.

Portanto, a melhor defesa é o conhecimento. Entender como golpes como o FileFix funcionam é o primeiro passo para não cair neles.

Se este artigo ajudou você a compreender melhor essa ameaça, compartilhe-o com colegas, amigos e familiares. Quanto mais pessoas souberem sobre o FileFix, menor será o impacto desses ataques no ecossistema digital.