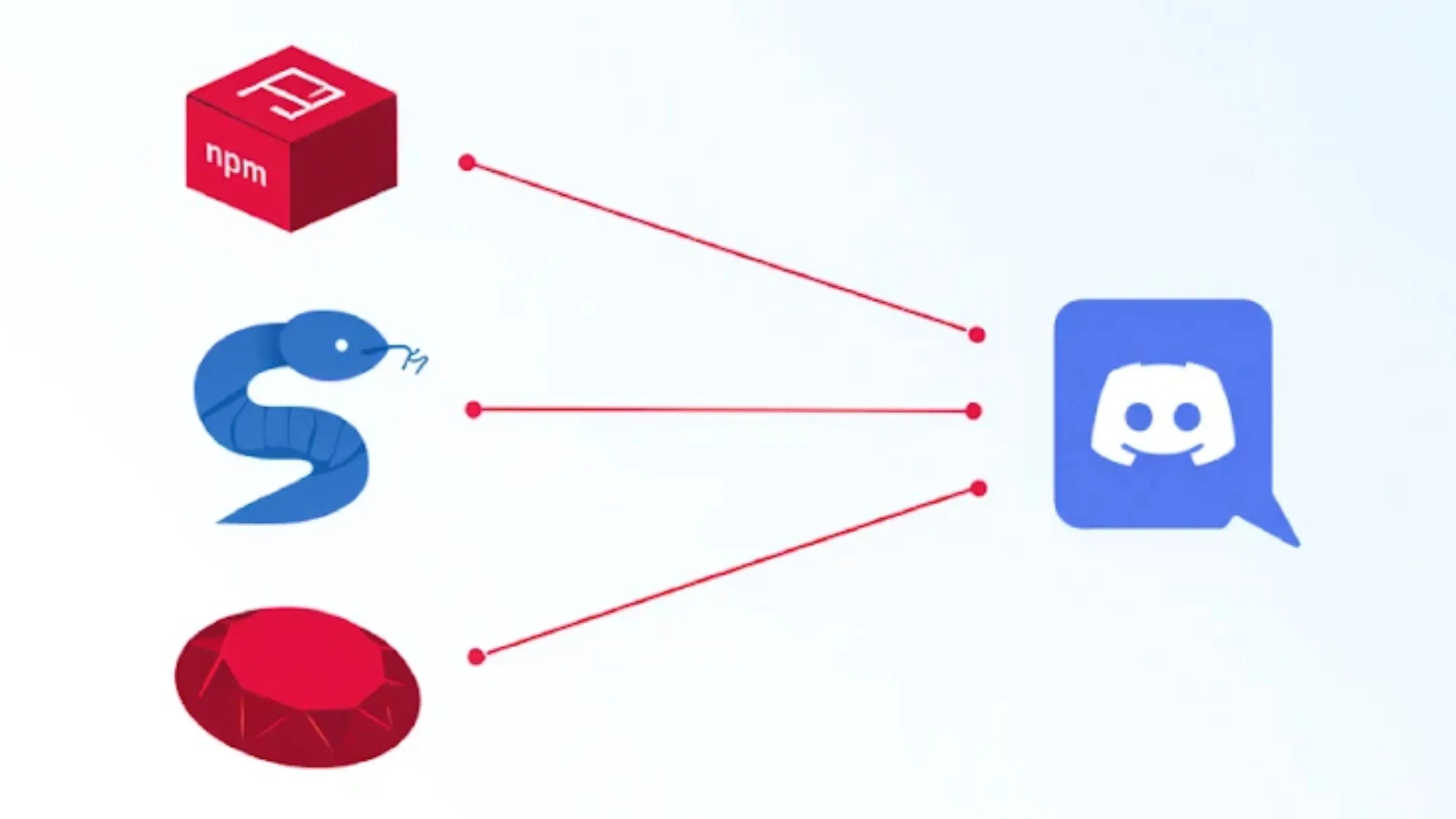

Nos últimos meses, uma nova onda de pacotes maliciosos tem alarmado a comunidade de desenvolvedores, especialmente aqueles que utilizam os ecossistemas npm, PyPI e RubyGems. O que torna esses ataques particularmente sofisticados é a utilização de webhooks do Discord como um canal de exfiltração de dados, transformando uma ferramenta legítima de comunicação em um vetor para roubo de informações sensíveis. Este artigo detalha o modus operandi da campanha Contagious Interview, explica os riscos envolvidos e oferece orientações práticas para se proteger contra essas ameaças na cadeia de suprimentos de software.

A cadeia de suprimentos de software tornou-se um alvo lucrativo para criminosos cibernéticos. Ao comprometer pacotes de código aberto, os atacantes conseguem atingir milhões de usuários simultaneamente, explorando a confiança que desenvolvedores depositam em bibliotecas e dependências amplamente utilizadas. Entender como essas ameaças funcionam é essencial para manter a segurança dos projetos e dos dados profissionais.

O objetivo deste artigo é alertar e educar desenvolvedores, engenheiros de DevOps e profissionais de segurança da informação sobre os perigos desses pacotes maliciosos, detalhar os métodos usados pelos atacantes e fornecer estratégias práticas para minimizar riscos.

O inusitado canal de exfiltração: Webhooks do Discord

Os webhooks do Discord são integrações legítimas que permitem que aplicativos externos enviem mensagens automáticas para canais de Discord. Normalmente, eles são usados para notificações de builds, alertas de monitoramento e mensagens de bots de serviço. No entanto, essa funcionalidade simples e de fácil configuração também atrai criminosos cibernéticos.

Por que os webhooks são um alvo atraente? Primeiramente, são gratuitos e podem ser configurados em questão de minutos. Além disso, o tráfego gerado por webhooks se mistura ao tráfego comum da rede, tornando difícil a detecção por firewalls e sistemas de monitoramento de rede. Para os atacantes, isso significa um canal confiável e discreto para enviar dados roubados sem levantar suspeitas.

No caso dos pacotes maliciosos, o fluxo de ataque geralmente segue esta sequência:

- O desenvolvedor instala um pacote infectado no seu projeto.

- O pacote executa uma rotina de coleta de dados, buscando arquivos sensíveis como

config.json,.env, chaves de API e, em alguns casos, arquivos do sistema como/etc/passwd. - As informações coletadas são enviadas para um canal do Discord controlado pelo atacante, usando um webhook previamente configurado.

Exemplos recentes de pacotes que exploraram essa técnica incluem mysql-dumpdiscord, malinssx e sqlcommenter_rails. Cada um deles demonstrou a capacidade de roubar credenciais e dados críticos de desenvolvedores de forma silenciosa e eficiente.

A campanha “Contagious Interview”: Engenharia social em escala industrial

A campanha Contagious Interview combina a técnica de pacotes maliciosos com engenharia social, explorando a confiança dos desenvolvedores para disseminar malware em larga escala.

O modus operandi: De falsas vagas no LinkedIn à infecção

O ataque começa em plataformas de networking profissional, como o LinkedIn, onde os criminosos se apresentam como recrutadores legítimos. Eles abordam desenvolvedores com propostas de emprego atraentes e solicitam a realização de um “teste de codificação”. O problema é que o repositório fornecido para o teste depende de pacotes maliciosos, que serão baixados e executados no ambiente do desenvolvedor sem levantar suspeitas imediatas.

Esse método combina engenharia social e técnica, garantindo que a vítima mesmo voluntariamente acabe instalando software comprometido.

Typosquatting e a inundação de pacotes falsos

Outra técnica amplamente utilizada é o typosquatting, que consiste em criar pacotes com nomes muito semelhantes aos de pacotes legítimos. Um exemplo clássico é dotevn em vez de dotenv. Essa estratégia explora erros de digitação comuns, enganando desenvolvedores desatentos.

A escala da operação é impressionante: mais de 338 pacotes maliciosos foram publicados por mais de 180 personas falsas, com o objetivo de roubar credenciais, carteiras de criptomoedas e chaves de acesso. Alguns malwares distribuídos incluem BeaverTail e InvisibleFerret, ambos projetados para coleta de dados em diferentes linguagens e plataformas.

Essa combinação de engenharia social, typosquatting e abuso de webhooks torna a campanha extremamente eficaz e perigosa.

Como desenvolvedores podem se proteger contra essas ameaças

Diante da sofisticação desses ataques, a proteção depende de higiene de segurança rigorosa, monitoramento e boas práticas no gerenciamento de dependências.

Verificação rigorosa de dependências e auditoria de segurança

Antes de adicionar qualquer pacote ao projeto, especialmente de autores desconhecidos, é fundamental realizar uma auditoria completa. Ferramentas como npm audit e scanners de vulnerabilidade podem identificar pacotes com histórico suspeito ou vulnerabilidades conhecidas.

Além disso, é recomendável inspecionar manualmente pacotes novos, conferindo o conteúdo de scripts de instalação e analisando dependências suspeitas.

Desconfie de processos seletivos e projetos “fáceis”

Uma das principais formas de engenharia social usadas na campanha Contagious Interview é a pressão psicológica. Desenvolvedores devem estar atentos a sinais como:

- Urgência excessiva para executar tarefas.

- Pedidos para desativar antivírus ou executar scripts de fontes não confiáveis.

- Contato de recrutadores sem histórico verificável ou empresas inexistentes.

Sempre verifique a autenticidade da empresa e do recrutador antes de seguir instruções que envolvam instalação de pacotes externos.

A importância de configurar permissões e monitoramento de rede

Para minimizar o impacto de pacotes maliciosos:

- Execute processos de build e instalação em ambientes com privilégios mínimos, como containers ou máquinas virtuais isoladas.

- Monitore o tráfego de rede de saída, procurando conexões suspeitas, especialmente para domínios como

discord.com/api/webhooks. - Restrinja permissões de arquivos sensíveis e variáveis de ambiente para limitar a quantidade de dados que um pacote poderia acessar.

Essas práticas reduzem drasticamente a superfície de ataque e aumentam a resiliência do ambiente de desenvolvimento.

Conclusão: A evolução constante das ameaças na cadeia de suprimentos

Os atacantes estão cada vez mais criativos, transformando plataformas legítimas como o Discord em canais de Comando e Controle (C2) e explorando engenharia social em larga escala para infectar desenvolvedores. A campanha Contagious Interview é um alerta claro de que a segurança na cadeia de suprimentos de software não é mais opcional, mas uma responsabilidade contínua.

A vigilância constante e a adoção de boas práticas de segurança são essenciais para proteger projetos e dados profissionais. Desenvolvedores devem:

- Revisar rigorosamente todas as dependências.

- Auditar pacotes novos ou desconhecidos.

- Monitorar o tráfego de rede e permissões de sistema.

Revise as dependências dos seus projetos hoje mesmo e compartilhe este alerta com sua equipe para fortalecer a segurança de todo o ecossistema.