Uma nova e sofisticada ameaça para ambientes Linux em nuvem foi descoberta por pesquisadores da empresa de segurança Synacktiv. Batizado de LinkPro, este rootkit para Linux representa um salto evolutivo nas técnicas de ocultação e persistência utilizadas por atacantes. Diferente dos malwares tradicionais, o LinkPro tira proveito de uma das tecnologias mais poderosas e versáteis do kernel Linux moderno: o eBPF (Extended Berkeley Packet Filter).

Neste artigo, vamos desvendar o funcionamento do LinkPro, analisando como ele explora o eBPF para permanecer invisível e aguardar comandos de ativação enviados por meio de um “pacote mágico” TCP. Também examinaremos a cadeia de infecção — desde o comprometimento inicial de um servidor Jenkins até a disseminação em clusters Kubernetes — e entenderemos por que essa ameaça levanta preocupações graves sobre a segurança em ambientes de nuvem e contêineres.

O caso reforça a tendência de ataques cada vez mais direcionados a infraestruturas AWS e ecossistemas de DevOps, onde a combinação de automação, contêineres e orquestração cria uma superfície de ataque crescente. O LinkPro mostra como ferramentas legítimas do Linux podem ser transformadas em armas cibernéticas invisíveis, exigindo uma resposta técnica e preventiva à altura.

A cadeia de ataque: da vulnerabilidade Jenkins ao controle do cluster

Explorando o ponto de entrada: o servidor Jenkins vulnerável

A investigação da Synacktiv revelou que o vetor inicial do ataque foi uma instância Jenkins vulnerável, explorada por meio da falha CVE-2024–23897. Essa vulnerabilidade, descoberta em janeiro de 2024, permite a leitura arbitrária de arquivos no servidor Jenkins através da interface CLI, possibilitando o roubo de credenciais e chaves SSH.

Com esse acesso inicial, os invasores conseguiram obter o controle do servidor Jenkins e, a partir dele, mover-se lateralmente dentro do ambiente DevOps. Jenkins, frequentemente integrado a pipelines de CI/CD (Continuous Integration/Continuous Deployment), fornece um ponto privilegiado para comprometer toda a cadeia de implantação.

A implantação via imagem Docker maliciosa

Após obter acesso ao Jenkins, os atacantes implantaram uma imagem Docker maliciosa hospedada no Docker Hub, identificada como “kvlnt/vv”. Essa imagem continha scripts e binários que iniciavam o processo de infecção. Quando executada em um ambiente Kubernetes, ela instalava os componentes necessários para que o rootkit LinkPro fosse ativado.

A presença dessa imagem maliciosa reforça a importância de verificar a procedência das imagens Docker utilizadas em pipelines CI/CD, especialmente quando são baixadas de repositórios públicos.

Os componentes iniciais da infecção

Três arquivos principais foram encontrados durante a análise forense da infecção:

- start.sh – Um script shell responsável por iniciar a execução dos demais componentes e configurar o ambiente.

- link – Um binário Go que atua como um servidor VPN virtual (vnt), usado para comunicações encobertas.

- app – Um downloader chamado vGet, escrito em Rust, que baixa e executa o componente principal do rootkit LinkPro.

Esses elementos formam a base do ataque, preparando o terreno para a instalação do módulo eBPF malicioso que garante persistência e invisibilidade.

Anatomia do LinkPro: um rootkit moderno em Golang

O que é o eBPF e por que seu uso é tão perigoso?

O eBPF (Extended Berkeley Packet Filter) é uma das inovações mais importantes do Linux moderno. Originalmente criado para filtragem de pacotes de rede, o eBPF evoluiu para permitir a execução de programas seguros dentro do kernel, com capacidades de observabilidade, rastreamento e monitoramento de desempenho.

Em ambientes legítimos, ele é amplamente utilizado por ferramentas como Cilium, Falco e bpftrace para aumentar a visibilidade e a segurança do sistema. No entanto, quando explorado de forma maliciosa, o eBPF se torna uma porta de entrada para rootkits extremamente furtivos, capazes de manipular chamadas de sistema e esconder atividades sem modificar o próprio kernel.

O LinkPro explora exatamente essa capacidade: ele injeta programas eBPF diretamente no kernel, ganhando uma posição privilegiada e quase impossível de ser detectada por antivírus ou scanners tradicionais.

A genialidade furtiva: ocultação com módulos eBPF

O rootkit LinkPro usa programas eBPF do tipo Tracepoint e Kretprobe para interceptar e modificar chamadas de sistema críticas, como getdents64 (listagem de diretórios) e read. Com isso, ele consegue:

- Ocultar processos maliciosos das listagens de comandos como

psetop. - Esconder arquivos e diretórios de ferramentas administrativas.

- Filtrar tráfego de rede para ocultar conexões abertas pelo malware.

Essa abordagem é notavelmente sofisticada, pois não requer a modificação direta do kernel nem a carga de módulos LKM tradicionais, o que dificulta imensamente a detecção. É um exemplo de como o eBPF pode ser subvertido para finalidades completamente opostas àquelas para as quais foi criado.

Plano B: o método clássico com ld.so.preload

Se o kernel alvo não permitir a execução de programas eBPF (por exemplo, em versões com segurança reforçada), o LinkPro adota um método de fallback: ele utiliza o arquivo /etc/ld.so.preload para pré-carregar uma biblioteca compartilhada maliciosa (libld.so).

Essa técnica, embora antiga, ainda é eficaz. Ela intercepta chamadas de funções da libc no espaço do usuário, permitindo ocultar processos e manipular saídas de comandos sem precisar interagir diretamente com o kernel. Essa redundância demonstra o nível de engenharia e resiliência embutido no design do rootkit LinkPro.

O ‘pacote mágico’: ativação sob demanda e evasão de firewall

O que é o pacote mágico TCP?

Uma das características mais engenhosas do LinkPro é seu mecanismo de ativação remota via “pacote mágico”. Trata-se de um pacote TCP especialmente formatado, com um tamanho de janela definido como 54321. Esse valor atua como uma senha secreta na rede, que, quando detectada, ativa temporariamente o canal de comunicação do malware.

Essa técnica permite que o rootkit permaneça dormente na maior parte do tempo, reduzindo drasticamente suas chances de detecção. Ele só “acorda” quando recebe o sinal específico, evitando gerar tráfego suspeito ou conexões persistentes.

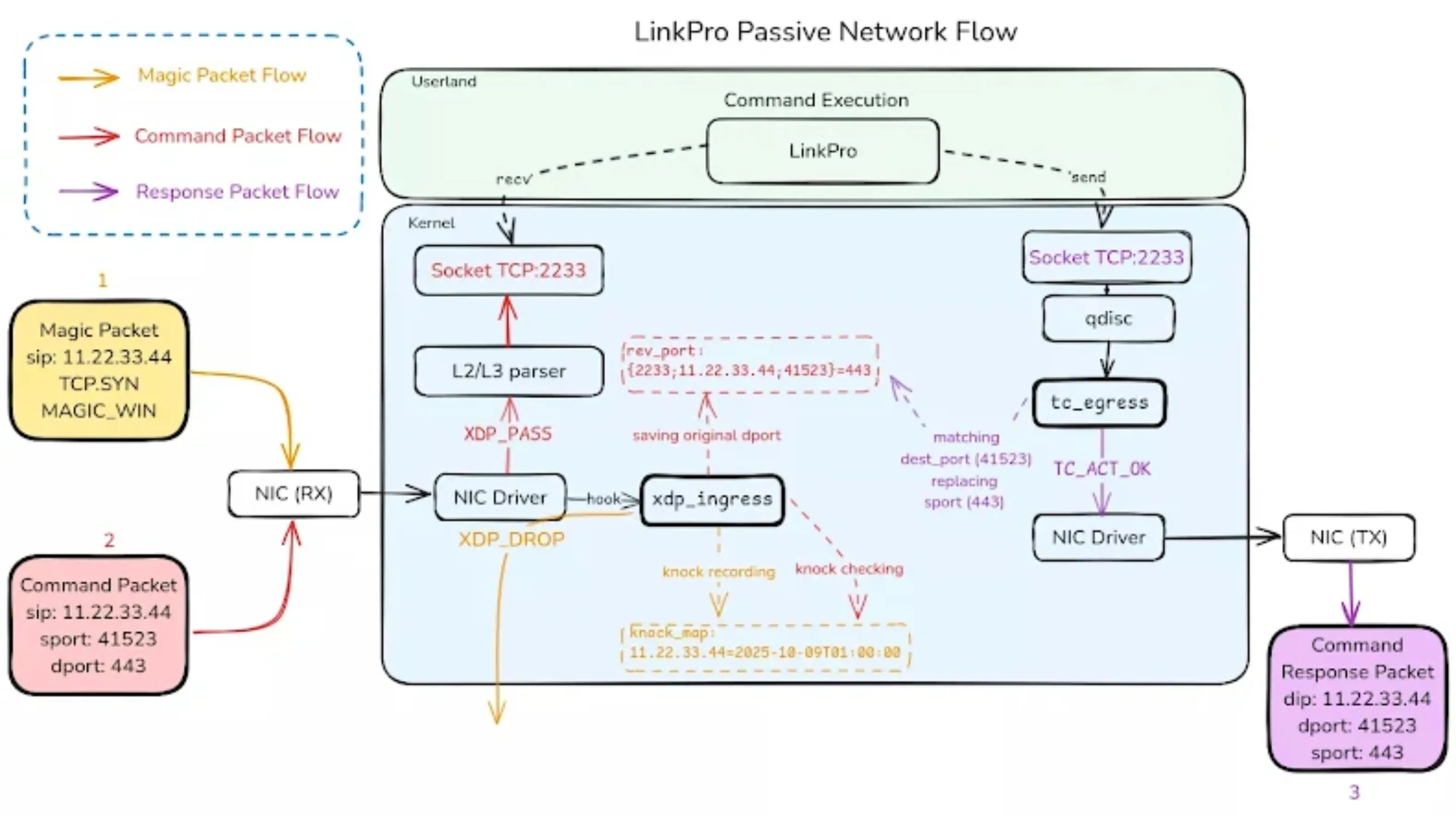

Como o módulo ‘Knock’ manipula o tráfego

Para detectar esse pacote mágico, o LinkPro usa programas eBPF dos tipos XDP (Express Data Path) e TC (Traffic Control). Esses programas analisam pacotes em nível de kernel, antes mesmo que eles cheguem à pilha de rede do sistema operacional.

Quando o pacote mágico é identificado:

- O módulo Knock registra o endereço IP de origem do atacante em uma lista temporária.

- Esse IP é autorizado por uma hora a se comunicar com a porta de escuta do LinkPro, geralmente uma porta oculta e não registrada.

- Todo o tráfego entre o atacante e o malware é encaminhado de forma invisível, escapando de firewalls e sistemas de log.

Essa técnica de “port knocking em nível de kernel” é extremamente difícil de detectar, já que o tráfego é processado antes de qualquer firewall tradicional, como iptables ou nftables.

Impacto e capacidades: o que o LinkPro pode fazer após a ativação?

Uma vez ativado, o LinkPro se comporta como um backdoor completo e flexível. Entre suas principais funcionalidades estão:

- Execução de um shell /bin/bash em um pseudoterminal, oferecendo controle remoto total do sistema.

- Execução de comandos arbitrários, permitindo ao atacante baixar, mover ou modificar arquivos.

- Operações de manipulação de arquivos, como listagem, upload e download.

- Criação de um túnel proxy SOCKS5, que facilita o pivoteamento lateral em redes internas comprometidas.

- Persistência avançada, com reativação automática após reinicializações, dependendo do modo de instalação.

Essas capacidades tornam o LinkPro uma ameaça significativa para ambientes Kubernetes, Docker e AWS EC2, onde a cadeia de confiança e automação pode ser explorada para comprometer dezenas de instâncias rapidamente.

Conclusão: lições aprendidas e como se proteger

O rootkit LinkPro é um exemplo impressionante da evolução dos malwares para Linux. Ao combinar linguagens modernas como Go e Rust com técnicas avançadas de eBPF e ativação remota, ele redefine o conceito de furtividade e controle em ataques direcionados a sistemas em nuvem.

Para os profissionais de segurança, DevOps e SRE, essa descoberta deixa lições importantes:

- Atualize imediatamente o Jenkins e verifique se a CVE-2024–23897 foi corrigida.

- Monitore a carga de programas eBPF e valide seus assinantes — qualquer script não autorizado pode indicar uma ameaça.

- Audite as imagens Docker usadas em pipelines e clusters Kubernetes, preferindo repositórios verificados.

- Implemente monitoramento contínuo de rede, incluindo detecção de padrões anômalos que possam indicar “pacotes mágicos”.

A segurança em nuvem é, cada vez mais, uma questão de visibilidade e controle sobre ferramentas legítimas. O caso LinkPro mostra que o poder do Linux pode ser tanto uma força quanto uma vulnerabilidade — e cabe aos administradores garantir que ele permaneça do lado certo.