Uma nova campanha de espionagem digital, chamada Operação SkyCloak, está chamando a atenção de especialistas em cibersegurança pela sua combinação de técnicas furtivas e ferramentas legítimas. A operação foi identificada por pesquisadores da Cyble e da Seqrite Labs, e envolve uma cadeia de ataque bem estruturada que começa com e-mails de phishing e termina em uma infraestrutura de controle oculta na rede Tor, com tráfego ofuscado via obfs4.

O destaque desse ataque está no uso estratégico de um backdoor baseado no OpenSSH, um componente legítimo utilizado para conexões seguras, modificado para estabelecer acesso remoto clandestino. Somado a isso, os criminosos configuram um canal de comando e controle (C2) com anonimato quase total, utilizando a rede Tor para esconder a origem dos comandos e da exfiltração de dados.

Segundo os relatórios iniciais, a Operação SkyCloak tem como principal alvo o setor de defesa na Rússia e Belarus, sugerindo um possível interesse geopolítico por trás da campanha. Esse tipo de operação lembra métodos de grupos avançados ligados ao Leste Europeu, reforçando sua sofisticação.

O que é a Operação SkyCloak?

A Operação SkyCloak é uma campanha de espionagem cibernética projetada para obter acesso persistente e silencioso a sistemas críticos. Seu objetivo principal parece ser a coleta de informações sensíveis, monitoramento de atividades e controle remoto de estações comprometidas.

O nome “SkyCloak” deriva da capacidade desse ataque de “encobrir” suas atividades, como se operasse sob um manto invisível. O diferencial está no uso combinado de ferramentas legítimas (como o OpenSSH) com técnicas de ofuscação de tráfego e anti-análise, tornando a detecção extremamente difícil para ferramentas tradicionais de segurança.

A cadeia de infecção do SkyCloak passo a passo

O vetor de entrada: Phishing militar e arquivos LNK

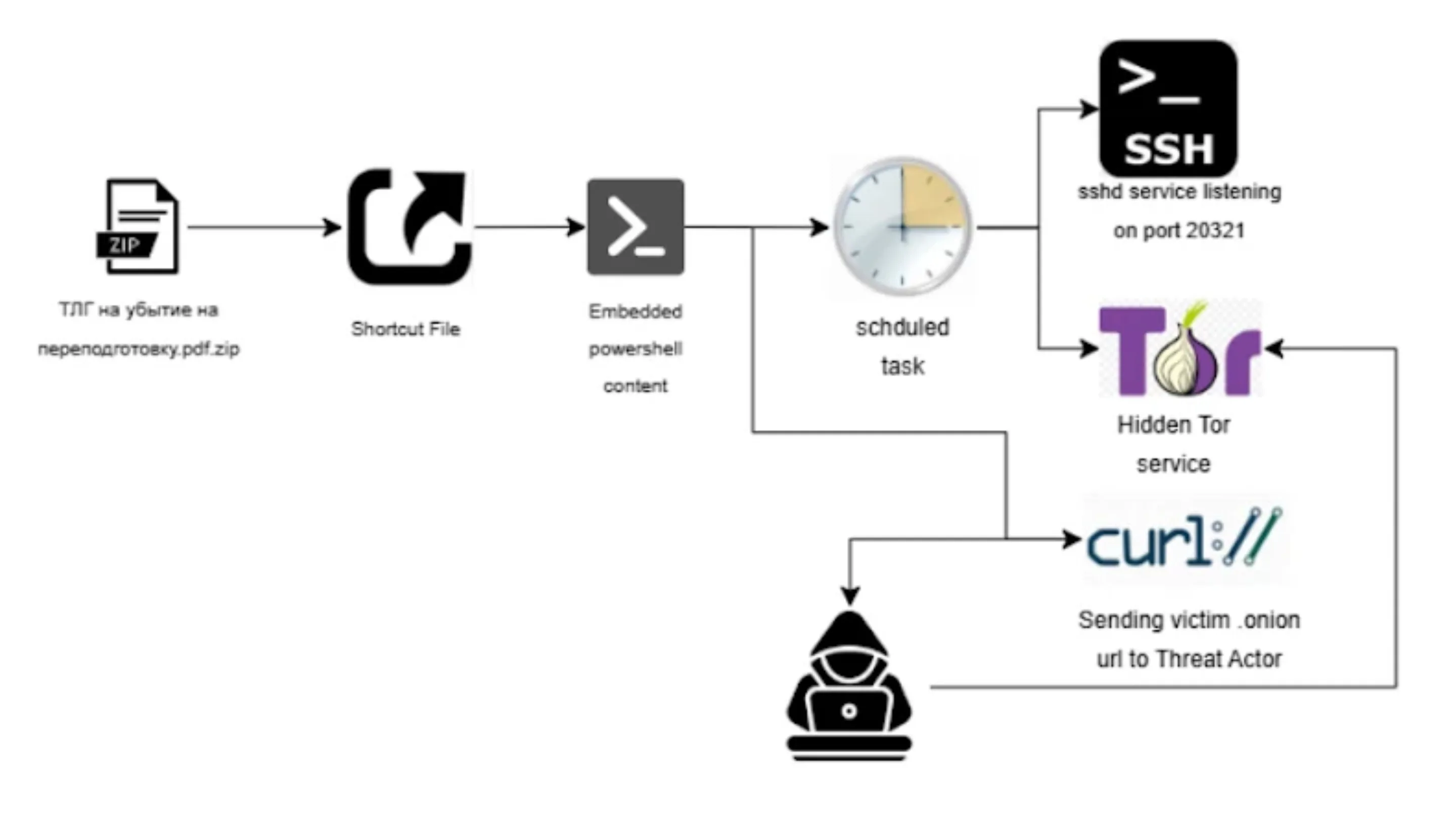

A infecção começa com e-mails de phishing contendo temas militares – convites para reuniões estratégicas, documentos de inteligência ou instruções urgentes. Esses e-mails trazem um arquivo compactado (ZIP) com um atalho LNK malicioso, disfarçado como um documento de Word ou PDF.

Ao ser clicado, esse atalho não abre um arquivo legítimo, mas executa um script oculto em PowerShell, iniciando a instalação do malware SkyCloak.

PowerShell e as verificações anti-análise

Antes de comprometer o sistema, o malware realiza verificações para confirmar se está em um ambiente real ou em um laboratório de análise. O script em PowerShell verifica:

- A quantidade de arquivos .lnk abertos recentemente (indicando uso genuíno do computador).

- O número de processos em execução no sistema (ambientes de sandbox geralmente possuem poucos).

Se essas condições forem atendidas, o script baixa e executa os próximos estágios da Operação SkyCloak.

Estabelecendo persistência

Para garantir que o malware persista após reinicializações, os atacantes criam uma Tarefa Agendada chamada “githubdesktopMaintenance”. Essa tarefa executa automaticamente os componentes do malware sempre que o sistema for iniciado, assegurando que o acesso remoto não seja interrompido.

O arsenal técnico: O uso inteligente de OpenSSH e Tor

Um backdoor OpenSSH legítimo

Uma das táticas mais sofisticadas da Operação SkyCloak é a utilização de uma versão legítima do OpenSSH para Windows (sshd.exe). O arquivo é renomeado para githubdesktop.exe, o que ajuda a evitar suspeitas.

Esse serviço SSH é configurado com chaves privadas pré-instaladas, permitindo que apenas os atacantes consigam se conectar remotamente. Essa técnica de usar ferramentas legítimas em ataques é conhecida como living-off-the-land, pois evita a detecção por antivírus tradicionais.

Tor e obfs4 para anonimato total

Além do OpenSSH, os invasores configuram uma segunda tarefa agendada que executa um binário do Tor, renomeado para pinterest.exe. Esse componente cria um serviço oculto (.onion) dentro da rede Tor, servindo como ponto de contato entre o servidor da vítima e o C2 dos atacantes.

Para dificultar ainda mais a detecção, o tráfego é ofuscado com obfs4, um protocolo que mascara completamente os dados, tornando-os irreconhecíveis por firewalls e sistemas de monitoramento de rede.

O impacto: Acesso total via rede Tor

Uma vez que o canal de comunicação é estabelecido, os atacantes obtêm acesso completo aos serviços internos da máquina comprometida, incluindo:

- SSH

- RDP (Remote Desktop Protocol)

- SMB (compartilhamento de arquivos)

- Extração de documentos sensíveis

Todo esse tráfego é encapsulado dentro da rede Tor, garantindo total anonimato. Há indícios de possíveis conexões com o grupo UAC-0125, conhecido por ataques contra entidades militares e governamentais no Leste Europeu.

Conclusão: Por que o SkyCloak é perigoso

A Operação SkyCloak representa uma ameaça séria devido à combinação de engenharia social, uso de ferramentas legítimas e técnicas avançadas de anonimato. O uso de OpenSSH com chaves restritas, somado ao tráfego Tor + obfs4, torna a detecção e atribuição quase impossíveis.

Administradores de sistema e profissionais de segurança devem agir rapidamente para detectar sinais desse ataque. Ações recomendadas incluem:

- Monitorar tráfego suspeito relacionado à Tor ou obfs4

- Verificar tarefas agendadas com nomes incomuns, como githubdesktopMaintenance

- Auditar serviços recém-criados de SSH ou OpenSSH, mesmo que pareçam legítimos

- Implementar monitoramento avançado de atividade PowerShell e criação de processos anômalos