Se você possui um Samsung Galaxy S22, S23, S24, Z Fold 4 ou Z Flip 4, este é um alerta de segurança urgente. Um spyware avançado, chamado LANDFALL, explorou por quase 10 meses uma falha grave no sistema dos celulares Galaxy antes que a Samsung lançasse uma correção.

A vulnerabilidade, identificada como CVE-2025-21042, foi utilizada desde meados de 2024 até abril de 2025, permitindo que agentes mal-intencionados espionassem usuários sem que eles percebessem. A falha só foi corrigida recentemente — e os detalhes da exploração só agora vieram à tona.

Neste artigo, você entenderá o que foi o spyware LANDFALL, como ele infectava os dispositivos Galaxy, quais modelos foram afetados e, principalmente, como verificar se o seu aparelho está protegido.

O que é o spyware LANDFALL e a falha CVE-2025-21042?

O LANDFALL é um tipo de spyware — um software de espionagem criado para coletar dados sigilosos de dispositivos infectados, como conversas, fotos, localização e chamadas. Ele foi identificado pela equipe de segurança Unit 42, da Palo Alto Networks, após uma investigação em colaboração com parceiros de segurança digital.

A falha explorada, chamada CVE-2025-21042, é uma vulnerabilidade zero-day — ou seja, uma brecha desconhecida pelo fabricante e explorada antes que uma correção existisse. Esse tipo de falha dá literalmente “zero dias” de vantagem à empresa para reagir, o que torna o ataque extremamente perigoso.

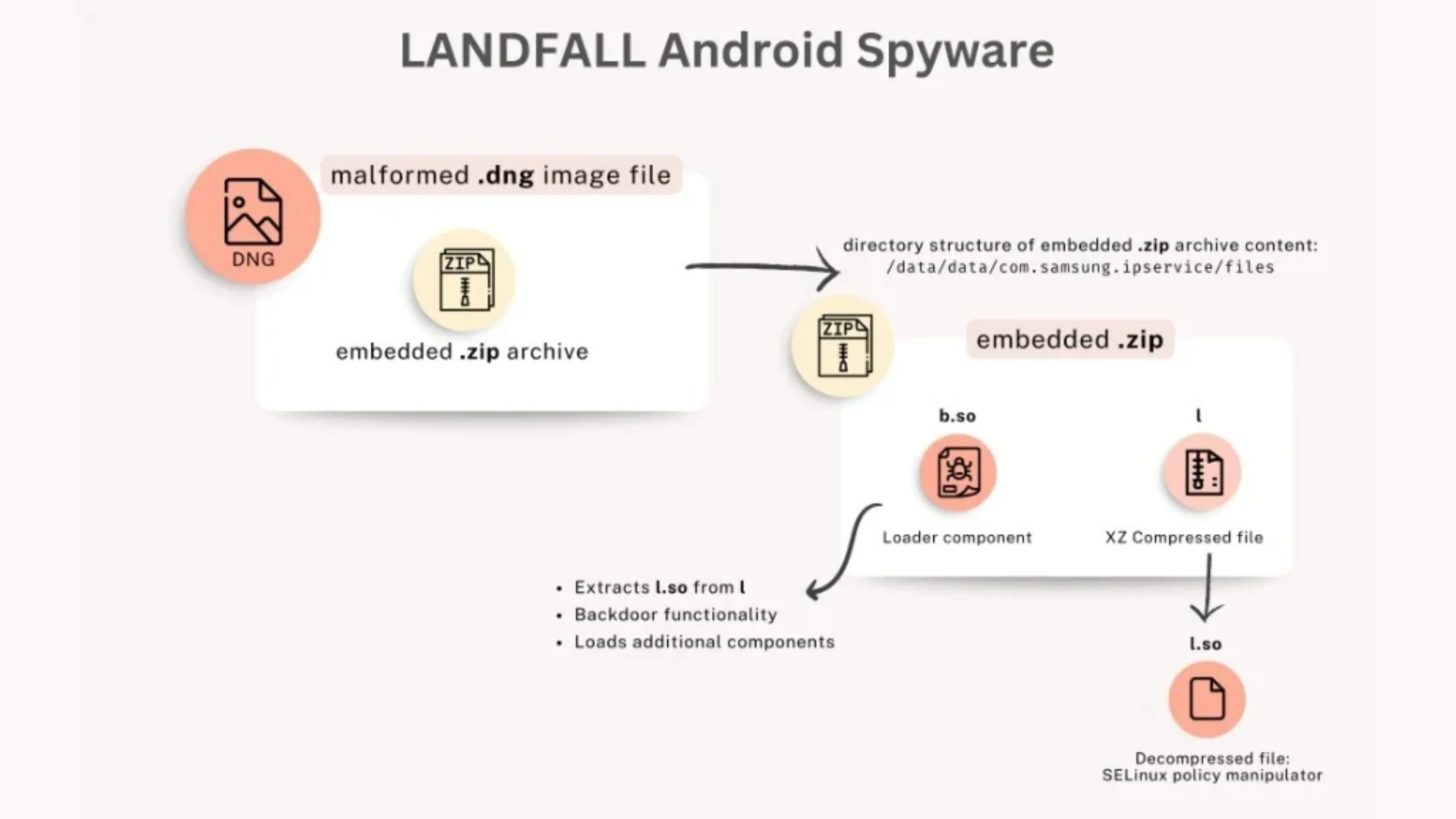

O vetor da exploração estava em uma biblioteca interna de processamento de imagens da Samsung. Hackers conseguiam criar arquivos de imagem DNG maliciosos, que exploravam a falha quando abertos ou até mesmo visualizados automaticamente em aplicativos de mensagens.

Como funcionava o ataque e o que ele fazia?

O ataque do LANDFALL era classificado como “no-click” (ou quase) — o usuário não precisava clicar em nada. Bastava receber ou visualizar uma imagem manipulada para que o malware fosse executado silenciosamente no sistema.

Segundo a análise da Unit 42, após a infecção, o spyware ganhava acesso privilegiado ao sistema, permitindo:

- Gravação de áudio do microfone, incluindo chamadas telefônicas;

- Rastreamento de localização em tempo real, via GPS;

- Acesso completo a fotos, vídeos e mensagens;

- Coleta de contatos e histórico de navegação;

- Capacidade de se ocultar de antivírus e persistir após reinicializações.

Relatórios iniciais apontam que o malware foi usado em ataques direcionados, especialmente em jornalistas e executivos, o que reforça seu caráter de espionagem sofisticada.

Embora parte da distribuição pareça ter ocorrido por meio de imagens trocadas em apps de mensagens, o WhatsApp e a Meta negaram qualquer envolvimento direto com a vulnerabilidade.

Quais celulares Samsung Galaxy foram afetados?

A Samsung confirmou que o spyware LANDFALL afetou modelos das linhas Galaxy S22, S23, S24, além dos dobráveis Z Fold 4 e Z Flip 4.

Modelos confirmados como vulneráveis:

- Linha Galaxy S22 (S22, S22+, S22 Ultra)

- Linha Galaxy S23 (S23, S23+, S23 Ultra)

- Linha Galaxy S24 (S24, S24+, S24 Ultra)

- Galaxy Z Fold 4

- Galaxy Z Flip 4

Importante: A linha Galaxy S25 e os dobráveis Z Fold 5 e Z Flip 5 não foram afetados, pois já nasceram com a correção integrada.

Como verificar se você está protegido

A Samsung corrigiu a vulnerabilidade CVE-2025-21042 na atualização de segurança de abril de 2025. Se o seu aparelho já recebeu esse patch (ou uma versão posterior), ele está protegido contra o spyware LANDFALL.

Como verificar sua atualização de segurança

- Abra as Configurações do seu Galaxy.

- Role para baixo e toque em Atualização de software.

- Toque em Baixar e instalar.

- O sistema verificará se há novas atualizações. Caso não haja, será exibida a data da última atualização instalada.

O que você precisa garantir

Certifique-se de que o campo “Nível do patch de segurança Android” (ou “Atualização de segurança da Samsung”) exibe abril de 2025 ou uma data posterior — como maio, junho ou novembro de 2025.

Se o patch for anterior a abril de 2025, atualize imediatamente o dispositivo para eliminar a vulnerabilidade CVE-2025-21042.

Medidas adicionais de proteção recomendadas

Mesmo com a correção instalada, é importante reforçar boas práticas de segurança para reduzir riscos futuros.

Desative o download automático de mídia

Nos aplicativos WhatsApp e Telegram, desative o download automático de fotos e vídeos. Isso impede que arquivos de imagem sejam processados automaticamente e reduz a superfície de ataque.

Ative o modo de proteção avançada

Se você é um usuário de alto risco (como jornalista, pesquisador, ativista ou executivo), ative o Modo de Proteção Avançada do Android ou o Samsung Secure Folder. Esses recursos limitam o acesso de apps a dados sensíveis e adicionam camadas extras de segurança.

Mantenha o sistema atualizado

Configure seu Galaxy para instalar atualizações automaticamente sempre que disponíveis. As correções de segurança são fundamentais para prevenir novas explorações semelhantes ao LANDFALL.

Conclusão: A lição sobre a demora nas atualizações

O caso do spyware LANDFALL é um alerta real sobre os perigos da demora nas atualizações. A vulnerabilidade CVE-2025-21042 ficou ativa por quase 10 meses, sendo explorada silenciosamente em milhares de dispositivos Galaxy antes que a correção fosse distribuída.

O mais preocupante é que a Samsung não anunciou publicamente a gravidade da falha no momento da correção — e só agora, meses depois, os detalhes vieram a público.

A lição é clara: não presuma que seu celular está seguro. Verifique agora mesmo a versão da sua atualização de segurança e mantenha o download automático de mídia desativado. Sua privacidade pode depender disso.