O cenário global de ransomware nunca esteve tão caótico. Em meio a um recorde de 85 grupos ativos monitorados no terceiro trimestre de 2025, uma tendência aparentemente contraditória chama a atenção dos analistas de segurança, o avanço da fragmentação e, ao mesmo tempo, o retorno do LockBit 5.0, agora mais agressivo e com foco direto em servidores Linux e ESXi. Essa combinação cria um ambiente de incerteza, no qual pequenos grupos se multiplicam enquanto um nome historicamente dominante volta a ganhar força.

Embora a descentralização pareça, à primeira vista, um fator de enfraquecimento do cibercrime, o surgimento de múltiplos atores independentes torna o rastreamento mais difícil e aumenta a superfície de ataque. Paralelamente, a volta do ransomware LockBit 5.0 aponta para um movimento de recentralização do poder, capaz de restaurar a escala dos ataques que marcaram anos anteriores. Este artigo analisa por que essas duas forças coexistem, o que os dados revelam e como administradores de sistemas devem se preparar para a nova fase dessa guerra silenciosa.

Com empresas ainda lidando com um ambiente digital fragilizado e ameaças cada vez mais orientadas à infraestrutura crítica, o retorno do LockBit marca um divisor de águas. A seguir, você entenderá o impacto dessa fragmentação recorde e o que a nova geração do LockBit sinaliza sobre o futuro próximo.

O cenário pulverizado, mais grupos, menos controle

O que os números do Q3 2025 revelam

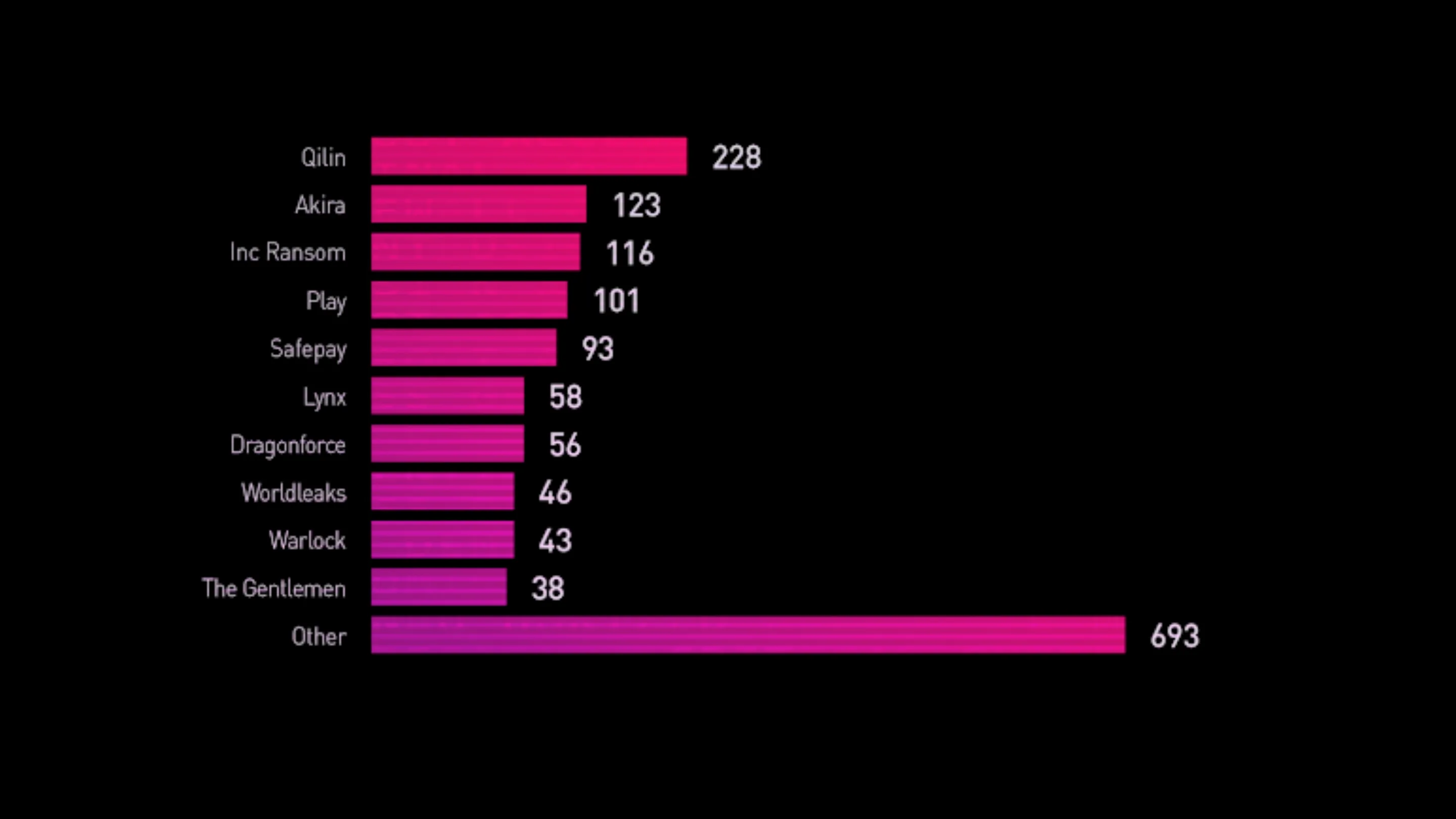

O relatório do terceiro trimestre mostra um panorama alarmante. Foram 1.590 vítimas publicadas em sites de vazamento e 14 novas marcas de ransomware surgiram apenas nesse período. A consequência é clara, mais participantes no ecossistema ilícito e uma disputa mais acirrada por relevância.

Esse movimento reduziu drasticamente a concentração de poder. Os 10 principais grupos agora representam 56% das vítimas, uma queda significativa em relação aos 71% registrados no trimestre anterior. Na prática, isso significa que as grandes operações já não controlam o mercado como antes, abrindo caminho para uma expansão sem precedentes de grupos pequenos e médios.

Grande parte dessas novas siglas é formada por ex-afiliados de operações extintas, como RansomHub e 8Base, que se reorganizam em equipes menores para manter suas atividades. Essa mobilidade de afiliados, típica do modelo de RaaS (Ransomware as a Service), dificulta a atribuição e torna o cenário extremamente volátil.

O “efeito hidra”, por que as ações policiais falham

Mesmo após operações policiais de grande impacto, como a Operação Cronos, o número de grupos ativos continua crescendo. Isso ocorre porque as forças de segurança frequentemente desmantelam apenas a infraestrutura central, deixando afiliados experientes soltos no ecossistema. Esses afiliados, por sua vez, rapidamente se organizam em novas marcas, replicando o modelo anterior com poucas mudanças técnicas.

O formato RaaS é especialmente resistente a esse tipo de repressão, os operadores principais fornecem ferramentas, portais e suporte, enquanto afiliados conduzem os ataques. Mesmo quando um núcleo é derrubado, o conhecimento adquirido pelos afiliados persiste.

Nesse ambiente descentralizado, a confiança entre criminosos também se deteriora. Muitos grupos menores não honram pagamentos após negociações, o que reduz a taxa de resgate. Essa perda de credibilidade não diminui o número de ataques, apenas aumenta os danos para as vítimas que ficam sem garantias, mesmo pagando.

O retorno do rei, o que o LockBit 5.0 traz de novo

A ameaça direta ao Linux e ESXi

O reaparecimento do LockBit 5.0 não é apenas simbólico, ele representa uma mudança estratégica. A nova versão mira diretamente Linux e ESXi, componentes centrais da infraestrutura empresarial moderna. Atacar o ESXi, ferramenta vital de virtualização da VMware, permite que criminosos criptografem dezenas de servidores simultaneamente, multiplicando o impacto dos ataques.

Essa abordagem não só causa interrupções massivas, como também acelera o tempo de resposta das vítimas, já que a paralisação de ambientes virtualizados compromete aplicações críticas, bancos de dados e serviços internos. No caso do Linux, os ataques se aprofundam na espinha dorsal da web, data centers e nuvens públicas, que dependem desse sistema operacional para rodar serviços essenciais.

Essa priorização mostra que o retorno do LockBit não é apenas um rebranding, mas uma escalada estratégica. A ameaça agora está ainda mais conectada às bases que sustentam empresas, governos e provedores de serviços.

Mais rápido, mais evasivo e com “marca”

O LockBit 5.0 chega com melhorias técnicas que elevam seu poder de ataque. A criptografia está mais rápida e o malware apresenta camadas adicionais de evasão, dificultando a detecção por soluções antivírus e EDR. Além disso, os operadores investiram em portais exclusivos de negociação, reforçando a identidade visual do grupo e diferenciando sua “marca” das dezenas de novos competidores.

No cibercrime, reputação é tudo. Paradoxalmente, grupos como LockBit são percebidos como mais confiáveis por vítimas, já que, historicamente, entregam as chaves de descriptografia após o pagamento. Embora isso não transforme o crime em algo “profissional”, cria incentivos perversos que aumentam a taxa de resgates bem-sucedidos.

Essa combinação de técnica aprimorada, foco estratégico e reputação faz do retorno do LockBit uma ameaça que pode recentralizar um mercado que parecia caminhar para a anarquia total.

O “marketing” do cibercrime, o caso DragonForce

Outro fator que influencia esse ecossistema é o surgimento de grupos que tratam a cibercriminalidade como um espetáculo. O DragonForce se destaca por usar táticas de performance, campanhas agressivas e parcerias simbólicas com grupos como LockBit e Qilin, tudo para projetar credibilidade.

Essa estratégia de comunicação, que inclui declarações públicas e supostos “serviços de auditoria de dados”, reforça a ideia de que o mercado de ransomware opera quase como um negócio formal, com marketing, alianças e competição. Enquanto grupos como DragonForce investem em visibilidade, o LockBit 5.0 usa sua marca consolidada para recuperar espaço.

Conclusão, a guerra contra o ransomware mudou de fase

O cenário atual revela duas forças coexistindo, a fragmentação recorde que dificulta a atribuição e reduz o controle sobre o mercado, e o retorno do LockBit 5.0, que ameaça recentralizar o poder e elevar a escala dos ataques contra sistemas Linux e ESXi.

Para administradores de sistemas, o alerta é claro, revisar políticas de backup, reforçar o hardening de servidores e redobrar a vigilância em ambientes virtualizados. Se a guerra contra o ransomware mudou de fase, a resposta defensiva também precisa mudar. A questão que fica é, você está preparado para essa nova onda de ataques?