A tática Golpe ClickFix está se espalhando rapidamente e mostrando que até mesmo ações aparentemente inofensivas, como resolver um falso reCAPTCHA, podem abrir caminho para a instalação silenciosa de malwares perigosos. Se você acredita estar seguro ao apenas confirmar que “não é um robô”, é hora de repensar essa confiança. Uma nova e sofisticada campanha de engenharia social está utilizando essa exata percepção para enganar usuários e comprometer sistemas inteiros.

Essa campanha, conhecida como ClickFix, foi identificada por pesquisadores de segurança e se destaca por empregar uma cadeia de ataque engenhosa que induz o usuário a executar comandos maliciosos manualmente. O objetivo final é instalar dois malwares particularmente nocivos, o Amatera Stealer e o NetSupport RAT, ambos especializados em espionagem, roubo de informações e controle remoto de máquinas comprometidas. Neste artigo, vamos dissecar o funcionamento dessa ameaça, entender como ela explora a confiança dos usuários e, principalmente, aprender como se proteger.

O Golpe ClickFix é um lembrete contundente de que as táticas de engenharia social continuam evoluindo e explorando brechas comportamentais muito mais do que falhas técnicas. Ao explorar a pressa e a distração, cibercriminosos conseguem convencer usuários a executar ações perigosas que abrem portas para infecções completas.

O que é o golpe ClickFix e como ele funciona?

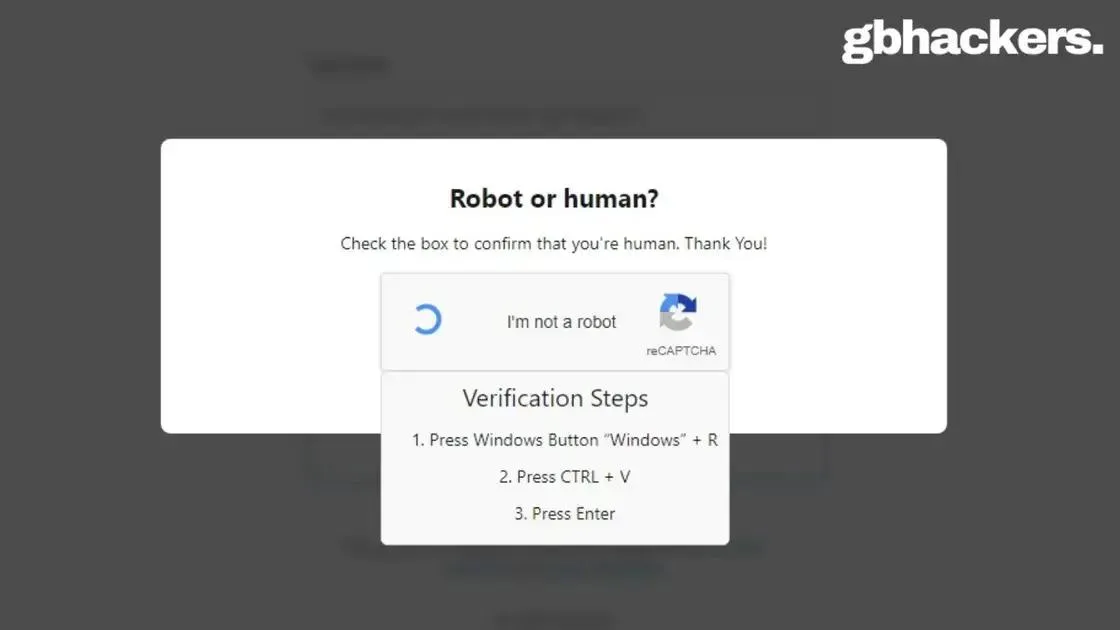

O Golpe ClickFix é uma tática de phishing que usa páginas fraudulentas para simular uma verificação de segurança semelhante ao reCAPTCHA ou ao Cloudflare Turnstile. A diferença é que, em vez de desafiar o usuário a clicar em imagens ou marcar checkboxes, a página solicita que a vítima realize uma ação “manual” para supostamente corrigir um erro de verificação.

A isca não é um anexo enviado por e-mail, mas sim uma página de phishing extremamente convincente, projetada para parecer uma verificação legítima e urgente. A página, então, instrui o usuário a copiar e colar um comando na caixa Executar do Windows (Win+R), prometendo solucionar o “erro de autenticação”.

O vetor de ataque passo a passo

Passo 1: O falso CAPTCHA

A vítima acessa um site comprometido ou um link de phishing que exibe uma verificação falsa. A página é construída para imitar interfaces familiares, como as do Google ou Cloudflare, gerando confiança imediata.

Passo 2: A instrução para copiar comandos

Em vez de um clique simples, a página apresenta uma mensagem solicitando que o usuário copie um comando suspeito e o execute manualmente na caixa Executar do Windows. Isso é um sinal de alerta absoluto, já que nenhum serviço legítimo exige ações desse tipo.

Passo 3: Execução oculta via mshta.exe

O comando executado chama o utilitário mshta.exe, que por sua vez dispara um script PowerShell oculto. Esse script é responsável por iniciar a cadeia de infecção e preparar o ambiente para o download de cargas maliciosas.

Passo 4: Download mascarado em serviços legítimos

Usando PowerShell, o script baixa uma carga inicial hospedada em serviços de armazenamento legítimos como o MediaFire, o que dificulta a detecção por soluções de segurança. Trata-se de um arquivo .NET que inicia a instalação dos payloads finais.

Os payloads: Amatera Stealer e NetSupport RAT

Uma vez que o script tenha sido executado e a carga inicial baixada, começa a fase mais perigosa do ataque: a instalação dos malwares Amatera Stealer e, posteriormente, NetSupport RAT, dependendo do valor da vítima.

Amatera Stealer: Um ladrão de dados profissional

O Amatera Stealer é considerado uma evolução do antigo ACR (AcridRain) Stealer, atuando como um ladrão de dados robusto e altamente especializado. Seu foco principal é roubar informações de alto valor, incluindo:

• Carteiras de criptomoedas

• Senhas e cookies de navegadores

• Aplicativos de mensagens

• Clientes FTP

• Serviços de e-mail

Esse malware é distribuído no formato MaaS (Malware as a Service) e empacotado pelo serviço PureCrypter, mantido por um agente conhecido como PureCoder. Isso significa que cibercriminosos de diferentes grupos podem pagar para utilizar o malware, tornando sua disseminação muito mais ampla e modular.

O Amatera também utiliza técnicas avançadas de evasão, incluindo chamadas de sistema WoW64, que dificultam a detecção por antivírus e soluções de EDR, tornando-o especialmente furtivo.

NetSupport RAT: O controle total

Se o Amatera Stealer detectar que o sistema da vítima possui um perfil valioso, como um computador corporativo ou uma máquina que armazena carteiras de criptomoedas, uma segunda fase do ataque é ativada. Nesse caso, o malware baixa o NetSupport RAT, uma ferramenta legítima de suporte remoto que costuma ser abusada por cibercriminosos.

Um RAT (Remote Access Trojan) permite que o invasor controle completamente a máquina infectada. Com o NetSupport RAT, o invasor pode:

• Navegar pelos arquivos do sistema

• Transferir dados

• Instalar outros malwares

• Movimentar-se lateralmente em redes corporativas

Esse segundo estágio só é acionado quando a vítima é considerada “interessante”, tornando o ataque seletivo e ainda mais difícil de rastrear.

Como identificar e se proteger do golpe ClickFix

A prevenção contra o Golpe ClickFix depende principalmente da atenção do usuário e de medidas básicas de higiene digital. Algumas práticas essenciais incluem:

Desconfie de verificações “manuais”

Nenhuma plataforma legítima pedirá que você copie e cole comandos no Executar, no PowerShell ou no Prompt de Comando como forma de verificação.

Nunca execute comandos desconhecidos

Ferramentas de linha de comando são extremamente poderosas. Executar instruções vindas de sites ou mensagens suspeitas é o mesmo que entregar acesso total ao seu sistema.

Cuidado com redirecionamentos

O ClickFix costuma aparecer em sites comprometidos, pop-ups maliciosos e campanhas de phishing. Se um site desconhecido pedir para você resolver verificações fora do comum, feche a página imediatamente.

Mantenha seu sistema atualizado

Sistemas operacionais atualizados, antivírus ou EDRs modernos e navegadores seguros são sua primeira linha de defesa.

O panorama das ameaças: ClickFix não está sozinho

O Golpe ClickFix é parte de uma tendência crescente. Pesquisadores já observaram outras campanhas semelhantes em circulação, como:

• XWorm, distribuído via arquivos VBS

• SmartApeSG, que também utiliza a abordagem ClickFix

• Kits de phishing como Tycoon 2FA e Cephas

Essas campanhas demonstram uma evolução nas táticas de engenharia social, priorizando a execução manual de comandos e o engano psicológico.

Conclusão: A engenharia social continua sendo a arma número um

O Golpe ClickFix expõe uma realidade preocupante, a de que os cibercriminosos estão se tornando mais sofisticados ao induzir usuários a realizar ações perigosas. Ao combinar técnicas de engenharia social com malwares poderosos distribuídos via MaaS, como o Amatera Stealer, os atacantes ampliam consideravelmente seu alcance e impacto.

A melhor defesa continua sendo a informação. Compartilhe este artigo, alerte outras pessoas e adote uma postura cética sempre que encontrar verificações suspeitas ou solicitações incomuns de segurança na web.

![Como usar GeoIP no Linux: Bloqueio por país e análise de tráfego [Guia 2026] 4 H0UMzxwm geoip linux](https://uploads.sempreupdate.com.br/2026/01/H0UMzxwm-geoip-linux-615x410.webp)

![Como usar GeoIP no Linux: Bloqueio por país e análise de tráfego [Guia 2026] 6 H0UMzxwm geoip linux](https://uploads.sempreupdate.com.br/2026/01/H0UMzxwm-geoip-linux-330x220.webp)