A recente descoberta da Operação WrtHug reacendeu o debate sobre as falhas ASUS WRT, um risco crescente para quem ainda utiliza roteadores antigos e sem suporte. Pesquisadores identificaram que dezenas de milhares de dispositivos foram sequestrados, criando uma botnet massiva que cresce explorando vulnerabilidades conhecidas e não corrigidas. Esse cenário expõe um problema grave, a permanência de equipamentos End-of-Life (EoL) em uso doméstico e corporativo, ampliando a superfície de ataque e permitindo que operadores maliciosos dominem redes inteiras.

A WrtHug mostra que roteadores obsoletos não representam apenas desempenho ruim, representam portas abertas para criminosos explorarem falhas n-day, aquelas vulnerabilidades já documentadas e para as quais o fabricante não fornece mais correções. Neste artigo você vai entender como funciona a operação, por que os roteadores ASUS WRT EoL são tão vulneráveis e o que fazer imediatamente para se proteger.

Roteadores são peças centrais da segurança de uma rede e, quando ficam sem suporte, tornam-se pontos ideais para ataques silenciosos. A campanha WrtHug é um lembrete contundente do impacto que dispositivos abandonados pelo fabricante podem causar, especialmente quando permanecem conectados à internet sem atualizações.

O que é a operação WrtHug e como ela funciona

A Operação WrtHug é uma campanha avançada de sequestro e controle de roteadores ASUS que já passaram do período de suporte oficial. Os atacantes exploram falhas n-day, configuram acesso persistente e integram os dispositivos comprometidos a uma botnet distribuída. O objetivo dessa infraestrutura maliciosa varia, podendo incluir ataques de negação de serviço, ocultação de tráfego criminoso, varreduras em massa e invasões subsequentes em outras redes.

A operação se distingue pelo uso de certificados TLS legítimos, emitidos por autoridades de certificação reconhecidas, o que permite mascarar o tráfego entre os servidores de comando e controle e os roteadores sequestrados. Essa tática dificulta a detecção por firewalls e sistemas tradicionais de análise, especialmente em ambientes domésticos.

Os países mais afetados até agora incluem Estados Unidos, Índia, Japão e vários da Europa, mas o impacto é global. Roteadores antigos, largamente distribuídos ao longo da última década, continuam acessíveis e vulneráveis, tornando a botnet uma ameaça constante e em expansão.

A vulnerabilidade dos roteadores ASUS WRT End-of-Life (EoL)

Quando um dispositivo entra em EoL, ele deixa de receber atualizações de segurança, correções críticas e novos firmwares. No caso dos roteadores ASUS WRT, isso significa que falhas descobertas posteriormente jamais serão corrigidas pelo fabricante. A Operação WrtHug se aproveita exatamente disso, explorando seis vulnerabilidades n-day, todas documentadas, amplamente conhecidas e ainda ativas em milhares de aparelhos.

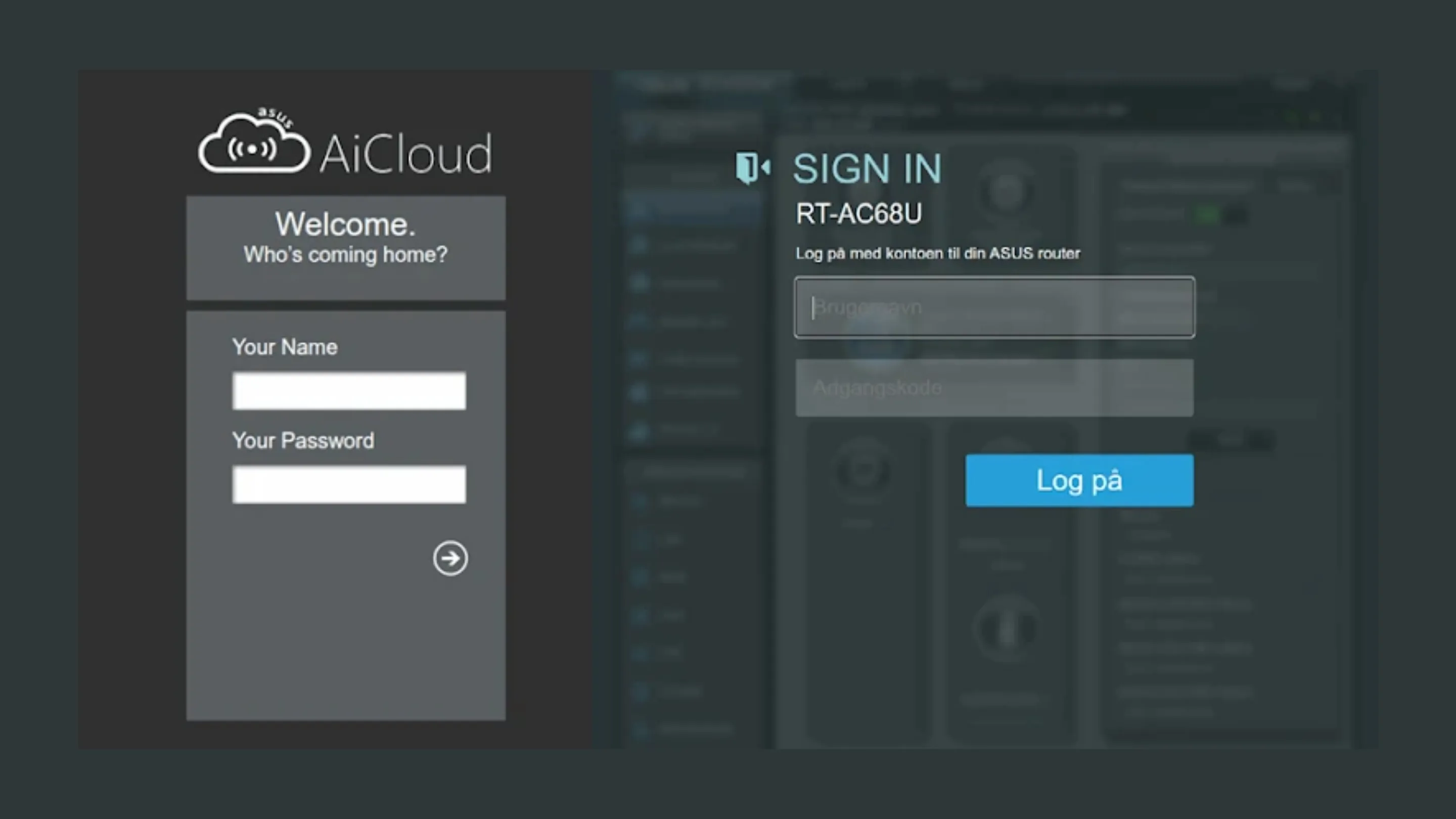

Entre os componentes mais explorados está o ASUS AiCloud, um serviço de acesso remoto que, uma vez comprometido, fornece ao atacante uma porta privilegiada para instalar cargas maliciosas. Esse serviço continua habilitado por padrão em muitos modelos antigos, o que facilita ainda mais a exploração.

Falhas específicas exploradas e a conexão com outras botnets

Os pesquisadores identificaram que as falhas CVE-2023-32681, CVE-2023-32682, CVE-2023-32683, CVE-2023-32684, CVE-2023-41345 e CVE-2023-41346 são usadas de forma combinada para executar código remotamente e assumir o controle total do roteador. Essas mesmas vulnerabilidades já haviam sido utilizadas em campanhas como AyySSHush, associada a grupos de origem China Nexus, conhecidos pela automação de ataques em larga escala contra dispositivos IoT.

A reincidência dessas falhas em múltiplas botnets mostra que o ecossistema de roteadores desatualizados se tornou um alvo permanente, onde criminosos reutilizam código de ataque e ampliam suas infraestruturas com mínimo esforço técnico, aproveitando dispositivos que permanecem vulneráveis por anos.

Lista de modelos de roteadores ASUS visados

Os modelos afetados pela Operação WrtHug incluem diversos aparelhos que há anos deixaram de receber suporte oficial. Entre os principais identificados, estão:

4G-AC55U, DSL-AC68U, GT-AC5300, RT-AC88U, RT-AC3100, RT-N66U, RT-AC1900P, RT-AC68U, RT-AC87U, RT-AC3200, RT-AC66U B1, RT-AC1750, RT-AC52U, RT-AC1200, RT-AC1200G+, RT-AC53, RT-N14U e RT-N12VP.

É fundamental que cada usuário consulte o modelo exato do próprio roteador, já que muitos desses aparelhos ainda estão ativos em residências e pequenos escritórios, operando diariamente sem que seus proprietários saibam que já não possuem qualquer camada de proteção oficial.

Como se proteger, ações essenciais para sua segurança de rede

Verificar se o roteador é EoL é o primeiro passo para impedir que sua rede seja integrada à Operação WrtHug ou a outras botnets. Se o dispositivo estiver sem suporte, o ideal é substituí-lo imediatamente por um modelo moderno, atualizado e com garantia de ciclos contínuos de segurança.

Caso ainda exista firmware disponível, mesmo que antigo, é importante aplicar todas as atualizações. Isso reduz a exposição às falhas n-day e pode desabilitar serviços vulneráveis por padrão.

Desativando o ASUS AiCloud e outros serviços de acesso remoto

Um ponto crítico é garantir que o ASUS AiCloud, o acesso remoto via WAN, o DDNS integrado e portas abertas sejam desativados. Esses serviços, quando combinados com vulnerabilidades conhecidas, permitem que atacantes explorem o roteador com ferramentas automatizadas, criando pontos de entrada invisíveis para o usuário comum.

Além disso, recomenda-se adotar boas práticas gerais de segurança, como senhas fortes e únicas, desativação de UPnP, monitoramento de dispositivos conectados à rede, uso de DNS mais seguro e reinicializações periódicas para remover cargas maliciosas temporárias.

Para quem precisa manter um roteador antigo por razões específicas, mesmo não sendo recomendado, é essencial isolá-lo em uma rede separada, limitar sua exposição à internet e monitorar tráfego suspeito, especialmente conexões persistentes para endereços desconhecidos.

Conclusão, o lembrete sombrio do hardware desatualizado

A Operação WrtHug reforça que manter equipamentos EoL é um risco concreto, especialmente quando falhas antigas continuam presentes e exploráveis. A combinação de vulnerabilidades, serviços expostos e a falta de suporte transforma esses dispositivos em alvos ideais para botnets sofisticadas, que hoje utilizam certificados TLS legítimos e infraestrutura resiliente para se manterem invisíveis.

Para usuários domésticos e entusiastas de tecnologia, o impacto é direto, já que um roteador comprometido afeta toda a rede, rouba dados, desvia tráfego e expõe dispositivos internos a outras invasões. Identificar rapidamente o status de suporte do roteador e substituí-lo quando necessário é uma das ações mais importantes na proteção digital contemporânea.

O alerta é claro, verifique agora mesmo o status de EoL dos seus dispositivos de rede e compartilhe essa informação com familiares e amigos para reduzir o alcance de botnets como a WrtHug, que prosperam graças ao uso contínuo de hardware desatualizado.