O vazamento JSONFormatter e CodeBeautify expôs uma realidade alarmante, credenciais de infraestrutura crítica pertencentes a empresas, governos e organizações sensíveis foram publicadas abertamente na internet por meio de ferramentas simples de formatação de código. O incidente, revelado pela equipe da watchTowr Labs, trouxe à tona milhares de chaves de API, arquivos de configuração, registros de servidores e segredos corporativos que nunca deveriam ter sido compartilhados.

Este artigo explica, de forma acessível e direta, o que aconteceu, por que esse vazamento de credenciais online ocorreu e quais medidas imediatas desenvolvedores, equipes de TI e gestores podem adotar para evitar a chamada cola perigosa. Também discutimos as implicações de higiene digital, já que o problema não é apenas técnico, mas profundamente humano.

Ferramentas como JSONFormatter e CodeBeautify são extremamente populares, usadas diariamente por milhões de desenvolvedores do mundo inteiro. Sua acessibilidade e conveniência escondem um risco crítico, quando o usuário cola código contendo segredos, essas plataformas podem armazenar e indexar esse conteúdo publicamente. O resultado é um vetor de ataque que não depende de invasão, apenas de descuido.

O escopo chocante do vazamento: mais de 80 mil arquivos expostos

A investigação da watchTowr Labs encontrou mais de 80.000 arquivos publicamente acessíveis, totalizando cerca de 5 GB de dados contendo informações confidenciais. Esses arquivos foram expostos por meio do recurso de salvar e compartilhar presente em plataformas como JSONFormatter e CodeBeautify, um mecanismo que gera links públicos para qualquer código colado nessas ferramentas, mesmo quando o usuário não tem intenção de divulgar nada.

Quais tipos de segredos foram comprometidos?

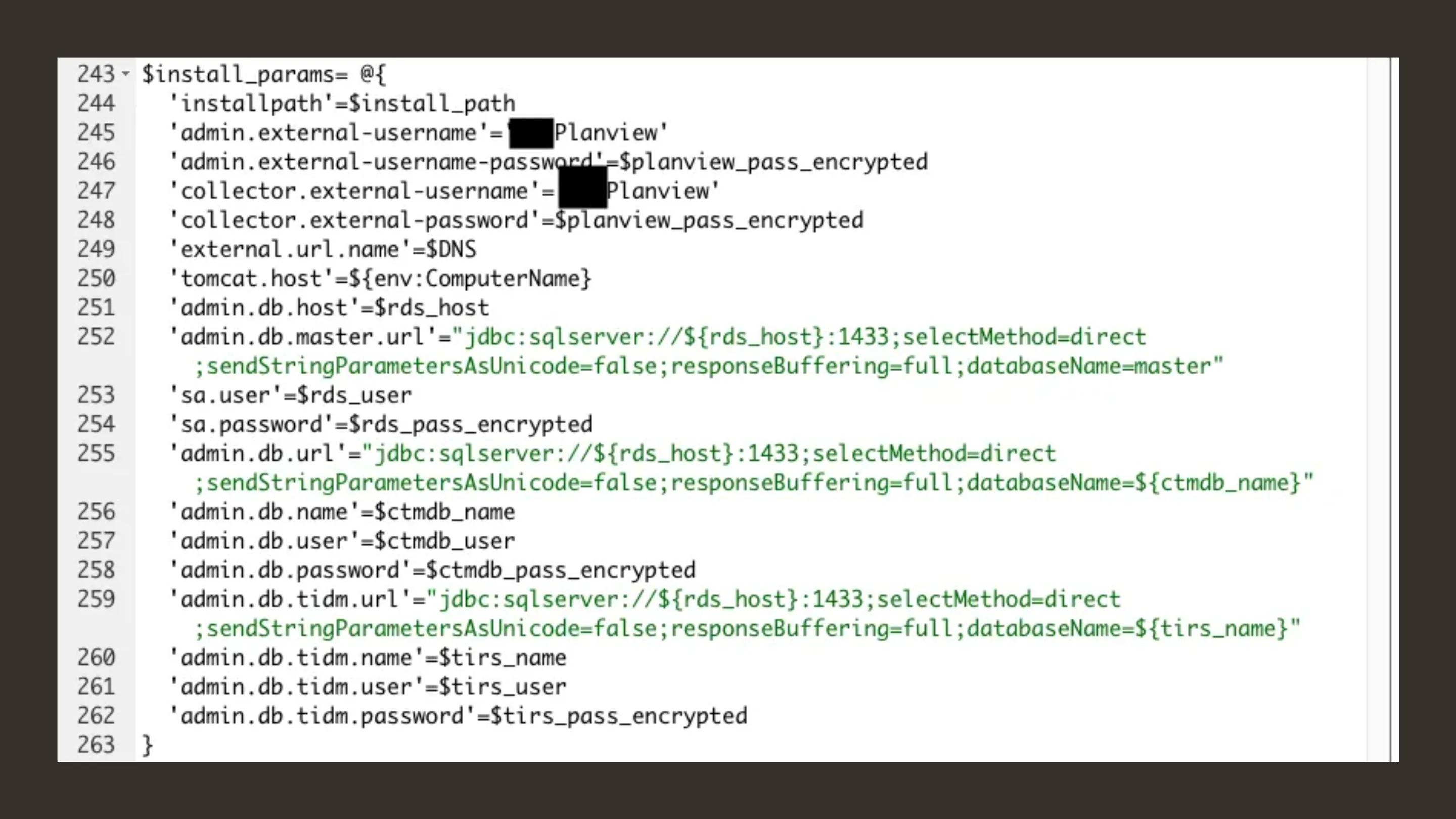

Entre os dados expostos, foram encontrados segredos de alto impacto, como:

- Chaves de API de serviços populares.

- Credenciais do Active Directory e estruturas completas de autenticação corporativa.

- Acessos SSH e registros sensíveis de sessões.

- Tokens e segredos da AWS, incluindo chaves de acesso e chaves secretas.

- Senhas de FTP e SFTP usadas em servidores de produção.

Configurações completas de ambientes, incluindo variáveis de ambiente e arquivos como .env e config.json.

Essas informações podem permitir desde acesso privilegiado a servidores até a invasão completa de sistemas críticos.

Os setores mais vulneráveis

A análise revelou que organizações de governo, finanças, infraestrutura crítica, telecomunicações e até empresas especializadas em cibersegurança foram afetadas pelo vazamento.

A presença de credenciais governamentais e de setores de utilidade pública reforça a gravidade deste incidente, já que esses dados podem ser explorados por agentes mal-intencionados, grupos criminosos e até atores estatais.

A falha de design: por que a exposição aconteceu?

A raiz do problema está no recurso de salvar e compartilhar código, que gera URLs previsíveis. Quando o usuário clicava em salvar no JSONFormatter ou CodeBeautify, o site criava um link público semelhante a:

jsonformatter.org/<id>

oucodebeautify.org/share/<id>

Esses IDs seguem padrões numéricos, o que permite que bots façam varreduras sequenciais e coletem milhares de arquivos sem qualquer autenticação.

Ou seja, a exposição não ocorreu por invasão, e sim porque o design das ferramentas pressupõe que qualquer conteúdo salvo possa ser compartilhado publicamente. O problema surge quando usuários inserem dados sensíveis, muitas vezes sem perceber, que passam a estar disponíveis abertamente na internet.

Prova de exploração: o que acontece com os dados vazados

Para comprovar que esses vazamentos são ativamente monitorados por atacantes, a equipe da watchTowr publicou chaves falsas da AWS nos links expostos. Em menos de 48 horas, essas credenciais começaram a ser utilizadas por bots e scanners automatizados, demonstrando que criminosos estão constantemente minerando URLs como essas em busca de informações valiosas.

Esse comportamento revela uma realidade preocupante, não apenas os dados vazados são acessíveis, eles são procurados ativamente. Bots de exploração vasculham a internet atrás de URLs previsíveis que possam conter segredos, sabendo que muitos desenvolvedores não têm consciência dos riscos de colar trechos de código online.

A reação imediata dos sites

Após a divulgação do relatório, tanto o JSONFormatter quanto o CodeBeautify desativaram temporariamente o recurso de salvar arquivos, evitando que novos dados sensíveis fossem expostos. A ação foi rápida, mas não impede que todos os arquivos compartilhados antes da correção continuem disponíveis, muitos já foram replicados em bancos de dados e caches externos.

Guia prático de segurança: como evitar a cola perigosa

A causa raiz desse vazamento não é apenas tecnológica, é um problema de comportamento do usuário. Desenvolvedores colam códigos completos, logs e arquivos de configuração em ferramentas online sem antes higienizar o conteúdo. Para evitar que o vazamento JSONFormatter e CodeBeautify se repita, algumas boas práticas são essenciais.

Alternativas seguras para formatação de código

Nunca dependa exclusivamente de ferramentas online para visualizar ou formatar código sensível. Soluções mais seguras incluem:

- Formatadores embutidos em IDEs como VS Code, JetBrains, Atom ou Sublime Text.

- Plugins locais que formatam JSON, XML ou outros tipos de dados offline.

- Ferramentas self hosted que podem ser instaladas internamente em servidores da empresa, garantindo que nenhum dado saia da rede.

Mesmo quando for necessário usar uma ferramenta online, desenvolvedores devem garantir que nenhum elemento colado contenha senhas, tokens, chaves privadas ou scripts que exponham segredos.

Implementando um gerenciamento de segredos robusto

Uma política moderna de TI exige que segredos nunca sejam armazenados diretamente no código fonte. Para isso, recomenda se:

Uso de Secrets Managers como HashiCorp Vault, AWS Secrets Manager, Google Secret Manager ou Azure Key Vault.

Armazenar credenciais em variáveis de ambiente, jamais dentro de arquivos versionados ou trechos enviados a ferramentas externas.

Rotacionar chaves periodicamente, especialmente após incidentes de exposição.

Monitorar logs de acesso à infraestrutura para detectar usos indevidos de credenciais potencialmente vazadas.

Automatizar pipelines de CI/CD utilizando ferramentas que validem a ausência de segredos antes do push para repositórios.

Conclusão e impacto: a lição de higiene digital

O caso envolvendo JSONFormatter e CodeBeautify mostra que o maior risco de segurança nem sempre está em vulnerabilidades sofisticadas, mas em ações humanas rotineiras. Milhares de credenciais vazaram porque alguém colou informações sensíveis em uma ferramenta prática, mas insegura por padrão.

O impacto desse tipo de erro é profundo, já que um único arquivo exposto pode comprometer sistemas inteiros. A lição é clara, ferramentas online devem ser usadas com extrema cautela e políticas internas precisam ser revisadas imediatamente.

Desenvolvedores e gestores devem agir agora, revisando procedimentos, auditando segredos recentes e educando suas equipes sobre o risco da cola perigosa. O esforço preventivo é mínimo comparado ao impacto potencial de um vazamento global como este.