No universo de criptomoedas, a confiança em ferramentas digitais é essencial, mas também pode se tornar um vetor de ataques. Recentemente, pesquisadores de segurança descobriram uma extensão maliciosa Solana chamada Crypto Copilot, disponível na Chrome Web Store, que enganava usuários para desviar fundos durante transações de swap na Raydium. O golpe é um alerta urgente para todos que utilizam carteiras web3 e extensões de navegador, mostrando que até ferramentas aparentemente legítimas podem ser usadas para roubo de SOL.

O ataque do Crypto Copilot demonstra como golpistas exploram a confiança dos usuários em extensões populares, inserindo uma transferência furtiva de fundos antes que a assinatura de uma transação seja completada. O mecanismo é sofisticado, ofuscado e praticamente invisível para quem não inspeciona cada instrução de blockchain. Este artigo detalha como a fraude funcionava, os sinais de alerta que os usuários devem observar e as medidas essenciais para se proteger de malware Solana.

Além de explicar o funcionamento da extensão, este texto oferece dicas práticas de segurança para quem utiliza extensões Chrome no ecossistema web3, reforçando a importância de auditar cada instalação e revisar permissões de transação. Com isso, buscamos alertar a comunidade de forma clara, informativa e prática, promovendo maior segurança digital.

O golpe da Crypto Copilot: injeção furtiva na Raydium

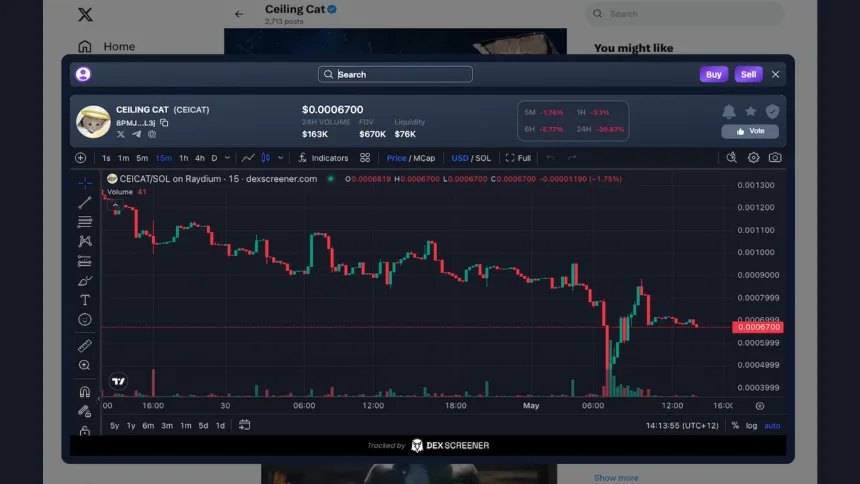

A extensão Crypto Copilot chamava atenção por sua descrição aparentemente útil: prometia facilitar swaps na Raydium, um DEX popular no ecossistema Solana, ajudando usuários a otimizar taxas e gerenciar tokens. No entanto, ela continha código malicioso que injetava uma transferência de SOL para uma carteira controlada pelo golpista antes mesmo da assinatura do swap pelo usuário.

A extensão possuía algumas centenas de instalações, e seu desenvolvedor apresentava-se como confiável, explorando a reputação do Chrome Web Store para alcançar vítimas. O golpe aproveitava o método utilitário oculto SystemProgram.transfer, uma função legítima da Solana, permitindo que a transação adicional fosse executada sem alerta visual. Dessa forma, o usuário assinava o swap pensando que estava realizando apenas a operação desejada, enquanto uma taxa furtiva era enviada para o atacante.

A mecânica da fraude: taxas ocultas e ofuscação

O valor desviado pela Crypto Copilot era relativamente baixo por transação, em torno de 0,0013 SOL ou 0,05% do valor do swap, mas em grande volume poderia gerar lucro significativo para os criminosos. A carteira de destino era codificada diretamente no código da extensão, que também utilizava técnicas de minificação e ofuscação para dificultar a detecção.

Essa estratégia é comum em malware Solana, pois torna quase impossível para usuários comuns identificar a fraude apenas visualizando a extensão ou a interface do swap. Apenas uma inspeção detalhada de cada instrução em blockchain revelaria a transferência oculta.

Por que o golpe é difícil de detectar pelo usuário?

O Crypto Copilot explorava a confiança visual do usuário. A interface de swap mostrava apenas a operação principal, omitindo a transferência adicional de taxa. Para aumentar a credibilidade, a extensão se integrava a serviços legítimos como DexScreener e Helius RPC, dando aparência de funcionalidade legítima e confiável.

Essa combinação de elementos legítimos e código malicioso cria um ambiente quase invisível de fraude, dificultando a percepção do usuário. O golpe demonstra como é fácil explorar a interface amigável das extensões Chrome e a confiança em plataformas web3.

O risco da confiança e a necessidade de inspecionar transações

A lição mais importante do caso Crypto Copilot é que usuários de Solana devem revisar cada transação e instrução antes de assinar. Ferramentas como Solana Explorer ou extensões que exibem detalhes das transações podem ajudar a identificar transferências suspeitas. A confiança cega em extensões, mesmo populares ou com avaliações positivas, é um risco significativo para quem mantém SOL em carteiras conectadas ao navegador.

Como se proteger de extensões maliciosas e golpes de drenagem de carteira

Para reduzir o risco de cair em golpes como o Crypto Copilot, os usuários devem seguir boas práticas de segurança:

- Verificar o desenvolvedor e histórico da extensão antes de instalar.

- Conferir o número de instalações e avaliações, desconfiando de extensões novas com muitas promessas.

- Auditar o código, se possível, ou consultar análises de segurança de fontes confiáveis.

- Revisar todas as permissões de transação, garantindo que nenhuma transferência não autorizada seja incluída.

- Desconfiar de extensões que interagem diretamente com DEXs ou carteiras sem transparência total.

Adotar essas medidas ajuda a prevenir fraudes e a manter a integridade das carteiras de Solana.

Conclusão e o futuro da segurança em extensões web3

O golpe da Crypto Copilot é um alerta urgente sobre os riscos de confiar cegamente em extensões de navegador, mesmo em ambientes avançados como web3. A injeção de taxas ocultas na Raydium evidencia a necessidade de inspeção detalhada de transações e revisão constante das ferramentas instaladas.

Para usuários de Solana e entusiastas de criptomoedas, a recomendação é clara: verifique imediatamente suas extensões instaladas, desconecte carteiras de ferramentas suspeitas e compartilhe este alerta com a comunidade. A segurança digital em extensões Chrome é responsabilidade de cada usuário, e a atenção aos detalhes é a principal defesa contra fraudes sofisticadas como esta.