O ataque ClickFix é uma técnica de engenharia social que vem sendo aprimorada por grupos criminosos e agora surge em uma variante muito mais sofisticada. A nova campanha explora componentes legítimos do Windows, como o App-V, além de serviços confiáveis como o Google Agenda, para distribuir o malware Amatera sem levantar suspeitas imediatas. O resultado é um golpe difícil de detectar, que transforma ações comuns do usuário em vetores de infecção.

Diferente de ataques tradicionais que dependem de downloads explícitos ou exploits visíveis, o ataque ClickFix se baseia em manipulação psicológica. O usuário acredita estar realizando um procedimento de segurança rotineiro, quando na verdade executa comandos que ativam scripts do próprio sistema operacional. Essa combinação de engenharia social com ferramentas legítimas torna a ameaça especialmente perigosa.

O que é o ClickFix e como ele engana o usuário

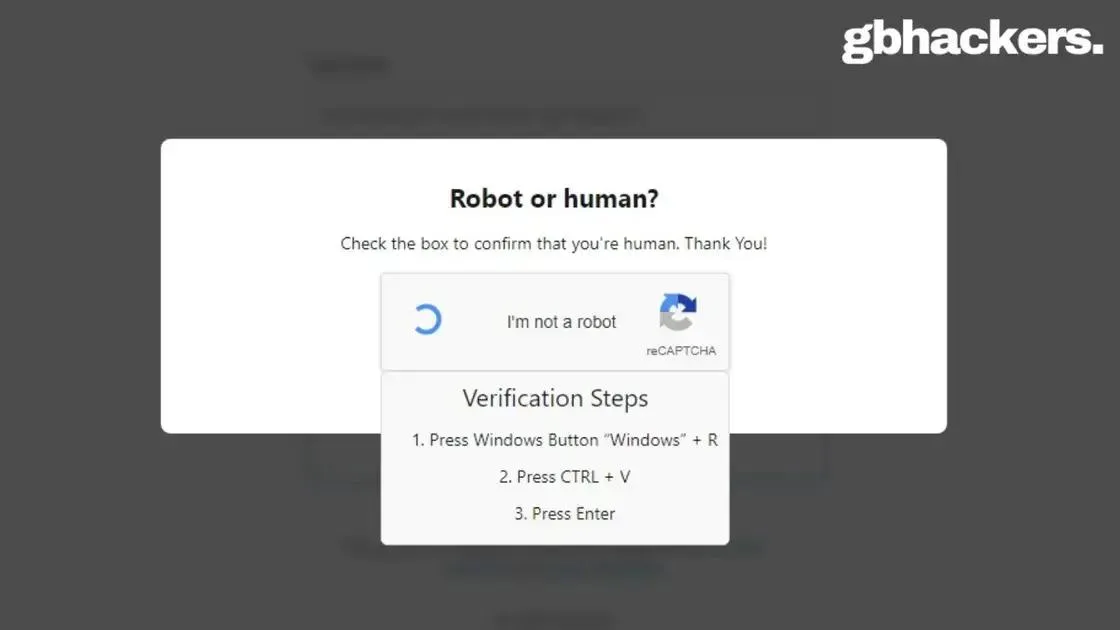

O ClickFix é uma fraude que começa, quase sempre, com uma página falsa exibindo um suposto CAPTCHA ou aviso de verificação. O site informa que, para continuar, o visitante precisa confirmar que não é um robô, mas o processo não segue o padrão conhecido de marcar imagens ou resolver desafios simples.

Em vez disso, a página orienta o usuário a copiar um código e colá-lo manualmente na janela “Executar” do Windows, acessada pelo atalho Win + R. O texto costuma afirmar que esse procedimento é necessário para corrigir um erro, liberar o acesso ou concluir a verificação de segurança.

Ao executar esse comando, o próprio usuário inicia o ataque. Não há exploração direta de vulnerabilidades do sistema, o que torna o Ataque ClickFix eficaz mesmo em máquinas totalmente atualizadas. O golpe funciona porque se apoia na confiança e na falta de familiaridade do usuário com comandos internos do Windows.

O papel do Microsoft App-V na infecção

Na nova versão do ataque ClickFix, os criminosos passaram a abusar do Microsoft App-V, uma tecnologia legítima usada para virtualização e gerenciamento de aplicativos, muito comum em ambientes corporativos.

O comando fornecido na página falsa chama o script SyncAppvPublishingServer.vbs, que faz parte do próprio Windows. Por ser um componente oficial da Microsoft, sua execução raramente gera alertas em soluções de segurança.

Esse script é usado como um intermediário para acionar o PowerShell de forma disfarçada. Na prática, o sistema acredita estar executando uma rotina administrativa comum, enquanto o PowerShell é carregado com parâmetros que permitem baixar e executar código malicioso em segundo plano.

Essa técnica ajuda o Ataque ClickFix a passar despercebido, pois evita a execução direta de arquivos suspeitos logo no início da infecção.

Escondendo rastros: Google Agenda e imagens PNG

Após a execução inicial, o ataque avança para uma etapa ainda mais discreta. O PowerShell passa a buscar informações de configuração armazenadas em um evento específico do Google Agenda.

Esses eventos contêm dados codificados que indicam, por exemplo, onde baixar o próximo estágio do malware ou quais comandos adicionais devem ser executados. Como a comunicação ocorre com um serviço amplamente confiável, o tráfego dificilmente é bloqueado por firewalls ou sistemas de filtragem.

Além disso, os criminosos utilizam esteganografia em imagens PNG. Nessas imagens, o código malicioso fica oculto dentro do arquivo, sem alterar sua aparência visual. Quando o sistema baixa a imagem, o script extrai o conteúdo escondido e dá continuidade à infecção, dificultando a análise forense e a detecção automática.

O malware Amatera: O que ele rouba?

O objetivo final do ataque ClickFix é instalar o malware Amatera, classificado como um infostealer. Uma vez ativo, ele começa a coletar informações sensíveis armazenadas no sistema da vítima.

O Amatera é capaz de roubar credenciais salvas em navegadores, cookies de sessão, histórico de navegação, dados de preenchimento automático e informações de extensões instaladas. Em alguns casos, também coleta dados relacionados a carteiras de criptomoedas e contas online.

Além disso, o malware reúne informações do próprio sistema, como versão do Windows, idioma, lista de softwares instalados e identificadores da máquina. Esses dados são enviados para servidores controlados pelos atacantes e podem ser usados em fraudes, invasões de contas ou revendidos em mercados clandestinos.

Como se proteger desta nova ameaça

A principal defesa contra o ataque ClickFix é a conscientização. Nenhum site legítimo solicita que o usuário copie comandos e os execute manualmente no Windows como parte de um CAPTCHA ou verificação de segurança.

Evite colar comandos desconhecidos na janela “Executar” ou no PowerShell, independentemente da aparência profissional do site. Desconfie sempre de instruções que fogem do padrão.

Se você não utiliza virtualização de aplicativos, considere avaliar a desativação do App-V, especialmente em ambientes domésticos. Isso reduz a superfície de ataque disponível para esse tipo de técnica.

Mantenha o sistema operacional e as soluções de segurança sempre atualizados e dê preferência a ferramentas que monitorem comportamento suspeito, não apenas assinaturas de malware.

Em empresas, é fundamental treinar usuários, monitorar a execução de scripts como SyncAppvPublishingServer.vbs e aplicar políticas de restrição ao uso indevido do PowerShell.

Conclusão: O ClickFix como reflexo da evolução do malware moderno

O ataque ClickFix demonstra como o cibercrime evoluiu para explorar cada vez mais o comportamento humano e a confiança em ferramentas legítimas. O uso do App-V, do Google Agenda e de esteganografia em imagens mostra que ataques modernos não dependem apenas de falhas técnicas, mas de criatividade e engano.

À medida que o modelo de malware como serviço se torna mais acessível, campanhas como essa tendem a se multiplicar. Compartilhar informação e manter-se atento a sinais de engenharia social é uma das formas mais eficazes de reduzir o impacto dessas ameaças.