O golpe do e-mail da Microsoft acende um alerta preocupante no cenário atual de segurança digital: confiar cegamente em mensagens enviadas por endereços oficiais pode ser um erro caro. Uma nova campanha de phishing está explorando um recurso legítimo do Power BI para disparar e-mails autênticos, capazes de driblar filtros de segurança e convencer até usuários experientes.

A ameaça não surge em um vácuo. Em 2024, golpes digitais geraram prejuízos bilionários globalmente, reforçando que os criminosos estão cada vez mais sofisticados. Neste caso, além de utilizar um domínio real da Microsoft, os golpistas adicionam um elemento psicológico poderoso: um número de telefone falso que induz a vítima a buscar “suporte técnico” imediato.

O episódio mostra uma mudança importante no comportamento do cibercrime. Mesmo domínios legítimos podem ser usados como arma quando ferramentas confiáveis são manipuladas. Em outras palavras, a autenticidade do remetente já não é garantia de segurança.

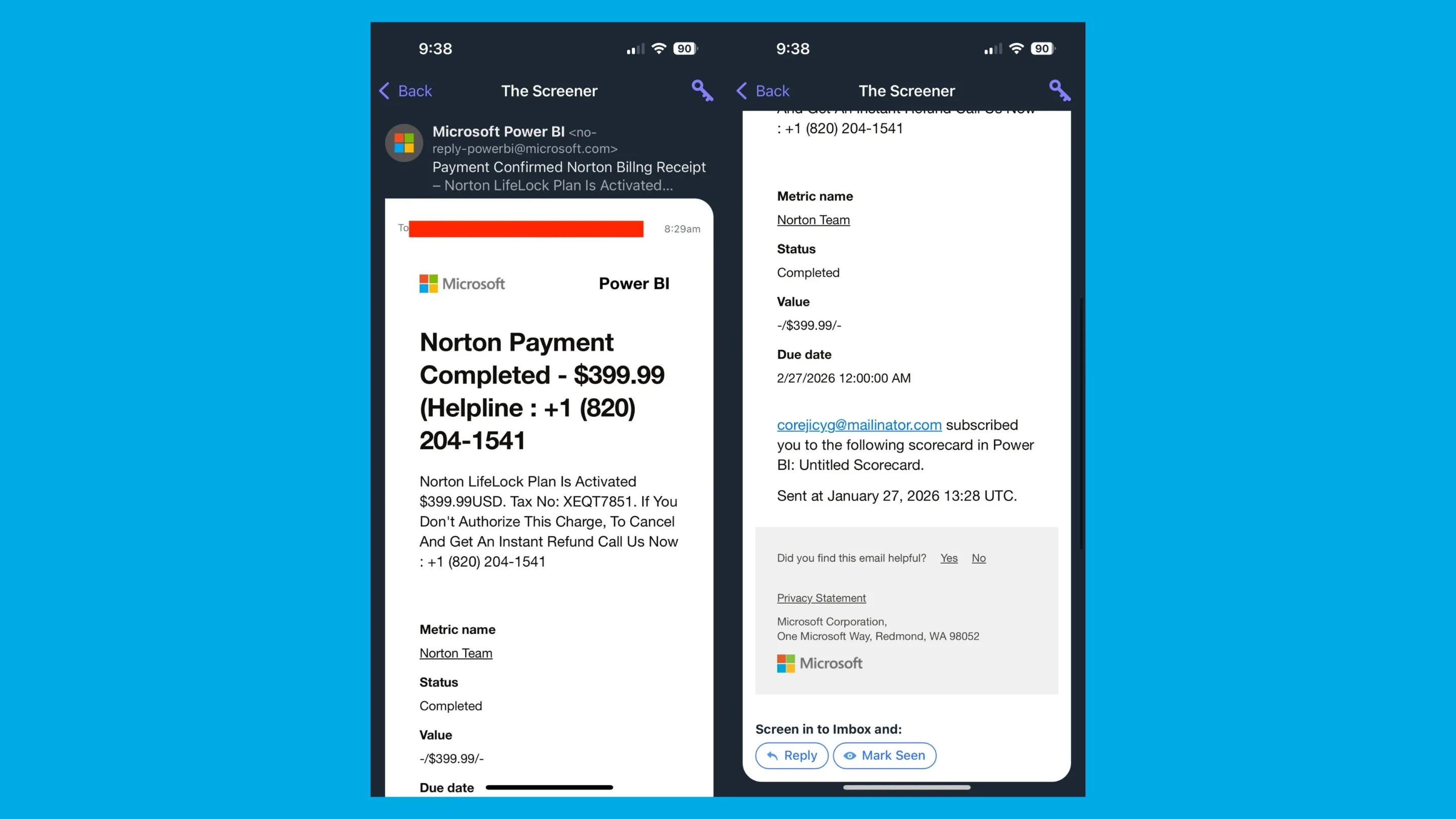

Como o golpe do Power BI funciona na prática

O golpe do e-mail da Microsoft começa com uma mensagem enviada pelo endereço legítimo no-reply-powerbi@microsoft.com. Como o e-mail parte da infraestrutura oficial da empresa, ele tende a passar por verificações como SPF, DKIM e DMARC, reduzindo as chances de ser marcado como spam.

Normalmente, a mensagem alerta sobre uma suposta atividade suspeita, problema na assinatura ou risco de perda de dados. O texto é construído para gerar urgência, incentivando a vítima a agir rapidamente antes que algo pior aconteça.

O diferencial dessa campanha está na credibilidade técnica. Ao contrário de ataques tradicionais, que usam domínios falsificados, aqui os criminosos se apoiam em um serviço real para aumentar a taxa de sucesso.

A brecha nas assinaturas de painéis

O ponto central do ataque está no recurso de assinaturas do Power BI, que permite compartilhar relatórios e dashboards por e-mail automaticamente.

Os golpistas criam um painel aparentemente legítimo e inserem conteúdo malicioso na mensagem que acompanha a assinatura. Como o sistema apenas entrega o material configurado pelo usuário que criou o relatório, o e-mail chega com aparência totalmente profissional.

Entre as táticas observadas estão:

- Mensagens alertando sobre “atividade incomum”.

- Avisos de suposta expiração de conta.

- Orientações para entrar em contato com um suporte urgente.

Tudo isso sem precisar falsificar o endereço do remetente.

Essa técnica evidencia uma tendência crescente no phishing moderno: abusar de plataformas confiáveis para reduzir suspeitas e aumentar a probabilidade de interação.

O perigo do suporte telefônico falso e acesso remoto

Uma característica marcante do golpe do e-mail da Microsoft é a preferência pelo contato telefônico em vez de links maliciosos.

Ao ligar para o número informado, a vítima geralmente encontra um falso agente de suporte que se apresenta como funcionário da Microsoft. A abordagem costuma ser calma e profissional, reforçando a sensação de legitimidade.

O roteiro costuma seguir três etapas:

- O criminoso confirma um suposto problema crítico.

- Solicita a instalação de um software de acesso remoto.

- Assume controle do computador para “resolver” a situação.

Na prática, isso pode resultar em roubo de credenciais, acesso a arquivos corporativos, instalação de malware ou até movimentações financeiras indevidas.

Essa estratégia também contorna ferramentas de segurança tradicionais, já que a ação parte do próprio usuário.

Outro fator relevante é o uso de engenharia social. Os golpistas criam um ambiente de pressão, sugerindo que a demora pode causar perda de dados ou bloqueio da conta.

Como se proteger e identificar e-mails fraudulentos

Embora sofisticado, o golpe do e-mail da Microsoft ainda deixa sinais que podem ser identificados com atenção.

Adotar uma postura preventiva é essencial, principalmente para quem utiliza serviços corporativos ou administra dados sensíveis.

Veja algumas práticas recomendadas:

- Desconfie de urgência extrema. Criminosos dependem da reação rápida para evitar que você pense com calma.

- Observe a qualidade do texto. Mesmo mensagens enviadas por sistemas legítimos podem conter inconsistências, formatação estranha ou termos incomuns.

- Evite instalar aplicativos sob orientação telefônica. A Microsoft não solicita instalação de ferramentas de suporte sem um chamado oficial iniciado pelo usuário.

- Nunca conceda acesso remoto sem verificação. Essa permissão abre a porta para controle total do dispositivo.

- Confirme a solicitação por canais oficiais. Se houver dúvida, acesse sua conta diretamente pelo site da empresa ou utilize aplicativos oficiais.

Também vale reforçar uma diretriz importante: a Microsoft não pede senhas, códigos de autenticação ou permissões críticas por e-mail ou telefone não solicitado.

Para empresas, o momento exige revisão das políticas internas de segurança da informação, treinamento de colaboradores e adoção de autenticação multifator.

Golpe do e-mail da Microsoft: por que ele é tão convincente

O sucesso desse ataque está ligado a três fatores principais:

- Infraestrutura legítima: mensagens enviadas por servidores reais reduzem suspeitas.

- Engenharia social avançada: o tom profissional diminui a resistência da vítima.

- Mudança de vetor: ao priorizar chamadas telefônicas, o golpe evita sistemas automáticos de detecção.

Esse cenário mostra que a segurança digital não depende apenas de tecnologia, mas também de comportamento.

Organizações que investem em conscientização tendem a reduzir drasticamente o impacto de ataques desse tipo.

Conclusão: a resposta da Microsoft e a vigilância constante

Diante da descoberta do golpe do e-mail da Microsoft, a empresa desativou temporariamente o recurso explorado no Power BI e iniciou ajustes para evitar novos abusos. A medida demonstra como até grandes plataformas precisam se adaptar rapidamente às táticas do cibercrime.

Para os usuários, o episódio reforça uma lição essencial: confiança deve sempre vir acompanhada de verificação.

A melhor defesa continua sendo a combinação de atenção, conhecimento e boas práticas digitais. Compartilhar este alerta com colegas e familiares também ajuda a ampliar a proteção coletiva, reduzindo o alcance de campanhas maliciosas.

Em um ambiente onde até e-mails oficiais podem ser manipulados, a vigilância constante deixa de ser opcional e passa a ser indispensável.