Usa Android? Então vai mais um alerta. Um novo malware, que na verdade não é tão novo, o “Agent Smith” já afetou mais de 25 milhões de dispositivos ao redor do mundo. A descoberta foi feita pela empresa Check Point, o pior de tudo isso, é que quando o dispositivo Android é infectado, a troca das aplicações originais pelas falsas não requer nenhuma intervenção por parte do usuário, o que merece muita atenção.

A grande maioria dos dispositivos infectados pelo Agent Smith são especialmente da Índia e outros países asiáticos onde podemos destacar o Paquistão e Bangladesh, cada dispositivo pode ter tido em média 112 trocas de aplicativos. Mas, mesmo com tanta análise ainda há muitas perguntas frequentes sobre o novo malware.

A principal função do novo malware Android, o Agent Smith é ganhar dinheiro exibindo anúncios maliciosos no dispositivo, mas ao mesmo tempo, pode danificar o dispositivo e levar a inutilização do dispositivo.

Como funciona o Agent Smith em detalhes!

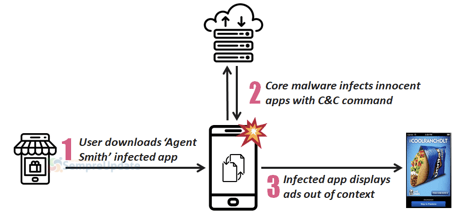

Primeiro é importante dizer que o novo malware Android foi identificado pela Check Point no começo de 2019, e durante a análise, o malware possui três estágios para que por fim consiga construir um botnet no dispositivo Android por um servidor de comando e controle (C & C) para emitir comandos maliciosos.

- O ponto de entrada é um aplicativo dropper, que a vítima instala em um dispositivo Android voluntariamente. Geralmente, são versões reempacotadas de aplicativos legítimos, como o Temple Run, com código adicional.

- O dropper instala automaticamente um aplicativo de malware – essencialmente um arquivo de pacote Android (.APK) – cujo ícone permanece oculto no inicializador de tela inicial. Eles também escapam da detecção se disfarçando de atualizadores relacionados ao Google.

- O APK do malware central extrai a lista de aplicativos instalados no dispositivo e o analisa em uma “lista de presas” de aplicativos – codificados ou emitidos do servidor C & C. Se encontrar uma correspondência, ele extrai o arquivo APK de base do aplicativo de destino, corrige o APK com módulos de anúncios maliciosos e instala a nova versão de “copycat” do aplicativo como se fosse uma atualização de aplicativo normal.

Ele inclui alguns dos aplicativos mais populares usados ??na Índia, como WhatsApp, SHAREit, MX Player, JioTV, Flipkart, TrueCaller, Dailyhunt, Hotstar (um serviço de streaming de vídeo da Star India, uma subsidiária da Walt Disney) e muito outros.

Depois que o aplicativo infectado for instalado no dispositivo, um módulo de “inicialização” no aplicativo extrai e executa a carga maliciosa. Mas, para evitar uma atualização real do desenvolvedor, sobrescrevendo todas as alterações feitas no aplicativo, um módulo de “patch” habilita as atualizações automáticas para o aplicativo copycat.

Com tudo no lugar, a carga maliciosa solicita que o servidor C & C ofereça anúncios cheios de malware. Os servidores C & C, por sua vez, ajudaram os pesquisadores da Check Point a reduzir os domínios usados ??pelo agente de ameaças para entregar listas de presas e anúncios aos dispositivos infectados.

Por hora, mais pesquisas estão sendo realizadas afim de que o Agent Smith possa ser menos uma ameaça no mundo Android. No entanto, é esperado que os crackers por trás do malware aprimore o Agent Smith a partir de agora. As pesquisas continuam e qualquer novidades voltaremos a publicar.