O ransomware Ryuk está em operação desde agosto de 2018 e tem como alvo várias grandes organizações, exigindo um alto resgate. Agora, os autores por trás dele tornaram isso mais letal ao adicionar novos traços a ele. Conforme relatado pelo site Bleeping Computer, o ransomware Ryuk agora usa o recurso Wake-on-Lan para ativar dispositivos desligados em uma rede comprometida.

Ransomware Ryuk ativa dispositivos desligados

O Wake-on-Lan é um recurso de hardware que ativa um dispositivo off-line em uma rede enviando uma mensagem de rede. O recurso geralmente é usado pelos administradores de rede para enviar atualizações ou concluir tarefas já agendadas quando o dispositivo é ligado.

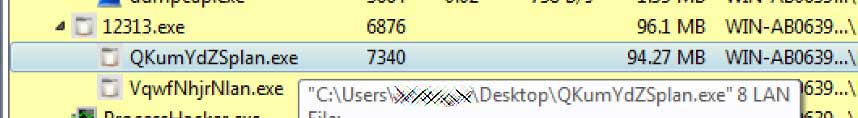

Uma análise feita pelo chefe do SentinelLabs, Vitali Kremez, sugere que, quando o ransomware Ryuk é executado, ele gera subprocessos com o argumento 8 Lan.

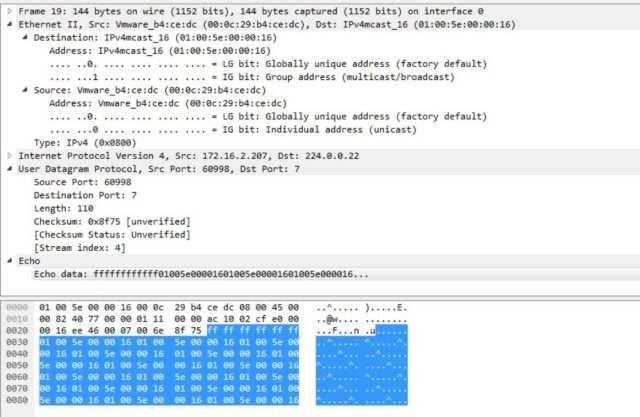

Após a execução do argumento 8 Lan, o malware verifica a tabela ARP (Address Resolution Protocol) do dispositivo de destino, que armazena informações sobre endereços IP e o endereço MAC correspondente. Ele verifica se as entradas estão relacionadas às sub-redes de endereços IP privados de 10., 172.16. e 192.168..

Se o resultado for positivo, o Ryuk ativa o dispositivo enviando um pacote Wake-on-Lan (WoL) para o endereço MAC. Depois que a solicitação de WoL for bem-sucedida, o Ryuk monta o compartilhamento administrativo no disco do dispositivo. Se o compartilhamento for montado com sucesso, o Ryuk criptografará a unidade do computador.

Falando ao site Bleeping Computer, Vitali Kremez diz:

Foi assim que o grupo adaptou o modelo de ransomware em toda a rede para afetar mais máquinas através de uma única infecção e alcançando as máquinas via WoL e ARP. Dessa forma, isso permite maior alcance e menos isolamento e demonstra sua experiência em lidar com grandes ambientes corporativos.

Por fim, para evitar um ataque do ransomware Ryuk, os administradores de rede são aconselhados a permitir pacotes Wake-on-Lan apenas a partir de dispositivos autorizados.

Fonte: Fossbytes