A Intel diz que planeja trazer criptografia de memória total para as futuras CPUs, algo que indica que a empresa decidiu acompanhar a AMD.

Intel vai acompanhar a AMD na criptografia de memória

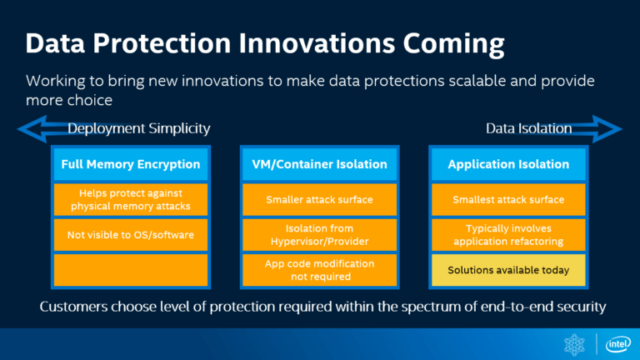

Conversando com as multidões reunidas no evento do Dia da Segurança da Intel, Anil Rao e Scott Woodgate abriram sua apresentação com uma discussão sobre o presente e o futuro do SGX (Software Guard Extensions) da Intel e acabaram falando sobre a criptografia de memória total.

O Intel SGX (anunciado em 2014 e lançado com a microarquitetura Skylake em 2015) foi uma das primeiras tecnologias de criptografia de hardware projetadas para proteger áreas de memória de usuários não autorizados, incluindo os próprios administradores do sistema. SGX é um conjunto de instruções da CPU x86_64 que permite que um processo crie um “enclave” na memória criptografado por hardware. Os dados armazenados no enclave criptografado são descriptografados apenas dentro da CPU. Mesmo assim, são descriptografados somente mediante solicitação de instruções executadas no próprio enclave.

A ideia é que alguém com acesso root (administrador do sistema) ao sistema em execução não possa ler ou alterar utilmente os enclaves protegidos por SGX.

Mas o SGX da Intel é proprietário e específico do fornecedor, e os aplicativos só podem ser executados nos processadores Intel. Você deve projetar seu aplicativo com base no SGX e ele não pode ser ligado e desligado.

Os enclaves SGX devem caber no cache da página do enclave, limitado a um total de 128 MiB. Isso significa que os desenvolvedores devem tomar cuidado e decidir quais partes da memória são “confidenciais”.

Criptografia de memória

Rao mencionou a criptografia de memória total. A Intel se refere à sua versão da criptografia de memória total como TME (Total Memory Encryption) ou MKTME (Multi-Key Total Memory Encryption). A Intel enviou um enorme conjunto de patches para o kernel Linux em maio passado para habilitá-los e ainda não existem processadores do mundo real que os ofereçam.

Rao e Woodgate não mencionaram a AMD, é claro, mas ela tem algo semelhante desde 2016 chamado SME (Secure Memory Encryption). Diferentemente do SGX da Intel, o SME permite que qualquer página da RAM seja criptografada e descriptografada em hardware. Qualquer página marcada para criptografia seria criptografada com uma chave AES efêmera de 128 bits. Ela é gerada via RNG de hardware (gerador de números aleatórios) a cada reinicialização. Ainda mais, essas chaves efêmeras são acessíveis apenas ao próprio hardware da CPU e não podem ser expostas aos usuários (incluindo usuários no nível root ou administradores do sistema).

Além disso, a abordagem da AMD para criptografia de memória envolve muito menos impacto no desempenho do que o SGX da Intel.

Por fim, apesar da Intel dizer que sua criptografia de memória total são “inovações”, eles estão apenas acompanhando o que a AMD já fez.

Fonte: Fudzilla