Todos os processadores AMD lançados desde 2013 estão vulneráveis a um par de novos ataques do tipo side-channel, chamados de Collide + Probe e Load + Reload. Ambos exploram os pontos fracos no preditor de caminho de cache L1D da AMD, uma ferramenta que prevê onde os dados são armazenados no processador, para detectar quando esses dados são acessados. Ao combinar as novas explorações com as metodologias existentes, os pesquisadores da Universidade de Tecnologia de Graz foram capazes de desvendar todos os segredos dos processadores AMD em laboratórios e servidores do mundo real.

Processadores da AMD estão vulneráveis a novos ataques

Os processadores executam muito software simultaneamente e são essenciais para a segurança dos sistemas, mantendo os programas separados para que um não possa ver o que o outro está fazendo. Todavia, novas pesquisas nos processadores da AMD descobriram falhas que permitem o compartilhamento de dados entre programas em execução no mesmo núcleo.

O artigo de pesquisa da equipe austríaca diz:

A principal conclusão deste artigo é que os caminhos dos preditores de cache da AMD vazam informações secretas.

Nas duas novas explorações, coletivamente chamadas de falhas Take A Way, o software de ataque começa escolhendo um endereço correspondente ao endereço dos dados de destino. O invasor acessa os dados armazenados em sua versão do endereço, mas isso cria um link com base no endereço no cache e no preditor de caminho. A rota que o processador seguirá para acessar esse endereço na próxima vez é garantida para ser bastante rápida. Mas se o endereço for acionado pela terceira vez, o processador o acessará lentamente.

Tudo o que o invasor precisa fazer é exibir esse endereço em intervalos regulares. Se surgir rapidamente, a vítima não o acessou durante o intervalo, mas se demorar um pouco, foi acessado. Isso permite que o invasor monitore quando a vítima acessa os dados armazenados no processador, sem saber onde estão esses dados e sem a necessidade de compartilhar memória com a vítima.

Usando a vulnerabilidade

A partir daí, os pesquisadores combinaram as façanhas com os padrões de ataque e as fraquezas existentes, para causar algum problema. Eles construíram um canal secreto entre dois pedaços de software que não deveriam ser capazes de se comunicar. Eles foram capazes de quebrar o ASLR (randomização do layout do espaço de endereço), que é uma etapa fundamental no acesso à memória do processador. Posteriormente, eles conseguiram vazar dados do kernel e até quebrar as chaves de criptografia AES.

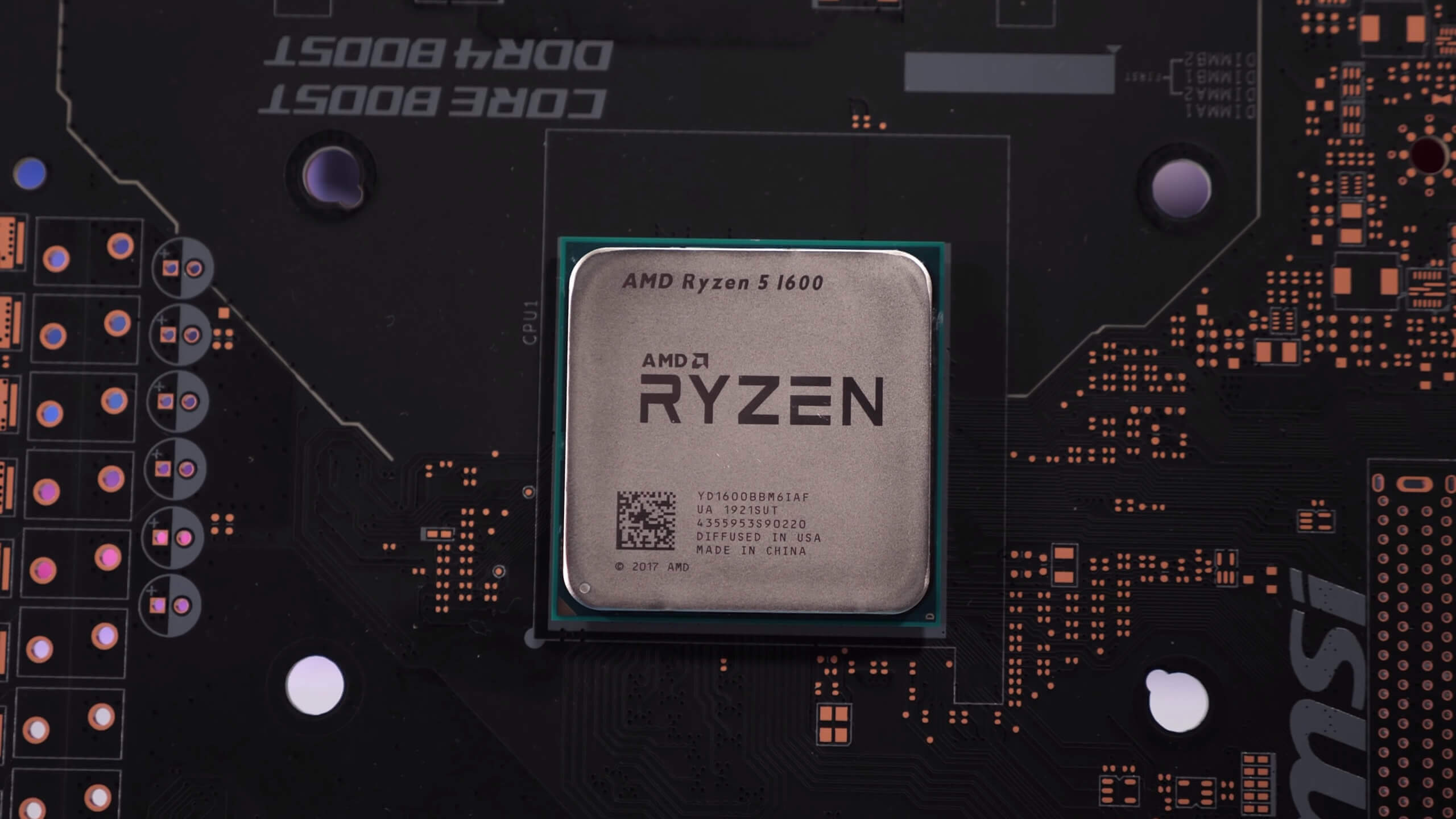

A AMD ainda não respondeu às alegações do artigo e, talvez o mais importante, não anunciou se isso pode ser corrigido por meio de uma atualização de firmware e o custo que isso terá no desempenho. As falhas afetam algumas CPUs Athlon mais antigas, bem como todos os processadores Ryzen e Threadripper.

Existem muitas dessas explorações de hardware, embora a maioria até agora tenha como alvo os processadores Intel. Ainda não foram registrados ataques na vida real. Além disso, as defesas contra esse ataque específico não devem ser muito difíceis de implementar, de acordo com os pesquisadores. A equipe alega que notificou a AMD sobre suas descobertas em agosto passado, então a empresa teve muito tempo para reagir e preparar uma atualização de software para remediar a maioria dos problemas.

Fonte: Tech Spot