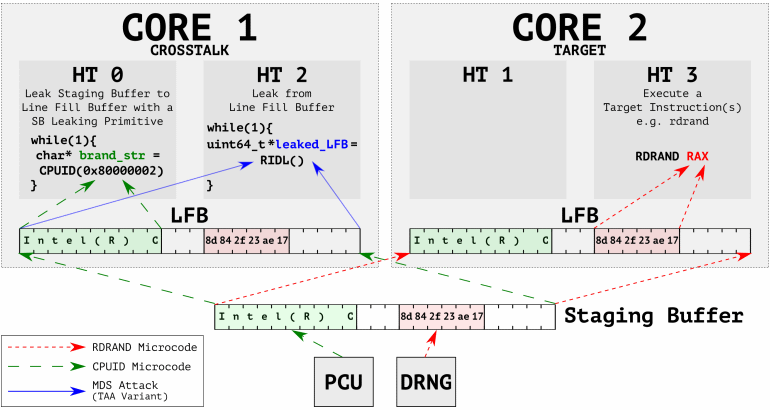

Os acadêmicos da Universidade Vrije, na Holanda, publicaram detalhes sobre uma nova vulnerabilidade nos processadores Intel (denominada CrossTalk) que permite que o código controlado pelo invasor em execução em um núcleo de processador vaze dados confidenciais de outro software em execução em um núcleo diferente.

O grupo (VUSec) diz que a vulnerabilidade CrossTalk é outro tipo de ataque MDS (os ataques MDS visam os dados do usuário enquanto estão em um estado “transitório”, pois estão sendo processados dentro da CPU e em muitos sistemas de cache de dados).

Assim, o CrossTalk ataca os dados enquanto estão sendo processados pelo Line Fill Buffer (LBF) do processador.

Novo ataque CrossTalk afeta os processadores da Intel

De acordo com os acadêmicos, o cache LBF realmente funciona com um buffer temporário de memória não documentada, compartilhada por todos os núcleos do processador. A equipe do VUSec também publicou um artigo técnico e um site sobre o ataque CrossTalk. A Intel tem seu próprio artigo técnico.

Em um vídeo de demonstração, a equipe de pesquisa mostrou como eles empregaram um ataque CrossTalk para vazar dados processados por aplicativos em outros núcleos.

A equipe de pesquisa disse que trabalhou com a Intel para corrigir o ataque CrossTalk nos últimos 21 meses e que a correção levou mais do que o padrão de 90 dias devido à complexidade do problema e porque eles inicialmente não investigaram completamente a possibilidade de um vazamento entre núcleos.

Enquanto isso, a Intel já fez alterações significativas no design de hardware de seus processadores. Além disso, a maioria de seus produtos recentes não está vulnerável a esse ataque.

Para todas as linhas de processadores Intel mais antigos, a fabricante lançou atualizações de microcódigo.

Fonte: ZDNET