O governo da China implantou uma atualização em sua ferramenta de censura nacional, conhecida como Great Firewall (GFW), para bloquear conexões HTTPS e TLS criptografadas que estão sendo configuradas usando protocolos e tecnologias modernas à prova de interceptação.

A proibição está em vigor há pelo menos uma semana, desde o final de julho, de acordo com um relatório conjunto publicado esta semana por três organizações que rastreiam a censura chinesa – iYouPort , a Universidade de Maryland e o Great Firewall Report .

A China agora está bloqueando HTTPS + TLS1.3 + ESNI

Por meio da nova atualização do GFW, as autoridades chinesas estão direcionando apenas o tráfego HTTPS que está sendo configurado com novas tecnologias como TLS 1.3 e ESNI (Indicação de nome de servidor criptografado) .

Outro tráfego HTTPS ainda é permitido através do Great Firewall, se ele usar versões mais antigas dos mesmos protocolos – como TLS 1.1 ou 1.2, ou SNI (Server Name Indication).

Para conexões HTTPS configuradas por meio desses protocolos mais antigos, os censores chineses podem inferir a qual domínio um usuário está tentando se conectar. Isso é feito examinando o campo SNI (texto simples) nos estágios iniciais de uma conexão HTTPS.

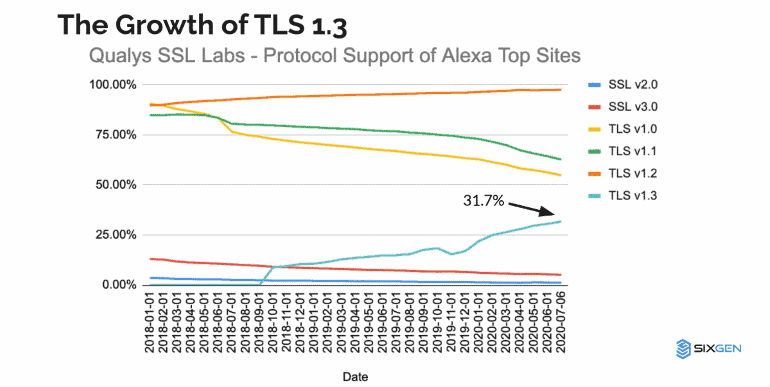

O firewall da CHINA verifica as conexões HTTPS configuradas por meio do TLS 1.3 mais recente. Assim, o campo SNI pode ser escondido via ESNI, versão criptografada do SNI antigo. À medida que o uso do TLS 1.3 continua a crescer na web, o tráfego HTTPS está causando dores de cabeça aos sensores chineses. Eles estão tendo mais dificuldade para filtrar o tráfego HTTPS e controlar o conteúdo que a população chinesa pode acessar.

De acordo com as conclusões do relatório conjunto, o governo chinês está atualmente eliminando todo o tráfego HTTPS onde TLS 1.3 e ESNI são usados. Assim, está banindo temporariamente os endereços IP envolvidos na conexão, por pequenos intervalos de tempo que podem variar entre dois e três minutos.

Existem alguns métodos de evasão … por enquanto

Por enquanto, iYouPort, a Universidade de Maryland e o Great Firewall Report disseram que foram capazes de encontrar seis técnicas de evasão que podem ser aplicadas ao cliente (dentro de aplicativos e software). Outros quatro que podem ser aplicadas no lado do servidor (em servidores e backends de aplicativos) para ignorar o bloco atual do GFW.

Infelizmente, essas estratégias específicas podem não ser uma solução de longo prazo: conforme o jogo do gato e do rato progride, o Grande Firewall provavelmente continuará a melhorar suas capacidades de censura, acrescentaram as três organizações.

Segue abaixo mais alguns artigos sobre HTTPS e TLS

Serviços do Google mais seguro com TLS e HTTPS

10 ferramentas online para testar SSL, TLS e vulnerabilidades

Fonte: ZDNet