Nos últimos anos, as táticas de phishing evoluíram drasticamente, deixando para trás os e-mails genéricos com links suspeitos e adotando abordagens mais sofisticadas, disfarçadas e altamente direcionadas. O novo vetor de ataque que preocupa especialistas é o abuso do recurso “Envio Direto” do Microsoft 365, uma funcionalidade legítima que está sendo explorada em campanhas maliciosas com uso de QR Codes para roubo de credenciais.

Abuso do ‘Envio Direto’ do Microsoft 365: A nova porta de entrada para ataques de phishing com QR Code

Neste artigo, vamos explorar como esse mecanismo, originalmente projetado para facilitar integrações seguras, se tornou uma vulnerabilidade crítica. Você vai entender como funciona a técnica, por que é tão difícil de detectar e, sobretudo, como proteger sua organização desse tipo de ameaça.

A segurança de e-mail corporativo, especialmente em ambientes Microsoft 365, tornou-se um campo minado. Com o uso crescente de automações e integrações, muitas empresas não percebem que estão abrindo portas para atacantes explorarem brechas pouco documentadas ou mal compreendidas.

Entendendo o ‘Envio Direto’ do Microsoft 365: Funcionalidade e riscos inerentes

O “Envio Direto” (ou Direct Send) do Microsoft 365 é um método de entrega de e-mail projetado para dispositivos e aplicações internas enviarem mensagens diretamente aos servidores da Microsoft, sem a necessidade de autenticação tradicional com usuário e senha.

Seu objetivo é simplificar integrações com sistemas como fax, VoIP, scanners, firewalls e dispositivos IoT que precisam enviar e-mails mas não suportam métodos modernos de autenticação. Em vez de autenticar, essas mensagens são aceitas com base no endereço IP de origem — desde que estejam dentro das diretrizes esperadas.

No entanto, essa flexibilidade traz riscos significativos. A Microsoft classifica o recurso como voltado para “clientes avançados” porque ele bypassa autenticações padrão e validações, podendo ser mal utilizado por atacantes que consigam se passar por dispositivos internos ou comprometer algum sistema legítimo da organização.

A nova onda de phishing: Como o ‘Envio Direto’ é explorado

Pesquisas recentes revelaram uma campanha de phishing em larga escala que abusa do Envio Direto do Microsoft 365 para evitar controles tradicionais de segurança de e-mail.

Os invasores utilizam PowerShell scripts e um host inteligente (Smart Host) configurado para permitir o envio direto de e-mails sem autenticação. Com isso, conseguem disparar mensagens falsas que aparentam ser legítimas para os servidores da Microsoft e para os filtros de spam tradicionais.

As mensagens são cuidadosamente elaboradas para atingir setores vulneráveis como educação, saúde, governo e pequenas empresas — onde os controles muitas vezes são mais permissivos e os usuários, menos treinados.

O golpe do QR Code: Uma análise da tática inovadora

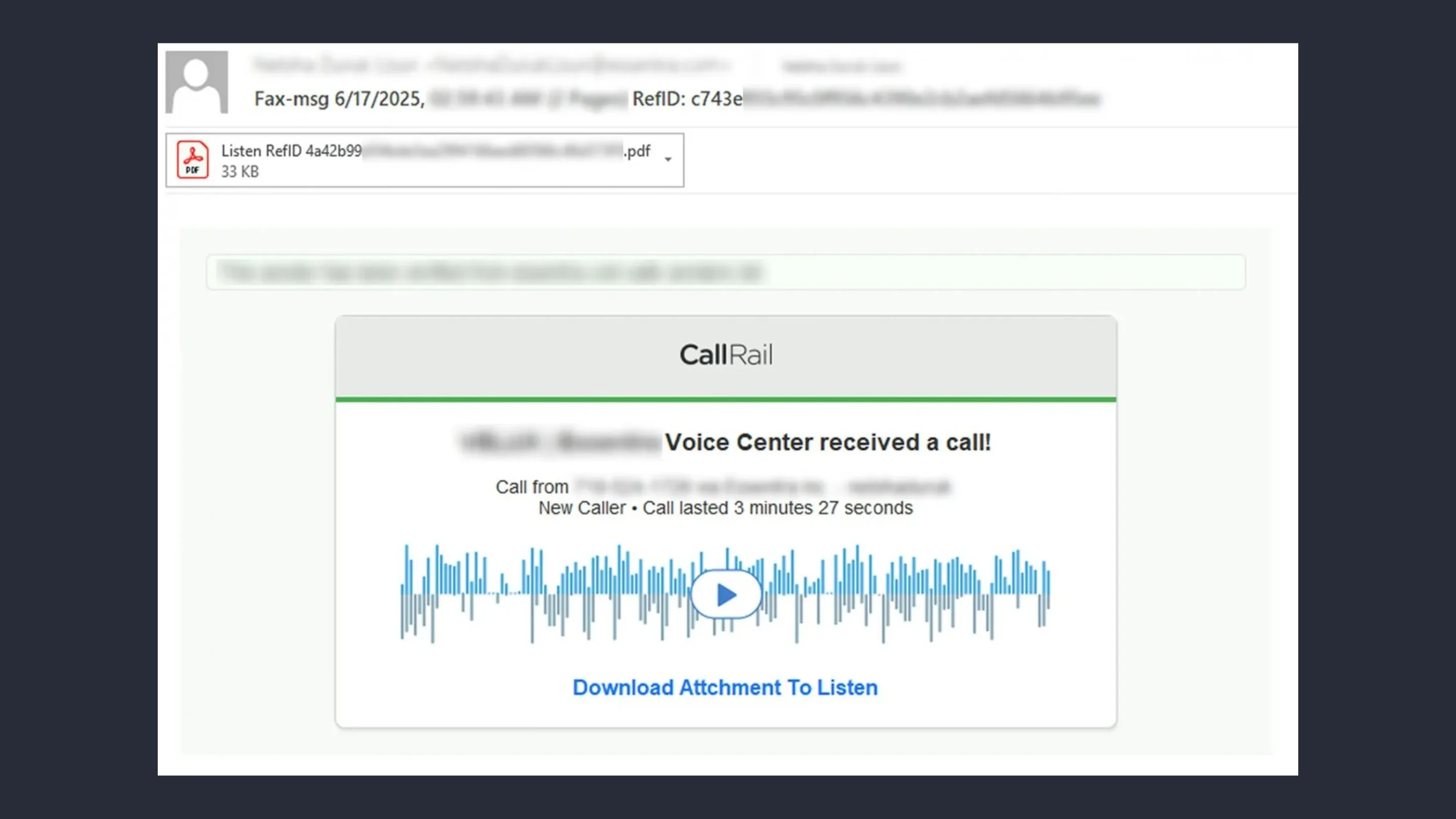

O principal chamariz utilizado nesta campanha é o uso de QR Codes incorporados em anexos PDF. Os e-mails fingem ser notificações de voz, fax ou mensagens urgentes do sistema, com frases como “você tem uma nova mensagem de voz” ou “novo fax recebido”.

O anexo contém um PDF aparentemente inofensivo, mas que exibe um QR Code. Ao escanear o código, o usuário é redirecionado a uma página de login falsa do Microsoft 365, projetada para capturar credenciais corporativas.

Imagem recomendada: Exemplo de e-mail de phishing com QR Code para credenciais Microsoft 365

Essa abordagem é extremamente eficaz porque dribla os filtros tradicionais de URL scanning — afinal, o link está codificado visualmente e só é acessado por um dispositivo externo (como um celular).

Falha nas verificações: Por que SPF, DKIM e DMARC não impedem o ataque

O uso do host inteligente interno da Microsoft 365 na campanha é estratégico: os e-mails enviados não passam nas verificações de SPF, DKIM ou DMARC, mas mesmo assim são aceitos como confiáveis pelos servidores da Microsoft.

Em uma análise técnica, foi constatado que:

- O SPF retorna “None”, pois o domínio de envio não tem registro adequado ou está intencionalmente configurado para passar despercebido.

- O DKIM é muitas vezes ausente ou inválido.

- O DMARC falha, mas isso não impede a entrega, já que o remetente está mascarado por um IP de confiança.

Além disso, os IPs utilizados frequentemente pertencem a ranges legítimos da Microsoft (como 40.107.x.x), dificultando a identificação imediata da anomalia pelos administradores de sistemas.

Estratégias de mitigação: Protegendo sua organização contra o abuso do ‘Envio Direto’

Habilitando ‘rejeitar envio direto’: O novo recurso da Microsoft

A Microsoft lançou recentemente uma configuração chamada “Rejeitar Envio Direto” (Reject Direct Send), disponível no Centro de Administração do Exchange.

Ao ativar essa opção, você instrui os servidores da Microsoft a rejeitarem automaticamente qualquer e-mail que utilize o método de envio direto, especialmente se não vier de IPs ou dispositivos explicitamente autorizados pela organização.

Essa configuração deve ser considerada obrigatória para ambientes que não utilizam envio direto de forma controlada.

Implementando políticas DMARC rigorosas (p=rejeitar)

Outra medida crítica é configurar o DMARC com a política p=reject, o que garante que qualquer e-mail que falhar nas autenticações será automaticamente descartado.

Isso reduz drasticamente a superfície de ataque, pois obriga todos os remetentes a cumprirem com SPF e/ou DKIM válidos.

Fortalecendo o SPF e anti-spoofing no Exchange Online Protection

Ajustar o registro SPF para utilizar hardfail (-all) ao invés de softfail (~all) é uma das práticas recomendadas. Além disso, ative regras de detecção de spoofing no Exchange Online Protection para prevenir envios não autorizados de domínios internos.

Essas medidas criam uma barreira eficaz contra falsificação de identidade e reduzem a confiança em mensagens com origem duvidosa.

Treinamento de conscientização de segurança para colaboradores

Por fim, é essencial manter os usuários bem informados. A campanha atual é um exemplo claro de engenharia social: o QR Code está se tornando o novo link clicável — e precisa ser tratado com o mesmo nível de desconfiança.

Implemente programas regulares de treinamento de phishing, simulando mensagens reais e ensinando os colaboradores a identificar sinais de fraude, como:

- E-mails com anexos incomuns;

- Solicitações urgentes;

- Erros de ortografia;

- QR Codes não solicitados.

Conclusão: A urgência de uma postura proativa

O abuso do Envio Direto do Microsoft 365 para campanhas de phishing mostra como funcionalidades legítimas podem ser transformadas em armas quando caem em mãos erradas.

QR Codes maliciosos inseridos em anexos PDF representam uma ameaça real e crescente — e a combinação com o envio direto torna esses ataques altamente evasivos.

Empresas e profissionais de TI devem agir rapidamente para revisar suas configurações de segurança no Microsoft 365, ativar bloqueios técnicos e, acima de tudo, educar seus usuários para não se tornarem o elo mais fraco da cadeia.