A Akamai criptomineração volta aos holofotes neste 24 de junho de 2025 com a divulgação de duas técnicas que prometem mudar o jogo contra botnets que desviam poder computacional para minerar criptomoedas. A ameaça de criptomineração maliciosa – também chamada de cryptojacking – tornou-se onipresente em servidores Linux, nuvens públicas e até dispositivos pessoais. Apesar de inúmeras tentativas de mitigação, os operadores dessas redes continuam lucrando em silêncio, sobrecarregando CPUs, encarecendo contas de energia e abrindo portas para ataques ainda mais graves.

Akamai revela novas táticas para desativar botnets de criptomineração: uma vitória para a segurança cibernética

Este artigo explica, em linguagem acessível e detalhada, como os pesquisadores da Akamai descobriram formas de minar (com trocadilho intencional) a rentabilidade dos criminosos, usando “bad shares” via XMRogue e a exploração de múltiplos logins em pools públicos. Você entenderá o funcionamento dessas botnets, o impacto nos usuários, a engenharia por trás das novas técnicas defensivas e o que esperar do futuro da luta contra a criptomineração ilícita.

O que são botnets de criptomineração e por que são uma ameaça?

Botnets de criptomineração são redes de dispositivos comprometidos – servidores, PCs, roteadores ou IoT – controlados por um operador que direciona todos os recursos para minerar moedas (geralmente Monero) sem o conhecimento dos proprietários. Ao contrário de ataques que causam indisponibilidade evidente, a mineração ilícita muitas vezes passa despercebida: o sistema continua respondendo, mas consome 100 % de CPU, causa aquecimento, aumenta o gasto de energia e encurta a vida útil do hardware.

Além do prejuízo financeiro, essas infecções:

- Facilitam ataques posteriores (pivotando para ransomwares ou backdoors).

- Roubaram dados sensíveis ao manter conexões persistentes com os command-and-control (C2).

- Distorcem métricas de nuvem, dificultando o dimensionamento correto de workloads.

Como funciona a criptomineração maliciosa?

Para minerar, o atacante instala um minerador (por exemplo, XMRig adulterado) que se conecta a um pool via protocolo Stratum. Esse protocolo divide o problema criptográfico em “shares” menores, permitindo que milhares de bots colaborem. Cada share resolvido gera uma recompensa proporcional que, somada, retorna à carteira do criminoso. Quanto mais hosts infectados, maior a taxa de hash e, portanto, o lucro.

Os riscos para usuários e empresas

- Desempenho degradado: serviços cruciais ficam lentos; em servidores web, isso significa páginas que demoram a carregar e perda de receita.

- Custos de energia: data centers e residências veem contas infladas, pois a CPU raramente abaixa do pico.

- Instabilidade: superaquecimento ou throttling provocam travamentos e corrupções de dados.

- Superfície de ataque ampliada: o malware de mineração raramente vem sozinho; rootkits e ferramentas de persistência abrem portas para agentes mais destrutivos.

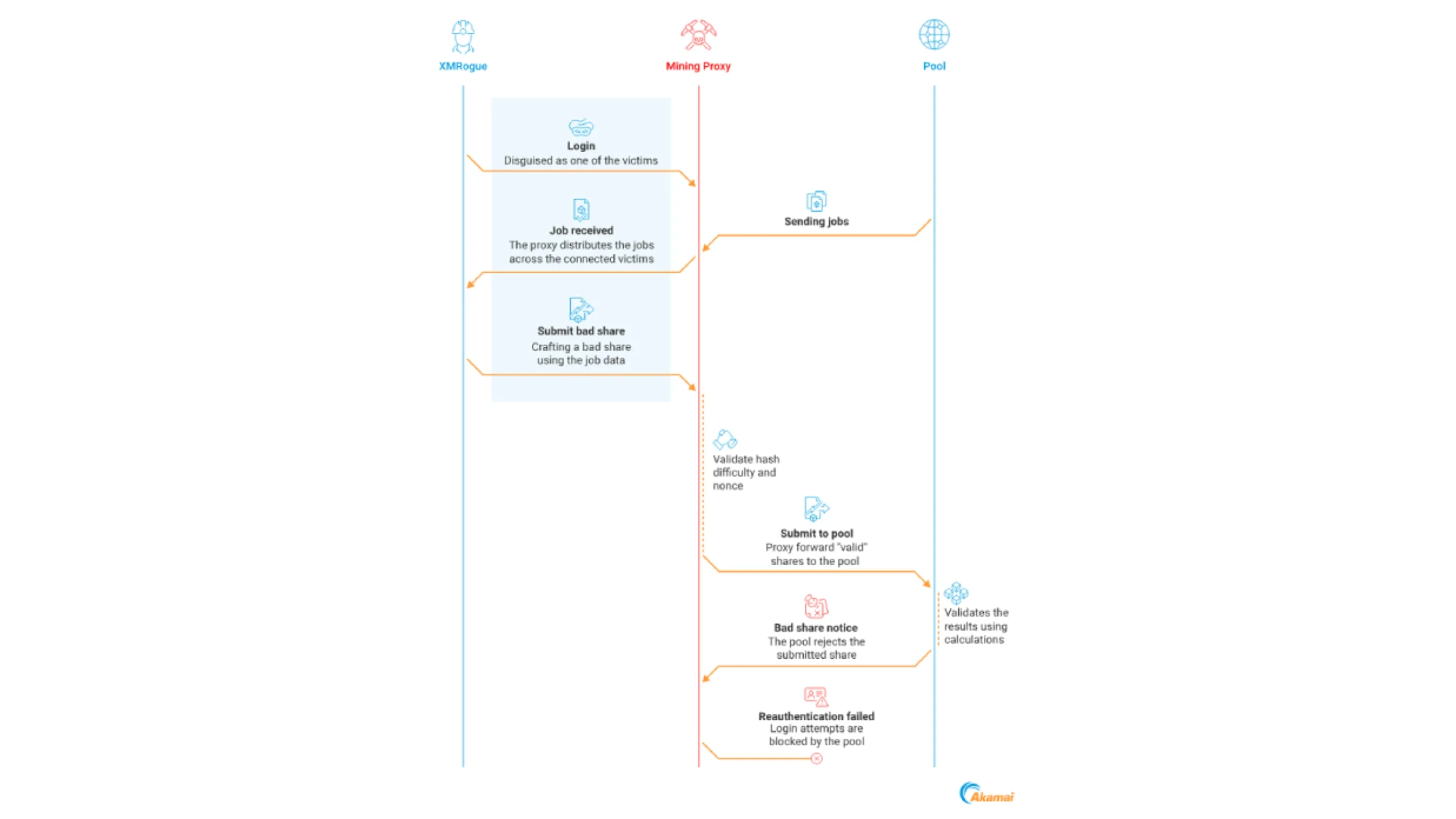

A estratégia dos “bad shares”: banindo proxies com XMRogue

Para cortar o lucro do adversário, a Akamai criou um “pseudo-minerador” chamado XMRogue. Em vez de buscar recompensas, ele envia shares inválidos – os chamados bad shares – pelo mesmo canal Stratum. A lógica é simples:

- Infiltração: o defensor executa o XMRogue contra o proxy de mineração usado pela botnet.

- Diluição de credibilidade: cada share inválido reduz a taxa de validação do proxy.

- Banimento automático: a maioria dos pools públicos possui algoritmos anti-spam; ao detectar alta porcentagem de erros, eles banem o proxy ou a carteira associada.

- Interrupção operacional: sem proxy funcional, os bots não conseguem reportar shares legítimos, cortando a receita do operador.

Explorando o protocolo Stratum

O Stratum não possui autenticação robusta nem verificação de origem além do endereço IP. Isso permite que ferramentas como o XMRogue façam o papel de “minerador fantasma”, conectando-se com as mesmas credenciais ilegítimas. A Akamai aproveita a lacuna de integridade do protocolo para injetar erros sistemáticos e desencadear o rate limit do pool.

O papel do XMRogue na desativação

XMRogue opera em baixa prioridade, não consome recursos significativos e pode ser coordenado por defensores ou pesquisadores. Ao mascarar-se como um nó da botnet, ele pressiona o atacante de duas formas:

- Financeiramente: cada minuto de proxy indisponível é lucro perdido.

- Logisticamente: reconfigurar proxies e carteiras aumenta custos operacionais e risco de detecção.

O método de múltiplos logins: atingindo a carteira do invasor

A segunda técnica da Akamai visa a carteira diretamente. A ideia é simples: sobrecarregar o pool com múltiplas conexões simultâneas usando a mesma carteira do criminoso. Muitos pools limitam o número de logins por endereço para impedir abuso. Ao exceder esse limite:

- O pool aplica um banimento temporário à carteira.

- A botnet, espalhada por centenas de hosts, falha ao autenticar-se.

- O operador precisa gerar um novo endereço e reconfigurar cada bot – tarefa complexa em ambientes heterogêneos.

Banimento temporário e seus desafios

Diferente da estratégia de bad shares, o banimento por múltiplos logins dura de minutos a horas. Contudo, a frequência e capilaridade necessárias para retomar a mineração tornam-se caras:

- Detecção aumentada: atualizar bots requer tráfego de C2, elevando chances de sinkholing.

- Custos em nuvem: proxies alugados ou servidores comprometidos podem ser desativados antes de novas credenciais serem propagadas.

- Escalada de complexidade: cada ciclo de bloqueio força o atacante a empregar infraestrutura mais cara ou sofisticada.

Impacto e o futuro da defesa contra criptomineração

As duas táticas não eliminam o problema de criptomineração maliciosa, mas reduzem drasticamente a lucratividade, principal incentivo por trás dessas operações. Diferentemente de outras defesas (firewalls, antivírus, EDR), que atuam reagindo a infecções, as técnicas da Akamai atacam o modelo de negócios do adversário.

Visão geral:

- Botnets menores: menos receita significa menos investimento em expansão.

- Mais custo para o invasor: proxies queimados e carteiras bloqueadas exigem reposição constante.

- Pressão comunitária: provedores de pools podem adotar políticas inspiradas nas descobertas, ampliando o efeito.

Chamada à ação:

- Admins e entusiastas Linux devem atualizar assinaturas de detecção e monitorar uso anômalo de CPU.

- Organizações podem colaborar com pools para integrar métricas de shares inválidos em sistemas de alerta.

- Pesquisadores são encorajados a auditar o Stratum e propor versões autenticadas, reduzindo o espaço para abuso.

Ao unir técnica ofensiva e estratégia de dissuasão, a Akamai criptomineração mostra que inovação não é exclusividade dos criminosos. A comunidade de segurança possui agora um conjunto de ferramentas que atinge o coração econômico das botnets. Resta ao ecossistema – operadores de nuvem, mantenedores de pools e usuários finais – adotar, adaptar e evoluir essas defesas.