As vulnerabilidades podem ser um grande problema para os administradores de sistemas. Eles correm contra o tempo para corrigirem as falhas de segurança assim que são descobertas. No entanto, isso não parece o suficiente. Um novo relatório mostra os hackers verificando endpoints vulneráveis ??em até 15 minutos após a divulgação pública de um novo CVE.

Hackers monitoram vulnerabilidades

O Relatório de Resposta a Incidentes da Unidade 42 de Palo Alto em 2022 (Via: Bleeping Computer) aponta que os hackers estão constantemente monitorando os quadros de avisos dos fornecedores de software em busca de novos anúncios de vulnerabilidade que podem alavancar para acesso inicial a uma rede corporativa ou para executar a execução remota de código.

No entanto, a velocidade com que os agentes de ameaças começam a verificar vulnerabilidades coloca os administradores de sistema na mira enquanto correm para corrigir os bugs antes que sejam explorados. “O Relatório de Ameaças de Gerenciamento de Superfície de Ataque de 2022 descobriu que os invasores normalmente começam a verificar vulnerabilidades dentro de 15 minutos após o anúncio de um CVE”, diz uma postagem de blog.

Verificação de vulnerabilidade pelos hackers

Como a varredura não é particularmente exigente, mesmo invasores pouco qualificados podem varrer a Internet em busca de endpoints vulneráveis ??e vender suas descobertas em mercados da dark web, onde hackers mais capazes sabem como explorá-los. Então, em poucas horas, as primeiras tentativas de exploração ativas são observadas, muitas vezes atingindo sistemas que nunca tiveram a chance de corrigir.

A Unidade 42 apresenta o CVE-2022-1388 como exemplo, uma vulnerabilidade crítica de execução de comando remoto não autenticado que afeta os produtos F5 BIG-IP. A falha foi divulgada em 4 de maio de 2022 e, de acordo com a Unidade 42, dez horas se passaram desde o anúncio do CVE, eles registraram 2.552 tentativas de varredura e exploração.

Esta é uma corrida entre defensores e atores maliciosos, e as margens para atrasos de ambos os lados estão diminuindo a cada ano que passa.

Falhas mais exploradas em 2022

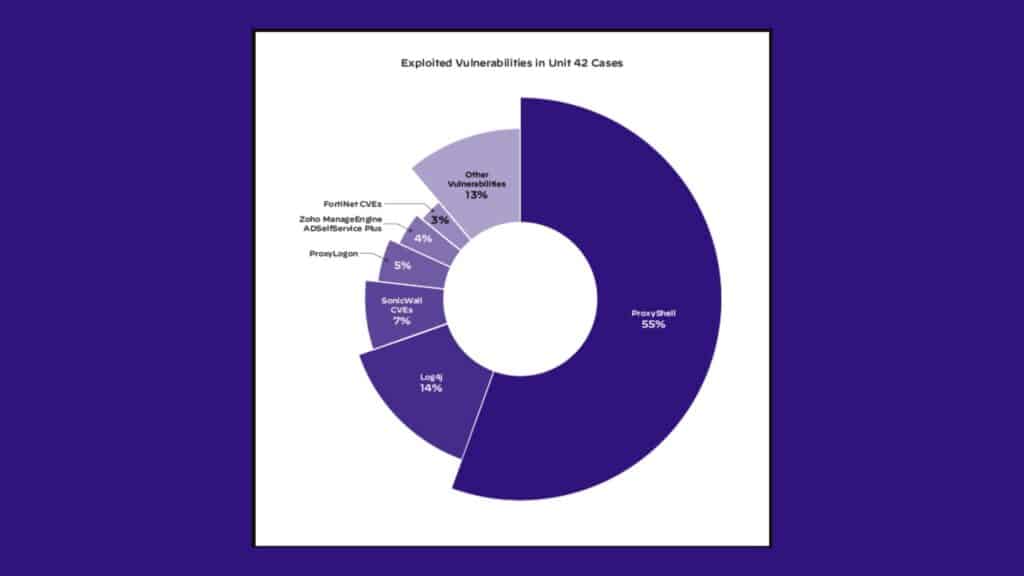

Com base nos dados coletados por Palo Alto, as vulnerabilidades mais exploradas para acesso à rede no primeiro semestre de 2022 são a cadeia de exploração “ProxyShell”, representando 55% do total de incidentes de exploração registrados.

Log4Shell segue em segundo lugar com 14%, vários CVEs SonicWall responderam por 7%, ProxyLogon teve 5%, enquanto o RCE no Zoho ManageEngine ADSelfService Plus foi explorado em 3% dos casos.

Como fica evidente a partir dessas estatísticas, a maior parte do volume de exploração é capturada por falhas semi-antigas e não pelas mais recentes. Isso acontece por vários motivos, incluindo o tamanho da superfície de ataque, a complexidade da exploração e o impacto prático.

Sistemas mais valiosos e mais bem protegidos, cujos administradores são rápidos em aplicar atualizações de segurança, são alvos de dias zero ou ataques que ocorrem imediatamente após a divulgação de falhas.

Uma corrida contra o relógio

Com administradores de sistema, administradores de rede e profissionais de segurança já sob estresse significativo enquanto tentam acompanhar as ameaças de segurança e problemas de sistema operacional mais recentes, a velocidade com que os agentes de ameaças direcionam seus dispositivos apenas aumenta a pressão.

Portanto, o Bleeping Computer aponta que é extremamente importante manter os dispositivos fora da Internet, se possível, e expô-los apenas por meio de VPNs ou outros gateways de segurança. Ao restringir o acesso aos servidores, os administradores não apenas reduzem o risco de explorações, mas também fornecem tempo adicional para aplicar atualizações de segurança antes que as vulnerabilidades possam ser direcionadas internamente.