Os ataques cibernéticos patrocinados por Estados têm se intensificado nos últimos anos, especialmente em cenários de conflito geopolítico como a guerra entre Rússia e Ucrânia. Agora, uma nova campanha atribuída ao grupo APT28, vinculado ao governo russo, chama a atenção pela inovação no vetor de ataque: o uso do Signal, uma plataforma de mensagens conhecida por sua forte criptografia, como meio de distribuição de malware.

APT28 usa Signal em novos ataques na Ucrânia com BeardShell e SlimAgent

Este artigo detalha como o APT28 está utilizando o Signal para disseminar novas famílias de malware – o BeardShell e o SlimAgent – com o objetivo de atingir alvos governamentais na Ucrânia. Abordaremos o funcionamento técnico dessas ameaças, o histórico do grupo e as implicações desse tipo de ataque para a segurança global.

Uso inovador do Signal como vetor de ataque

Embora o Signal seja reconhecido por seus altos padrões de segurança e criptografia de ponta a ponta, o APT28 encontrou uma maneira de abusar da plataforma como canal de engenharia social e phishing. Importante frisar: não se trata de uma falha de segurança no Signal, mas sim de uma estratégia para explorar a confiança dos usuários na plataforma.

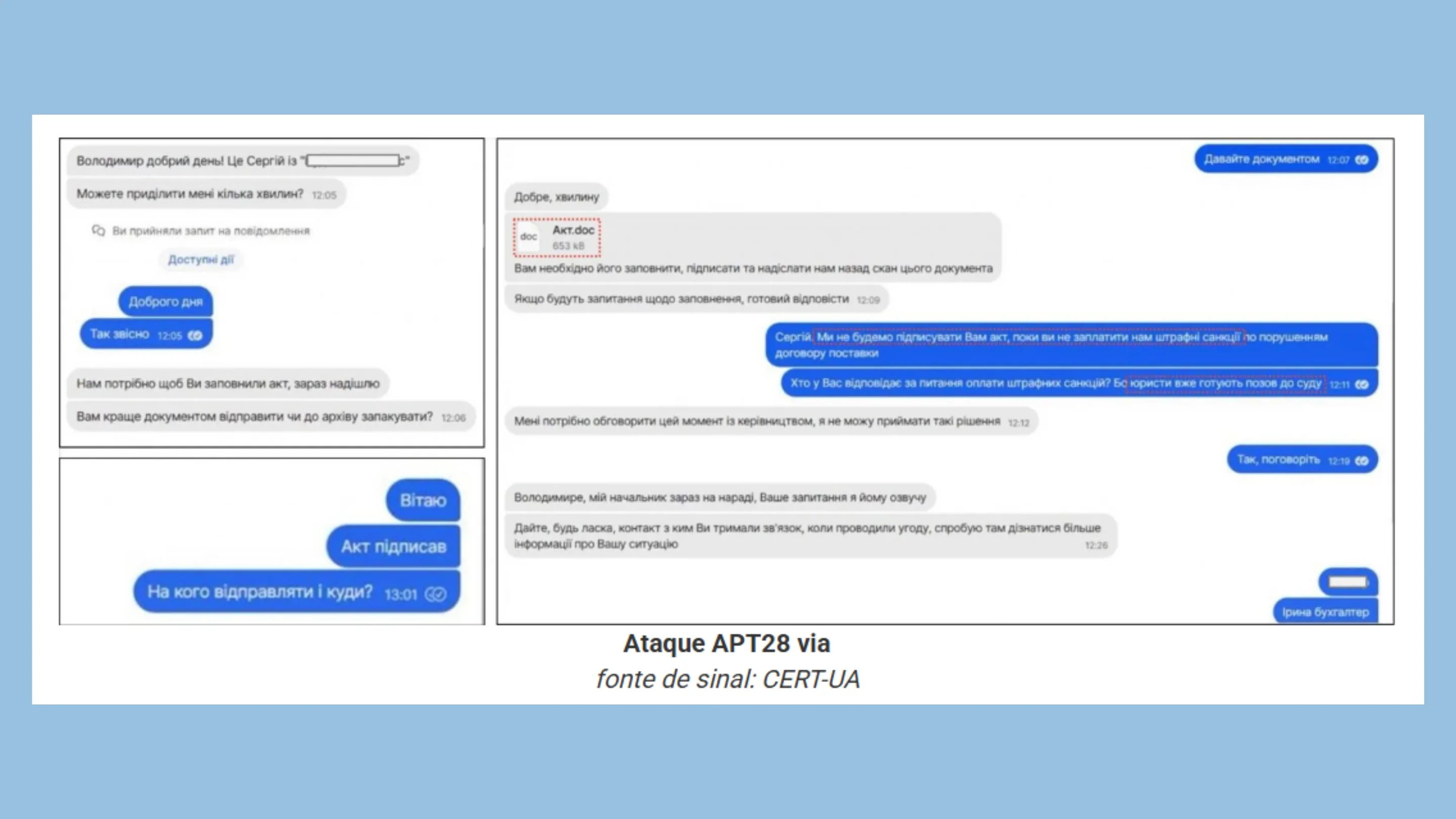

O grupo criou perfis falsos dentro do aplicativo e enviou mensagens direcionadas (spear phishing) para funcionários de agências governamentais e organizações críticas da Ucrânia. Essas mensagens incluíam links para o download de documentos do Microsoft Office contaminados com macros maliciosas, projetados para implantar as novas ferramentas de intrusão.

Detalhes da campanha de phishing via Signal

Segundo o CERT-UA (Computer Emergency Response Team da Ucrânia), os atacantes usaram táticas altamente personalizadas, muitas vezes se passando por jornalistas, ONGs ou contatos de confiança das vítimas. Após abrir o documento malicioso e permitir a execução de macros, o sistema da vítima era rapidamente comprometido.

O método demonstra uma clara evolução nas técnicas de engenharia social do APT28, combinando canal confiável (Signal) com documentos manipulados, aumentando significativamente as chances de sucesso da campanha.

BeardShell e SlimAgent: as novas ameaças

A análise técnica revelou duas novas ferramentas de malware criadas pelo grupo:

BeardShell: um backdoor residente na memória

O BeardShell é um backdoor avançado, carregado diretamente na memória da vítima usando o Covenant, uma popular framework de pós-exploração de código aberto. Essa abordagem dificulta a detecção por antivírus tradicionais, pois não deixa rastros no disco rígido.

Entre as capacidades do BeardShell estão:

- Execução de comandos remotos

- Listagem de processos e diretórios

- Exfiltração de arquivos

- Execução de comandos PowerShell

- Injeção de código

Além disso, o malware utiliza a técnica de sequestro de objetos COM (Component Object Model) no Windows para garantir persistência após reinicializações. A comunicação com os servidores de comando e controle (C2) é realizada via API do Icedrive, um serviço de armazenamento em nuvem.

SlimAgent: o coletor de telas

Já o SlimAgent atua como um screen grabber, especializado em capturar e criptografar imagens da tela da vítima. A cada 10 segundos, o agente tira uma nova captura e armazena os arquivos de forma oculta, prontos para exfiltração.

Essa ferramenta permite ao APT28 monitorar atividades em tempo real, coletando informações visuais de documentos, e-mails e outros dados sensíveis, mesmo em casos onde o tráfego de rede é monitorado.

O modus operandi do APT28 (UAC-0001)

O APT28, também conhecido como Fancy Bear ou Strontium, é um dos grupos de ciberespionagem mais ativos e sofisticados da atualidade, com forte ligação ao serviço de inteligência militar da Rússia (GRU).

Historicamente, o grupo já foi associado a diversos ataques de alto impacto, incluindo:

- Invasões ao Comitê Nacional Democrata (DNC) nos EUA em 2016

- Campanhas contra a OTAN e instituições europeias

- Ataques direcionados a jornalistas e organizações de direitos humanos

A nova campanha na Ucrânia, catalogada oficialmente como UAC-0001, reforça o padrão do grupo de usar métodos avançados e táticas de persistência prolongada, visando principalmente roubo de informações estratégicas.

Recomendações e defesas contra os ataques do APT28 no Signal

Diante dessa nova ofensiva, especialistas em cibersegurança recomendam:

- Bloquear a execução de macros por padrão em documentos recebidos de fontes não verificadas.

- Realizar treinamentos regulares de conscientização em phishing, especialmente sobre o uso de plataformas confiáveis como vetor.

- Implementar soluções de detecção baseadas em comportamento, capazes de identificar atividades anômalas na memória.

- Monitorar logs de comunicação com serviços em nuvem pouco utilizados, como o Icedrive, que pode indicar canais de C2.

- Manter atualizações de segurança em dia, especialmente no Windows e ferramentas de produtividade.

Organizações que utilizam o Signal para comunicação oficial devem reforçar políticas de verificação de identidade dos contatos, evitando interações com remetentes desconhecidos.

Conclusão: a evolução das táticas de guerra cibernética

A nova campanha do APT28, que explora o Signal como vetor para malwares como BeardShell e SlimAgent, demonstra como até mesmo plataformas conhecidas pela segurança podem ser instrumentalizadas por grupos de APT com objetivos geopolíticos.

Para a comunidade de segurança da informação, o episódio reforça a necessidade de uma postura proativa e multidimensional na defesa cibernética, combinando tecnologias avançadas, educação de usuários e monitoramento constante de ameaças emergentes.

Em um cenário de guerra híbrida como o atual, a vigilância digital é uma linha de defesa tão importante quanto a física. Cabe a cada organização e indivíduo manter-se informado e preparado para responder a ameaças que evoluem a cada dia.