Artigos

Análises, guias, opiniões e conteúdos exclusivos sobre tecnologia, inovação, internet, gadgets e softwares.

Galaxy S26 Ultra é entregue antes do lançamento oficial e surpreende fãs

Galaxy S26 Ultra chega antes do previsto e reforça a expectativa para o maior lançamento Samsung 2026.

Destaques

Nossas redes

Realidade Virtual deverá pautar o futuro dos cassinos

Nos últimos anos, ao falar sobre tecnologia, é impossível não mencionar a importância da Inteligência Artificial e como a mesma…

Novo malware Perfctl tem como alvo servidores Linux

Os servidores Linux são alvo de uma campanha contínua que distribui um malware furtivo chamado perfctl. O objetivo da campanha…

Cibercriminosos lançam sites geradores de nudez deepfake para espalhar malware

Cibercriminosos conhecidos como FIN7 lançaram uma rede de sites falsos geradores de deepnude (nudez deepfake) com tecnologia de IA para…

FFmpeg 7.1 lançado com decoder VVC estável e codificação Vulkan aprimorada

FFmpeg 7.1 traz avanços como o decoder VVC estável e codificação H.264/H.265 via Vulkan. Inclui novos decoders como AAC USAC…

Malware Android Necro encontrado em aplicativos populares na Play Store

Versões alteradas de aplicativos Android populares na PlayStore, como Spotify, WhatsApp e Minecraft foram usadas para entregar uma nova versão…

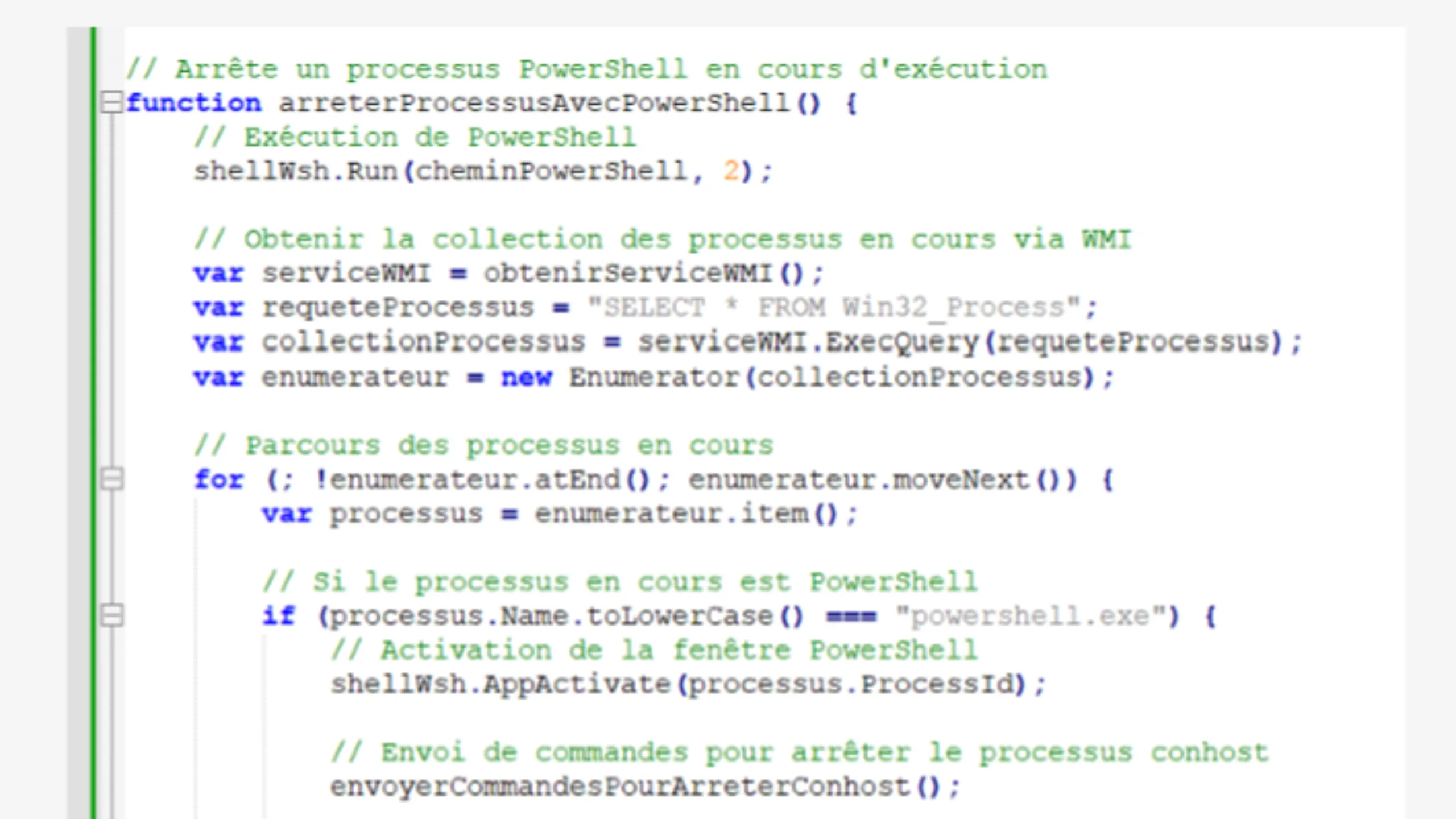

Malware de inteligência artificial é usado em ataques de phishing

Ao investigar um e-mail malicioso, pesquisadores da HP descobriram um malware gerado por serviços de inteligência artificial generativa e usado…

Prosperando no cenário de iGaming de 2024: O poder das soluções turnkey e white label

O setor de iGaming está entrando em uma nova era em 2024, marcada pelo aumento da concorrência, avanços tecnológicos e…

Campanha inteligente abusa de repositórios GitHub para enviar malware

Uma nova campanha de ameaças inteligente abusa de repositórios do GitHub para distribuir o malware de roubo de senhas chamado…

O que é a roleta e como se joga?

Ao navegar pelas plataformas de cassino on-line, é possível que tenha se deparado com uma seção dedicada ao clássico de…