Poucas coisas causam tanto pânico imediato em usuários de Windows quanto uma BSOD. A clássica Tela Azul da Morte sempre foi associada a falhas graves de hardware ou sistema e exatamente esse medo está sendo explorado em uma nova e perigosa campanha conhecida como ataque ClickFix. Grupos criminosos passaram a combinar phishing altamente direcionado, clonagem de sites legítimos e uma engenharia social refinada para convencer a própria vítima a executar comandos maliciosos no sistema. O resultado é a infecção silenciosa por malwares avançados como o DCRAT, com impactos diretos em empresas e usuários finais.

O alerta é ainda mais relevante para o setor de hotelaria e turismo. A campanha PHALT#BLYX tem usado comunicações falsas relacionadas ao Booking.com para atingir hotéis, pousadas e operadores turísticos, ambientes onde funcionários lidam diariamente com reservas, pagamentos e dados sensíveis. A promessa de “corrigir um erro crítico do Windows” se torna o gatilho perfeito para transformar um simples clique em um comprometimento completo do sistema.

O que é o ataque ClickFix e como ele funciona

O ataque ClickFix representa uma evolução preocupante da engenharia social tradicional. Diferente de golpes que dependem apenas de anexos maliciosos ou exploits automáticos, esse método se baseia em induzir o usuário a executar manualmente comandos perigosos, acreditando que está resolvendo um problema legítimo do computador.

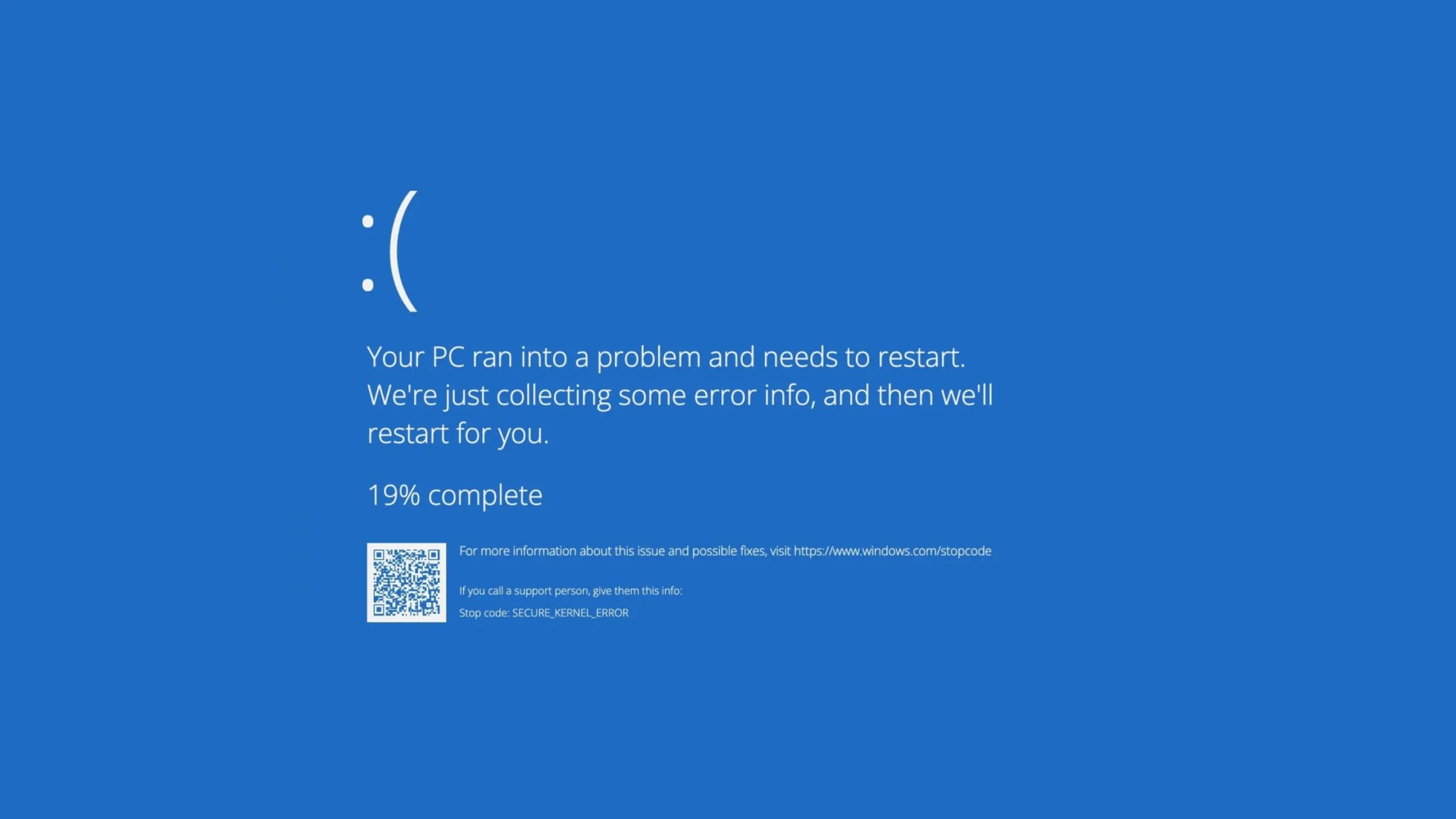

A mecânica é simples e ao mesmo tempo eficaz. A vítima recebe um e-mail de phishing que a direciona para um site falso, visualmente idêntico a uma plataforma conhecida. Ao acessar a página, um script em JavaScript exibe uma falsa BSOD em tela cheia, bloqueando a navegação e criando a sensação de que o sistema realmente travou. Em seguida, instruções claras aparecem na tela orientando o usuário a copiar e colar um comando no PowerShell para “restaurar” o Windows.

Esse detalhe é crucial. Ao executar o comando manualmente, o usuário acaba burlando diversas camadas de segurança, pois a ação parte de alguém com acesso legítimo ao sistema. Soluções de segurança costumam desconfiar menos de comandos iniciados localmente pelo próprio usuário, o que aumenta drasticamente a taxa de sucesso do ataque.

A campanha PHALT#BLYX: O golpe do Booking.com

Imagem: Securonix

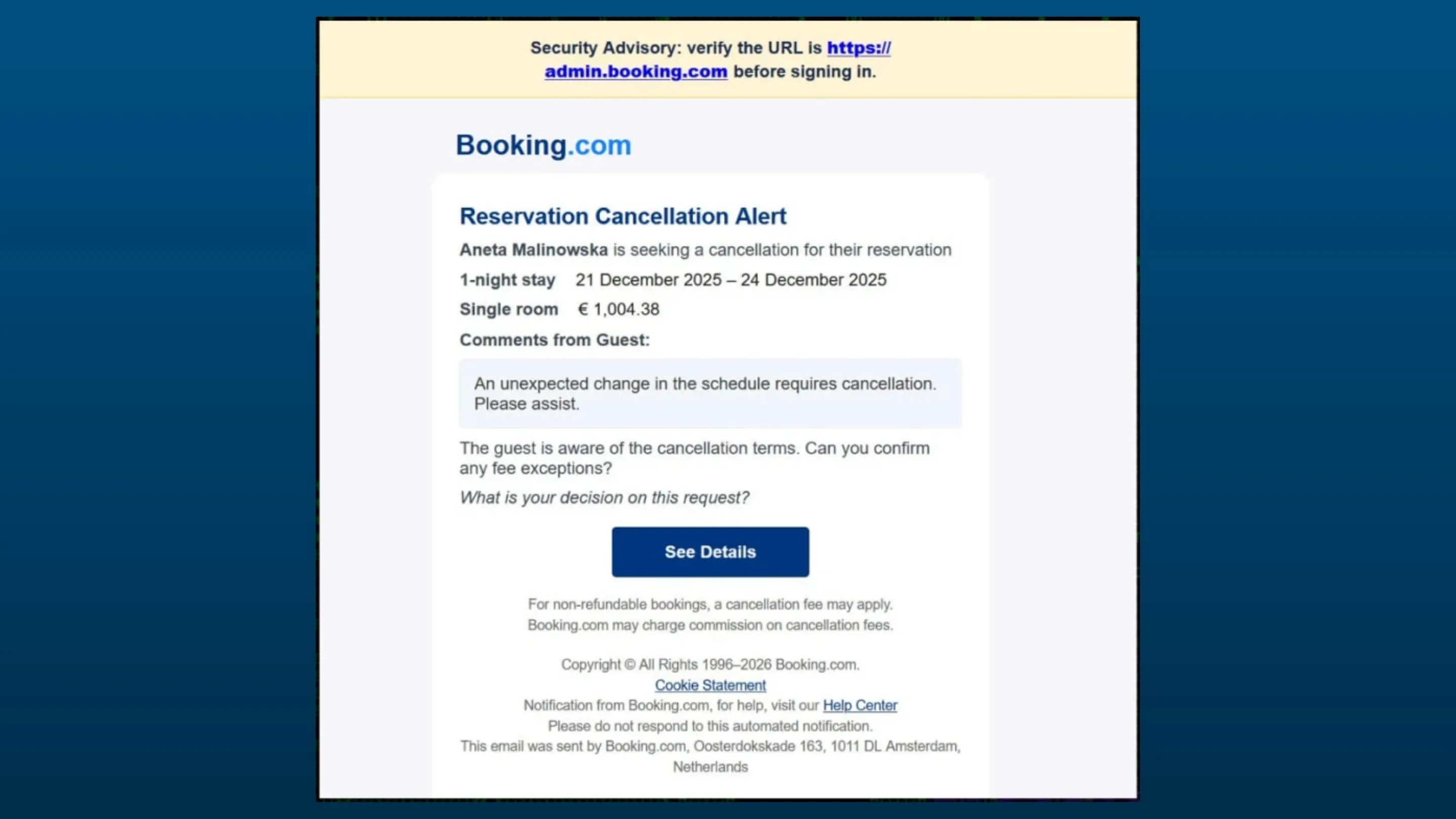

A campanha PHALT#BLYX ganhou destaque após análises detalhadas conduzidas por pesquisadores da Securonix, que identificaram um padrão consistente de ataques direcionados ao setor de turismo. O ponto de entrada costuma ser um e-mail cuidadosamente elaborado, simulando notificações do Booking.com sobre reservas pendentes, problemas de pagamento ou mensagens urgentes de clientes.

Esses e-mails usam linguagem profissional, logotipos reais e até assinaturas que imitam comunicações legítimas. Ao clicar no link fornecido, a vítima é levada a um site clonado, hospedado em domínios que visualmente lembram o endereço original. É nesse momento que o ataque ClickFix entra em ação de forma mais agressiva.

O site falso carrega um script que força o navegador a entrar em modo de tela cheia e exibe imediatamente a falsa tela azul. Não há opção visível de fechar a aba ou retornar. A sensação de urgência é reforçada por mensagens que alertam para “corrupção crítica do sistema” e risco iminente de perda de dados, levando o usuário a seguir as instruções sem questionar.

A armadilha da falsa BSOD em tela cheia

A falsa BSOD não é apenas uma imagem estática. Ela é controlada por JavaScript para se adaptar ao tamanho da tela, capturar eventos de teclado e mouse e impedir interações comuns do navegador. Para muitos usuários, especialmente aqueles sem formação técnica avançada, a experiência é indistinguível de um erro real do Windows.

As instruções exibidas na tela orientam a abrir o PowerShell com permissões padrão e colar um comando já “copiado automaticamente” para a área de transferência. Essa técnica elimina até mesmo a necessidade de o usuário digitar algo, reduzindo erros e aumentando a taxa de execução bem-sucedida. Ao confirmar o comando, o processo de infecção é iniciado de forma silenciosa.

Por baixo do capô: O uso do MSBuild e DCRAT

Tecnicamente, a campanha PHALT#BLYX se destaca pelo uso criativo de ferramentas legítimas do próprio Windows. O comando executado no PowerShell geralmente faz o download de um script que invoca o MSBuild.exe, um componente legítimo do .NET Framework usado para compilar projetos. Por ser um binário confiável e amplamente utilizado, o MSBuild costuma ter menos restrições em ambientes corporativos.

Esse método permite o chamado living off the land, no qual o atacante usa ferramentas nativas do sistema para executar código malicioso, dificultando a detecção por antivírus tradicionais. O payload final entregue é o DCRAT, um trojan de acesso remoto conhecido por sua flexibilidade e capacidade de persistência.

Uma vez ativo, o DCRAT oferece ao invasor controle quase total da máquina infectada. Entre suas funcionalidades estão keylogging para capturar senhas e dados digitados, acesso remoto em tempo real, captura de tela, exfiltração de arquivos e até a instalação de módulos adicionais conforme o interesse do atacante. Em ambientes corporativos, isso pode resultar em roubo de credenciais administrativas, movimentação lateral na rede e vazamento de dados sensíveis de clientes.

Como se proteger dessa nova onda de ataques

A defesa contra o ataque ClickFix exige uma combinação de conscientização, políticas de segurança e controles técnicos. Para empresas do setor de hotelaria e turismo, onde o fluxo de e-mails externos é intenso, a atenção deve ser redobrada.

A primeira medida é o treinamento contínuo de usuários. Funcionários precisam entender que a Microsoft nunca solicita a execução manual de comandos para corrigir erros exibidos em uma BSOD. Qualquer instrução desse tipo deve ser tratada como suspeita imediata.

Do ponto de vista técnico, é essencial restringir o uso do PowerShell e monitorar sua execução, especialmente quando envolve downloads externos. A aplicação de políticas de execução restritivas e o uso de logs avançados ajudam a identificar comportamentos anômalos. O mesmo vale para o MSBuild.exe, que deve ser monitorado para evitar uso indevido fora de contextos de desenvolvimento.

Filtros de e-mail robustos, com análise de links e detecção de domínios recém-criados, reduzem significativamente a chance de que mensagens de phishing cheguem à caixa de entrada. Além disso, o uso de autenticação multifator em sistemas críticos limita o impacto caso credenciais sejam comprometidas pelo malware DCRAT.

Para usuários finais, a principal recomendação é simples, mas poderosa. Desconfie de qualquer site que exiba erros críticos em tela cheia e peça para executar comandos. Em caso de dúvida, feche o navegador à força, reinicie o computador e procure suporte técnico legítimo antes de seguir qualquer instrução.

Conclusão

O ataque ClickFix mostra como a engenharia social continua evoluindo, explorando não apenas falhas técnicas, mas principalmente o comportamento humano diante do medo e da urgência. A combinação de uma falsa BSOD, o uso de ferramentas legítimas como MSBuild.exe e a entrega do DCRAT cria um cenário de alto risco, especialmente para setores que lidam com dados sensíveis e grande volume de comunicações externas.

A campanha PHALT#BLYX serve como um alerta claro de que a segurança digital vai além de antivírus e firewalls. Conscientização, processos bem definidos e monitoramento constante são essenciais para evitar que um simples comando colado no PowerShell se transforme em um incidente grave. Compartilhar esse tipo de informação é fundamental para reduzir o sucesso desses golpes e fortalecer a postura de segurança coletiva.