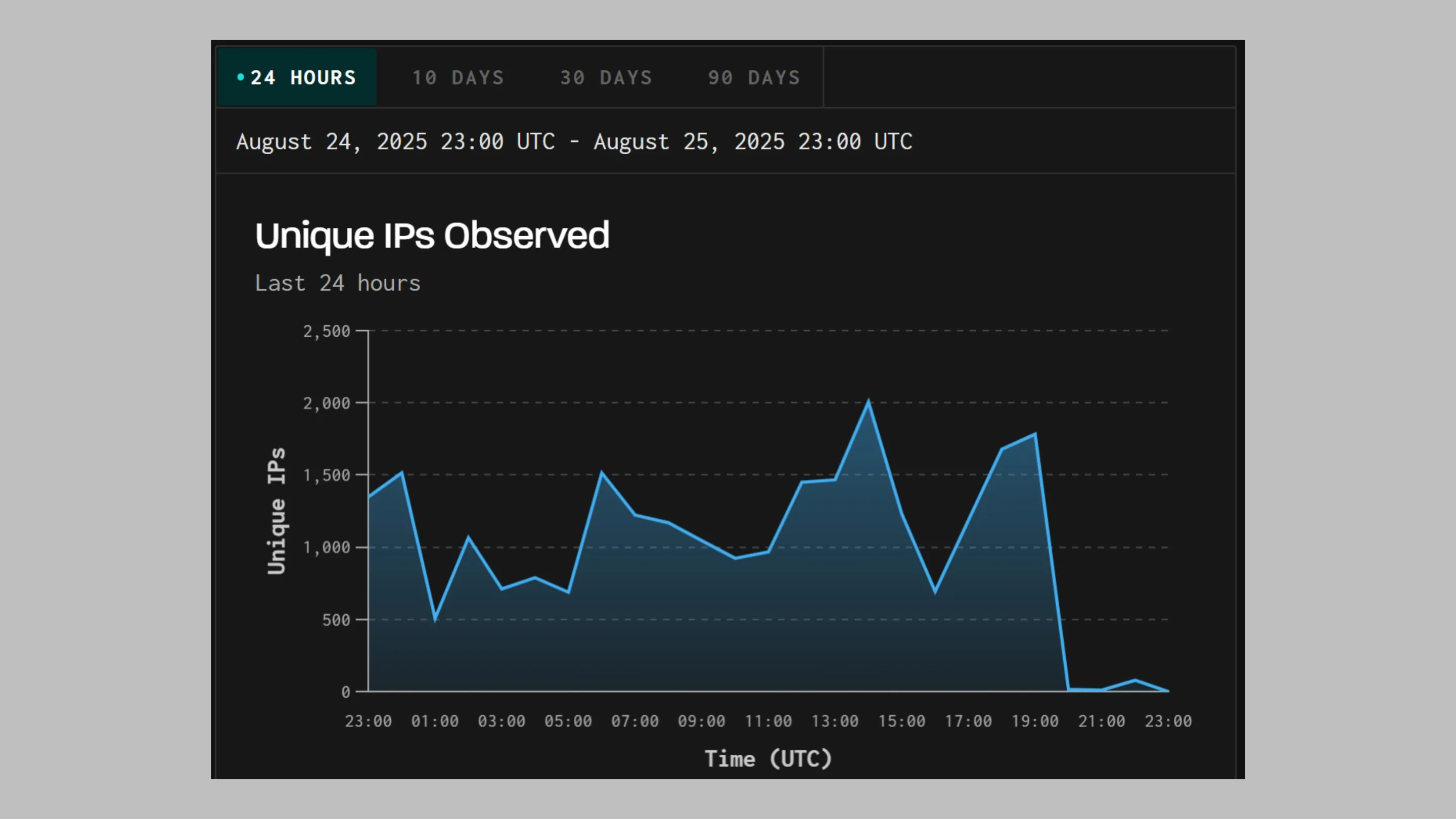

A segurança RDP voltou a ser tema urgente após a GreyNoise detectar um aumento significativo de varreduras automatizadas contra servidores que utilizam o Remote Desktop Protocol (RDP) da Microsoft. Em apenas alguns dias, o número de IPs envolvidos nesse tipo de atividade subiu para quase 2.000 endereços, um crescimento drástico em relação ao volume normal de tráfego malicioso.

Essas varreduras não são simples tentativas aleatórias. Elas fazem parte de uma campanha coordenada, cujo objetivo é mapear e enumerar usuários válidos por meio de uma técnica conhecida como falha de tempo (timing attack). O risco é alto: após esse reconhecimento, os atacantes podem lançar ofensivas mais diretas, como ataques de força bruta ou password spraying.

Neste artigo, vamos explicar em detalhes como essa técnica funciona, por que instituições de ensino têm sido alvos estratégicos e, principalmente, quais medidas práticas administradores de sistemas e profissionais de TI devem adotar para fortalecer a segurança RDP de suas infraestruturas.

O que é este novo ataque coordenado?

A empresa de inteligência de ameaças GreyNoise reportou que, recentemente, foi identificado um pico anormal de atividades contra servidores RDP. Normalmente, poucas centenas de endereços IP realizam esse tipo de varredura. Desta vez, quase 2.000 IPs distintos participaram de uma operação sincronizada.

Esses ataques não buscam explorar uma falha específica de software, mas sim realizar reconhecimento. Ou seja, os invasores tentam descobrir quais nomes de usuários existem em servidores RDP expostos à internet. Uma vez confirmados, esses usuários se tornam alvos ideais para etapas posteriores, como tentativas de login automatizadas.

Segundo os dados, a maioria dos endereços IP utilizados na campanha tem origem em provedores brasileiros, enquanto os alvos principais são servidores nos Estados Unidos. Isso reforça o caráter global e coordenado da operação, possivelmente envolvendo botnets.

Como o ataque funciona: a técnica da falha de tempo

Entendendo a enumeração de nomes de usuário

A enumeração de usuários é um processo no qual o atacante busca confirmar se determinado login existe em um sistema. No caso do RDP, esse passo é essencial: não adianta tentar milhares de senhas se o nome do usuário não for válido.

Portanto, o primeiro estágio de muitos ataques é descobrir os nomes corretos. Uma vez que a lista de usuários é validada, os criminosos podem aplicar ataques mais agressivos, como força bruta (tentando milhares de combinações de senha) ou password spraying (usando poucas senhas comuns contra muitos usuários).

A “dica” do tempo de resposta

O diferencial deste ataque está na falha de tempo. Mesmo que um servidor não mostre mensagens explícitas sobre logins incorretos, o tempo de resposta pode variar:

- Quando um usuário inexistente tenta autenticar, o servidor retorna rapidamente um erro.

- Quando um usuário válido insere uma senha errada, o processo de validação dura mais alguns milissegundos.

Essa diferença de tempo, quase imperceptível para humanos, pode ser medida por ferramentas automatizadas. Assim, os atacantes conseguem identificar quais nomes de usuário realmente existem no servidor.

Por que agora? O alvo estratégico em instituições de ensino

O aumento dessas varreduras não parece ser coincidência. Pesquisadores acreditam que a campanha está ligada ao período de volta às aulas nos Estados Unidos.

As instituições de ensino são um alvo atrativo por diversos fatores:

- Formatos previsíveis de nomes de usuário: em universidades, é comum adotar padrões como nome.sobrenome ou ID do aluno. Isso facilita o trabalho dos atacantes.

- Grande número de contas ativas: escolas e universidades gerenciam milhares de usuários simultâneos, aumentando a superfície de ataque.

- Necessidade de acesso remoto: professores, alunos e equipes administrativas precisam de conexões externas constantes, muitas vezes por meio de RDP.

- Orçamentos de segurança limitados: ao contrário de grandes corporações, muitas instituições não contam com equipes de segurança robustas.

Esse contexto torna escolas e universidades alvos fáceis para campanhas de reconhecimento e ataques subsequentes.

Como proteger seus servidores rdp contra esta e outras ameaças

A boa notícia é que existem diversas práticas recomendadas que podem fortalecer a segurança RDP e reduzir drasticamente a superfície de ataque.

Ative a autenticação multifator (MFA): a barreira essencial

A autenticação multifator (MFA) é considerada a defesa mais eficaz contra acessos não autorizados. Mesmo que um atacante descubra o nome de usuário e a senha, ele ainda precisará de um segundo fator de autenticação, como um código enviado ao celular ou gerado por um token.

Implementar MFA no RDP é fundamental para qualquer organização que dependa desse protocolo.

Reduza a exposição: o papel da VPN e do firewall

Expor a porta padrão do RDP (3389) diretamente à internet é uma das práticas mais arriscadas. Em vez disso:

- Coloque o RDP atrás de uma VPN segura.

- Configure o firewall para restringir o acesso apenas a IPs confiáveis.

- Avalie o uso de jump servers ou bastion hosts, que funcionam como pontos de acesso intermediários e mais controlados.

Adote a autenticação em nível de rede (NLA)

A Network Level Authentication (NLA) exige que o usuário se autentique antes de estabelecer uma sessão RDP completa. Isso reduz significativamente o impacto de ataques de força bruta e impede que o servidor processe conexões desnecessárias.

Habilitar a NLA deve ser considerado um requisito básico em qualquer ambiente que utilize RDP.

Monitore logs e utilize senhas fortes

Mesmo com medidas preventivas, é essencial manter monitoramento ativo:

- Analise regularmente os logs de eventos para identificar tentativas de login suspeitas.

- Implemente políticas de senhas fortes, exigindo combinações complexas e trocas periódicas.

- Considere o uso de ferramentas de detecção de anomalias, que alertam sobre padrões incomuns de autenticação.

Conclusão: um lembrete sobre a segurança proativa

O pico de varreduras coordenadas contra servidores RDP é um alerta claro: atacantes estão se preparando para explorar qualquer brecha disponível. Tratar essa ameaça como algo distante pode ser um erro custoso.

A segurança RDP deve ser encarada como prioridade em qualquer organização que utilize o protocolo. A implementação de MFA, restrição de acesso via VPN, ativação da NLA e monitoramento constante são medidas essenciais para reduzir riscos.

Não espere o ataque se concretizar. Revise hoje mesmo as configurações de acesso remoto da sua organização e adote as camadas de proteção apresentadas neste artigo.