Ataques cibernéticos que conseguem contornar as defesas nativas do Windows representam um risco crescente e preocupante para profissionais de segurança. Um novo vetor de ataque, conhecido como FileFix, tem ganhado destaque por explorar uma falha específica no tratamento de páginas HTML salvas, burlando a proteção essencial conhecida como Mark of the Web (MoTW). Essa vulnerabilidade permite que arquivos maliciosos sejam executados sem os alertas de segurança habituais, elevando significativamente o potencial de infecção em sistemas Windows.

Ataque FileFix: Como uma falha em páginas HTML salvas ignora o Mark of the Web no Windows

Neste artigo, vamos desvendar o funcionamento do ataque FileFix, explicando detalhadamente como ele ignora o MoTW, quais são os riscos associados à sua exploração e, mais importante, quais medidas podem ser adotadas por usuários e administradores para mitigar essa ameaça.

Entender o impacto de um bypass como esse no MoTW é fundamental para proteger ambientes corporativos e pessoais. Afinal, o MoTW é uma camada essencial de segurança no Windows, e sua violação pode abrir caminho para ataques furtivos de malwares, roubo de dados e execução de códigos remotos.

O que é o ataque FileFix? Entendendo a evolução das técnicas

O ataque FileFix é uma técnica elaborada que visa burlar os mecanismos de alerta do Windows ao manipular como os arquivos HTML são salvos e posteriormente executados. Criado e demonstrado por pesquisadores como mr.d0x, o FileFix é uma evolução das chamadas técnicas ClickFix, que já exploravam fragilidades na execução de arquivos originados da internet.

A primeira geração: ClickFix e FileFix com PowerShell

Na versão inicial do FileFix, o vetor de ataque se baseava em scripts PowerShell disfarçados, executados diretamente via Windows Explorer. Esses arquivos maliciosos simulavam interações aparentemente legítimas e conseguiam contornar as proteções visuais e comportamentais do MoTW.

Essa abordagem exigia mais interação do usuário e apresentava limitações, especialmente com soluções de segurança mais modernas e atualizadas.

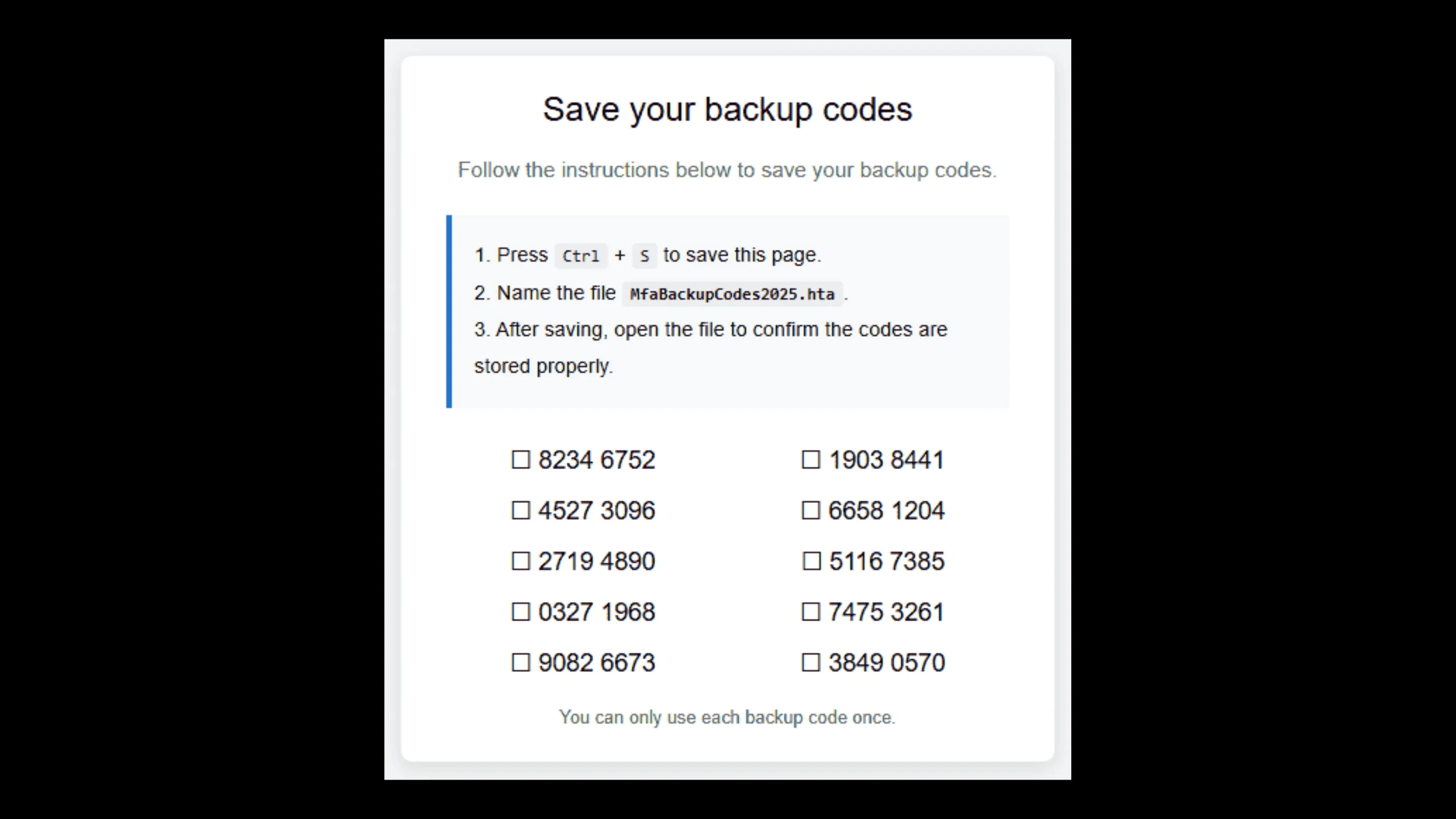

A nova variante do FileFix: Engenharia social e arquivos HTA

A versão mais recente do FileFix utiliza engenharia social para induzir o usuário a salvar uma página da web maliciosa como “Página da Web, completa”. Quando isso é feito, o Windows cria dois arquivos: um arquivo .htm e uma pasta com os recursos da página. No entanto, se o HTML salvo for maliciosamente estruturado para conter código HTA (HTML Application) e for renomeado como .hta, o resultado é um arquivo executável pelo sistema, sem a aplicação do MoTW.

Essa falha de comportamento no Windows permite que o arquivo seja aberto diretamente pelo mshta.exe, sem nenhum aviso de segurança, mesmo que tenha sido originado da internet.

Como o FileFix ignora o Mark of the Web (MoTW)?

O Mark of the Web é uma marca de segurança adicionada pelo Windows a arquivos baixados da internet. Essa marca indica que o conteúdo pode ser potencialmente perigoso, levando o sistema a exibir alertas de segurança antes da execução do arquivo.

Quando um arquivo legítimo é baixado pelo navegador, o MoTW é automaticamente aplicado via Alternate Data Streams (ADS) com a tag Zone.Identifier, sinalizando sua origem da internet (Zona 3). No entanto, o comportamento padrão do navegador ao salvar uma “Página da Web, completa” não aplica o MoTW ao arquivo .hta criado manualmente a partir do HTML salvo.

A vulnerabilidade no tratamento de arquivos HTML salvos

Essa falha está relacionada ao mecanismo de salvamento e renomeação de arquivos no Windows. O arquivo .htm salvo, ao ser manualmente alterado para .hta, não carrega a marca MoTW esperada, mesmo mantendo seu conteúdo hostil.

Esse comportamento inesperado permite que um atacante engane o usuário a salvar e executar um arquivo que, na prática, funciona como um executável, mas que passa despercebido pelas defesas baseadas no MoTW.

O papel do mshta.exe na execução do ataque

O mshta.exe é um binário legítimo do Windows, projetado para executar arquivos .hta. Ele é frequentemente abusado por atacantes por sua capacidade de executar código HTML com permissões elevadas, sem apresentar alertas, desde que o arquivo não esteja devidamente marcado com MoTW.

No contexto do ataque FileFix, o arquivo .hta é invocado automaticamente via mshta.exe, e como não há marca de segurança, o Windows não alerta o usuário. Esse comportamento permite a execução de scripts JScript ou VBScript maliciosos com facilidade.

Riscos e impacto do ataque FileFix

A exploração do ataque FileFix MoTW representa riscos significativos para usuários e empresas. Ao permitir a execução silenciosa de scripts maliciosos, o ataque pode abrir portas para:

- Roubo de credenciais e informações sensíveis

- Instalação de malware sem interação adicional

- Persistência silenciosa de backdoors

- Controle remoto do sistema por invasores

- Execução de payloads ransomware ou trojans

Engenharia social: O elo mais fraco

Como em muitas ameaças modernas, a engenharia social é o principal vetor de entrada. O ataque depende da capacidade de enganar o usuário a baixar e salvar arquivos de maneira específica, geralmente disfarçados como documentos, páginas confiáveis ou atualizações.

Isso destaca, mais uma vez, a necessidade de conscientização constante e boas práticas de segurança no ambiente corporativo e pessoal.

Como se proteger do novo ataque FileFix: Medidas essenciais

Apesar da complexidade do ataque, existem estratégias eficazes de mitigação que podem ser adotadas tanto por usuários quanto por administradores de sistemas.

Desabilitar ou remover o mshta.exe

Desabilitar o mshta.exe é uma das defesas mais recomendadas, especialmente em ambientes corporativos onde seu uso não é necessário.

- Para renomear ou remover: bashCopiarEditar

takeown /f C:\Windows\System32\mshta.exe icacls C:\Windows\System32\mshta.exe /deny everyone:(X) - Prós: Previne a execução de arquivos

.hta. - Contras: Pode impactar sistemas legados ou scripts internos que ainda utilizem o binário.

Habilitar a visibilidade de extensões de arquivo no Windows

Muitos ataques se aproveitam do fato de que, por padrão, as extensões de arquivos são ocultadas no Explorer.

Para corrigir:

- Abrir Opções de Pasta.

- Ir em “Modo de Exibição”.

- Desmarcar “Ocultar as extensões dos tipos de arquivo conhecidos”.

Visualizar a extensão real ajuda a identificar arquivos disfarçados, como documento.htm renomeado para documento.hta.

Bloquear anexos HTML/HTA em e-mails

Administradores devem configurar gateways de e-mail para bloquear ou colocar em quarentena arquivos com extensão .hta ou .html vindos de fontes externas.

Além disso, a utilização de filtros de conteúdo e análise de sandbox em arquivos anexados pode mitigar a entrega de cargas maliciosas.

Conscientização e treinamento em segurança

A defesa mais poderosa continua sendo o conhecimento do usuário. Treinamentos regulares devem incluir:

- Reconhecimento de phishing

- Práticas de download seguras

- Identificação de arquivos suspeitos

- Uso de navegadores e sistemas atualizados

Conclusão: Mantenha-se atualizado e protegido

O surgimento do ataque FileFix que ignora o MoTW é mais uma prova de que os atacantes estão sempre em busca de novas formas de contornar as proteções nativas do sistema. A falha no tratamento de arquivos HTML salvos e a exploração do mshta.exe abrem caminho para execuções de scripts furtivas, representando um risco real a indivíduos e organizações.

A implementação de medidas proativas, como desabilitar binários inseguros, aumentar a visibilidade de arquivos e treinar usuários, é essencial para mitigar os efeitos dessa e de outras ameaças emergentes.

Fique atento às atualizações de segurança, compartilhe este conhecimento com sua equipe e continue investindo em boas práticas de cibersegurança. A prevenção é sempre o melhor remédio.