Um ataque Fortinet VPN está chamando a atenção de especialistas em cibersegurança no mundo todo. O alerta veio da GreyNoise, que detectou uma onda global de ataques de força bruta contra dispositivos Fortinet — especificamente suas VPNs SSL —, e, mais recentemente, uma preocupante mudança de alvo: os invasores agora focam o FortiManager, plataforma de gerenciamento centralizado da fabricante.

O objetivo deste artigo é explicar em detalhes o que está acontecendo, analisar o impacto dessa mudança de tática e, principalmente, oferecer recomendações práticas para proteger redes corporativas contra esse tipo de ameaça.

A relevância do tema é clara: VPNs SSL são essenciais para o trabalho remoto seguro, permitindo que colaboradores acessem recursos internos de forma criptografada. Quando comprometidas, elas se tornam uma porta de entrada para ataques de larga escala, com potencial de causar prejuízos massivos para empresas de todos os tamanhos.

O que está acontecendo: A primeira onda de ataques de força bruta

Um ataque de força bruta consiste em tentar adivinhar senhas por meio de tentativas automatizadas e repetidas, geralmente usando listas de credenciais obtidas em vazamentos ou geradas por ferramentas específicas.

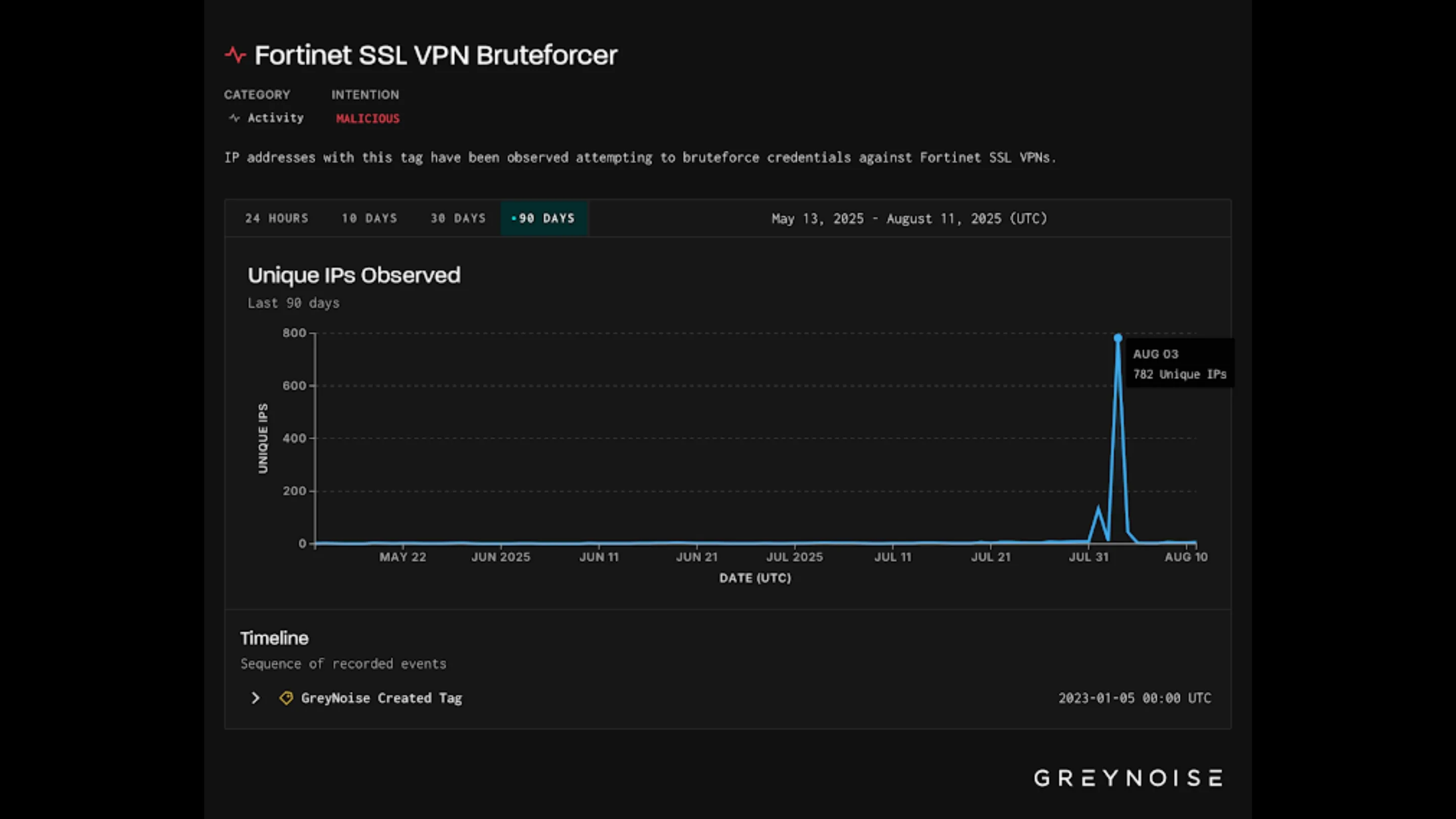

Segundo a GreyNoise, a campanha contra dispositivos Fortinet começou no dia 3 de agosto e rapidamente escalou, com um volume incomum de IPs maliciosos direcionando seus esforços às VPNs SSL rodando o FortiOS. O foco desses ataques é claro: explorar credenciais fracas ou repetidas para obter acesso inicial à rede.

A amplitude do ataque indica um esforço coordenado, possivelmente realizado por botnets distribuídas globalmente, o que aumenta a dificuldade de bloqueio baseado apenas em IP.

A mudança de tática: Por que o ataque ao FortiManager é mais perigoso?

O FortiManager é uma plataforma usada para gerenciar de forma centralizada múltiplos dispositivos Fortinet, incluindo firewalls, gateways e appliances de segurança. Isso significa que, ao comprometer o FortiManager, um invasor potencialmente ganha controle administrativo sobre toda a infraestrutura de segurança da empresa.

Enquanto o comprometimento de uma VPN SSL pode dar acesso a uma rede específica, a violação do FortiManager permite que o atacante distribua configurações maliciosas, desative proteções e crie acessos persistentes em diversos pontos da rede. Essa é uma escalada significativa no impacto potencial do ataque.

A GreyNoise observou também uma mudança nas assinaturas TCP usadas pelos invasores, o que sugere que eles estão migrando para novas ferramentas ou técnicas específicas para explorar o FortiManager.

As pistas do ataque: Investigando a origem e o padrão

A investigação revelou que, em junho, já havia ocorrido um pico menor de atividade semelhante, originado de uma rede residencial. Isso levanta duas hipóteses:

- poderia ter sido um teste inicial antes da campanha em grande escala;

- ou o uso de um proxy residencial para mascarar a origem real dos ataques.

Segundo a GreyNoise, é comum observar picos de atividade maliciosa antes da divulgação de novas vulnerabilidades (CVEs). Isso indica que grupos de cibercrime podem estar antecipando falhas e testando suas ferramentas previamente, para depois explorar em massa quando a oportunidade surge.

Como se proteger: Recomendações essenciais para administradores

Essa campanha é um alerta claro para administradores e equipes de segurança reforçarem a defesa contra ataques de força bruta e exploração de credenciais. Aqui está um guia prático:

Habilite a autenticação multifator (MFA) em todos os lugares

A MFA é a barreira mais eficaz contra ataques de força bruta, mesmo que as credenciais sejam comprometidas. Sempre que possível, utilize tokens físicos ou aplicativos autenticadores.

Monitore logs e configure alertas de falha de login

Implante sistemas de monitoramento contínuo para identificar tentativas de login em massa ou de locais incomuns. Configure alertas automáticos para detecção rápida.

Utilize políticas de senhas fortes e bloqueio de contas

Exija senhas complexas e implemente políticas de bloqueio temporário de contas após múltiplas tentativas falhas. Isso desacelera ataques automatizados.

Considere o geo-blocking para interfaces de gerenciamento

Restrinja o acesso às interfaces administrativas a regiões ou países específicos de onde a administração legítima é feita. Isso reduz a superfície de ataque.

Conclusão: Um alerta para a segurança de borda da rede

A campanha atual contra VPNs Fortinet e a mudança de foco para o FortiManager mostram que invasores estão dispostos a explorar qualquer ponto fraco da infraestrutura de rede. Essa evolução tática aumenta exponencialmente o risco para empresas, exigindo medidas proativas e rigorosas de segurança.

Proteger apenas o ponto de entrada já não é suficiente: é preciso blindar também as ferramentas de gerenciamento central. Não espere o próximo alerta: revise a segurança de seus dispositivos de borda hoje e fortaleça cada elo da sua rede corporativa.